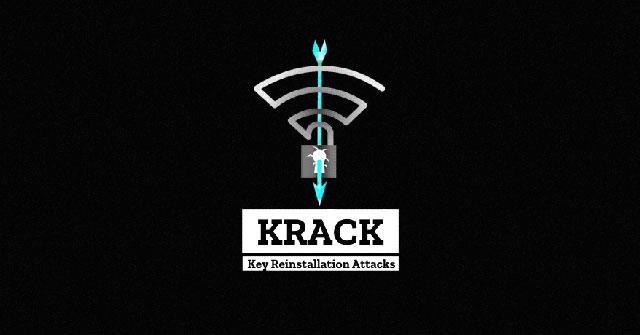

Дослідник Меті Ванхоф з Університету Левена виявив серйозну помилку в протоколі безпеки мережі Wi-Fi Protected Access II (WPA2), який сьогодні найчастіше використовується для безпеки Wi-Fi .

Що таке KRACK?

Меті Ванхоф назвав атаку, що використовує виявлену ним вразливість у WPA2, KRACK, скорочення від Key Reinstallation Attack. KRACK використовує кілька вразливостей керування ключами в WPA2, дозволяючи «підслуховувати» трафік між комп’ютером і точкою доступу WiFi, змушуючи людей у мережі WiFi перевстановлювати ключ шифрування, який використовується для трафіку WPA2.

Потім зловмисник може викрасти особисту інформацію та зауважити, що хакер не змінює пароль, але може зашифрувати дані, не знаючи пароля. Це означає, що навіть якщо ви зміните свій пароль, це не завадить KRACK.

Помилки в протоколі безпеки WPA2 WiFi допомагають хакерам проникнути в мережевий трафік

Ця помилка виникає в самому протоколі безпеки WPA2 WiFi і не пов’язана з будь-яким програмним чи апаратним забезпеченням. «Якщо ваш пристрій підтримує Wi-Fi, це, ймовірно, також вплине», — сказали дослідники. Згідно з попередніми оцінками, постраждали пристрої Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys або IoT.

Як працює KRACK WPA2?

KRACK використовує чотиристоронній протокол рукостискання WPA2, який використовується для встановлення ключів для шифрування трафіку. Щоб хакер досяг успіху, жертві потрібно буде перевстановити поточний ключ, отриманий шляхом зміни повідомлення рукостискання для шифрування.

Крім того, зловмисник також повинен бути у вищевказаній мережі WiFi. HTTPS у деяких випадках може захистити трафік, оскільки використовує інший рівень шифрування, але він також не є 100% безпечним, оскільки зловмисник може знизити рівень з’єднання, надаючи доступ до зашифрованого трафіку HTTPS.

Цей тип атаки дозволяє третій стороні підслуховувати трафік WPA2, але якщо Wi-Fi використовує зашифрований WPA-TKIP або GCMP, зловмисник також може впровадити шкідливий код у пакет даних жертви, щоб підробити трафік.

Щоб дізнатися більше, ви можете прочитати окремий веб-сайт про цей тип атак за адресою: krackattacks.com

Нижче наведено список вразливостей керування ключами протоколу WPA2.

- CVE-2017-13077

- CVE-2017-13078

- CVE-2017-13079

- CVE-2017-13080

- CVE-2017-13081

- CVE-2017-13082

- CVE-2017-13084

- CVE-2017-13086

- CVE-2017-13087

- CVE-2017-13088