Що таке 1.1.1.1?

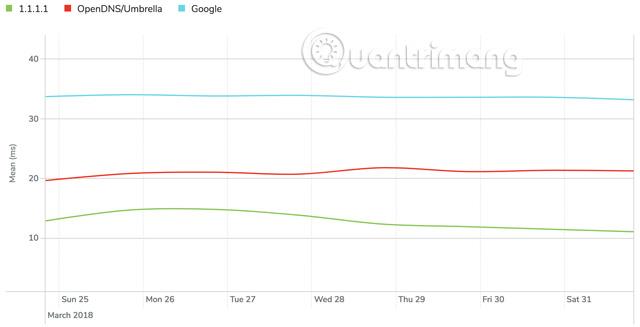

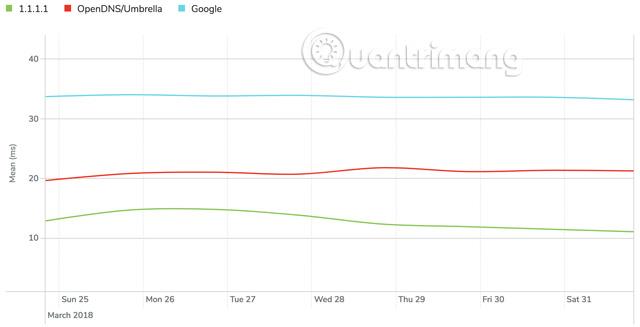

1.1.1.1 — це високошвидкісна та добре захищена служба DNS від Cloudflare, відомого постачальника послуг зворотного проксі. Сервіс DNS від Cloudflare допоможе користувачам мінімізувати відстеження історії веб-перегляду, одночасно збільшуючи швидкість доступу до Інтернету . За даними Cloudflare, служба DNS має час відгуку лише 14 мс, що набагато швидше, ніж OpenDNS (20 мс) і Google DNS (34 мс).

IPv4-адреси Cloudflare, надані APNIC, легко запам’ятати: 1.1.1.1 і 1.0.0.1.

Крім того, користувачі можуть бути впевнені, користуючись службою DNS Cloudflare, оскільки вона видаляє всі записані записи протягом 24 годин, тому дані не будуть розголошені чи використані.

Роль резолвера в DNS

Під час розпізнавання доменного імені запит передається від внутрішньої системи (тобто веб-браузера) до рекурсивної служби DNS . Якщо запису DNS немає в локальному кеші служби, рекурсивно надішліть запит до надійної ієрархії DNS, щоб знайти інформацію про IP-адресу, яку ви шукаєте. Рекурсія є частиною того, що робить DNS 1.1.1.1, тому вона має бути швидкою та безпечною.

Завдання 1.1.1.1

Метою Cloudflare є використання найшвидшого загальнодоступного резолвера у світі, одночасно підвищуючи рівень захисту конфіденційності користувачів. Щоб пришвидшити Інтернет, компанія побудувала центри обробки даних по всьому світу, щоб зменшити відстань (тобто затримку) від користувачів до вмісту.

Лише в березні Cloudflare активував 31 новий центр обробки даних у всьому світі (Стамбул, Рейк’явік, Ер-Ріяд, Макао, Багдад, Х’юстон, Індіанаполіс, Монтгомері, Піттсбург, Сакраменто, Мехіко, Тель-Авів, Дурбан, Порт-Луїс, Себу, Единбург, Рига, Таллінн, Вільнюс, Калгарі, Саскатун, Вінніпег, Джексонвіль, Мемфіс, Таллахассі, Богота, Люксембург, Кишинів) і, як і будь-яке інше місто в цій мережі, нові сайти запускають DNS Resolver 1.1 .1.1 у перший день.

Ця швидка та широко розповсюджена мережа створена для обслуговування будь-якого протоколу, а Cloudflare наразі є найшвидшим і найнадійнішим постачальником DNS в Інтернеті. Крім того, компанія також надає послугу Anycast для двох із тридцяти кореневих серверів імен (служба визначення кореневих імен доменів) і надає рекурсивні служби DNS для користувачів. Рекурсія може використовувати переваги спільно розташованих авторитетних серверів, щоб пришвидшити пошук усіх доменних імен.

Хоча DNSSEC забезпечує цілісність даних між резолвером і довіреним сервером, він не захищає конфіденційність «останньої милі» для користувачів. Однак DNS Resolver 1.1.1.1 підтримує нові стандарти безпеки DNS – DNS-over-TLS і DNS-over-HTTPS, забезпечуючи шифрування останньої милі, щоб зберегти приватність і конфіденційність DNS-запитів користувачів.

Резолвер захищає конфіденційність

Раніше повне ім’я домену рекурсивно надсилалося будь-якому посереднику, щоб знайти шлях до кореневих чи довірених DNS. Це означає, що якщо ви відвідуєте веб-сайт quantrimang.com, кореневий сервер і сервер .com отримуватимуть запит із повним ім’ям домену (тобто quantrimang і частиною com), навіть якщо кореневий сервер просто перенаправлятиме. незалежно від повного домену). Легкий доступ до всієї цієї особистої інформації веб-перегляду через DNS хвилює багатьох людей. Цю проблему вирішують деякі програмні пакети резольверів, хоча не всі знають про ці рішення.

Служба DNS Resolver, 1.1.1.1, надає всі механізми захисту конфіденційності DNS, визначені та рекомендовані для використання між заглушкою і рекурсивним розпізначем. Резолвер-заглушка — це компонент операційної системи, який «спілкується» з рекурсивними резолверами. Завдяки використанню лише мінімізації імен запитів DNS, визначеної в RFC7816, DNS-перетворювач 1.1.1.1 зменшує ймовірність витоку інформації на проміжні DNS-сервери, такі як корені та TLD. Це означає, що резолвер DNS 1.1.1.1 надсилає лише достатню кількість імен, щоб резолвер знав, що запитати далі.

Резолвер DNS, 1.1.1.1 також підтримує приватні запити TLS на порт 853 (DNS через TLS), тому він може приховувати запити від витоків мережі. Крім того, за допомогою експериментального протоколу DoH (DNS через HTTPS) служба покращила конфіденційність і швидкість у майбутньому для користувачів, оскільки браузери та інші програми можуть з’єднуватися один з одним. Інтегрує трафік DNS і HTTPS в одне з’єднання.

Зі збільшенням використання негативного кешу (негативний кеш — це кеш, який зберігає «негативні» відповіді, тобто помилки) у DNS, як описано в RFC8198, Cloudflare може продовжувати зменшувати навантаження на систему. Глобальний DNS. Ця техніка спочатку використовує негативний кеш для існуючих резолверів, щоб зберігати негативну (або неіснуючу) інформацію протягом певного періоду часу. Для зон із підписом DNSSE та із записів NSEC у пам’яті резолвер може з’ясувати, що запитане ім’я не існує, не виконуючи жодних додаткових запитів. Таким чином, якщо ви введете wwwwww крапка і напишіть щось, потім wwww крапка і напишіть щось, на другий запит дуже швидко буде отримана відповідь «ні» (NXDOMAIN у світі DNS). Негативний кеш працює лише з зонами, підписаними DNSSEC, включаючи кореневу та 1400 із 1544 доменів верхнього рівня, підписаних учора.

Компанія використовує автентифікацію DNSSEC, оскільки це дозволяє переконатися, що відповіді правильні, з низькими та економними витратами на перевірку підпису. Cloudflare завжди хоче, щоб користувачі довіряли отриманим відповідям, і виконує всі можливі перевірки, щоб уникнути негативних відповідей для клієнтів.

Однак помилки в конфігурації DNSSEC, спричинені операторами DNS, можуть спричинити неправильне налаштування доменів. Щоб вирішити цю проблему, Cloudflare налаштує « Негативні прив’язки довіри » на доменах із ідентифікованими та виправленими помилками DNSSEC і видалить їх, коли оператори виправлять конфігурацію. Це обмежує вплив несправних доменів DNSSEC, тимчасово вимикаючи перевірку DNSSEC для певного неправильно налаштованого домену, відновлюючи доступ для кінцевих клієнтів.

Як був сформований сервіс DNS resolver 1.1.1.1?

Спочатку Cloudflare думала про створення власного розпізнавача, але згодом цю ідею було відхилено через складність і міркування, пов’язані зі стратегією виходу на ринок (GTM) – створення унікальної цінності для клієнтів і отримання конкурентної переваги. Після того, як вони переглянули всі доступні на ринку резолвери з відкритим кодом, з цього довгого списку вони звузили вибір до двох або трьох варіантів, які відповідають цілям більшості проектів. Нарешті компанія вирішила побудувати систему на основі Knot Resolver від CZ NIC, який був випущений два з половиною роки тому. З вибором Knot Resolver різноманітність програмного забезпечення також збільшується. Основною особливістю є те, що він має більше основних функцій, ніж хотів Cloudflare. Завдяки модульній архітектурі, подібній до OpenResty, Knot Resolver використовується та розробляється.

Цікаві речі, які відрізняють розпізнавач Cloudflare

Розширені функції служби DNS-розпізнавача 1.1.1.1:

- Мінімізація запитів RFC7816

- DNS-over-TLS (безпека транспортного рівня) RFC7858

- Протокол DoH DNS-over-HTTPS

- RFC8198 «негативні» відповіді

Зауважте, провідний розробник Knot Resolver Марек Вавруша працює в команді Cloudflare DNS більше двох років.

Як зробити резольвер швидшим

Існує багато факторів, які впливають на швидкість розпізнавання. Перше і головне: чи може він відповідати з кешу? Там, де це можливо, час для відповіді - це лише час "обігу" для пакета від клієнта до резолвера.

Коли резолверу потрібна відповідь від уповноваженого органу, все стає дещо складнішим, оскільки резолверу потрібно відстежувати ієрархію DNS для вирішення доменних імен, що означає, що він має спілкуватися з кількома довіреними серверами, починаючи з імені домену. вихідний сервер. Наприклад, резолверу в Буенос-Айресі (Аргентина) буде потрібно більше часу для моніторингу ієрархії DNS, ніж резолверу у Франкфурті (Німеччина), оскільки він знаходиться поблизу надійних серверів. Щоб вирішити цю проблему, ми маємо попередньо заповнити кеш поза смугою для загальних імен, що означає, що коли надходить фактичний запит, відповіді можна буде отримати з кешу набагато швидше.

Однією з проблем масштабованих мереж є те, що частота звернень до кешу обернено пропорційна кількості вузлів, налаштованих у кожному центрі обробки даних. Якщо в найближчому дата-центрі є тільки один вузол, ви можете бути впевнені, що коли ви задасте той самий запит двічі, ви отримаєте кешовану відповідь вдруге. Однак, оскільки в кожному центрі обробки даних є сотні вузлів, користувачі можуть отримувати невирішені відповіді, створюючи затримку для кожного запиту. Загальним рішенням є розміщення балансувальника навантаження кешу перед усіма резолверами, але це стає єдиною точкою відмови для всієї системи, і Cloudflare не робіть цього. Замість того, щоб покладатися на централізований кеш, резолвер DNS 1.1.1.1 використовує розширений розподілений кеш.

Політика даних

Cloudflare стверджує, що ніколи не зберігає IP-адреси клієнтів і використовує лише імена запитів для покращення продуктивності DNS-розпізнувача (наприклад, заповнення кешів на основі популярних доменів у регіоні та/або після розмивання).

Cloudflare ніколи не зберігатиме в журналах інформацію, яка ідентифікує кінцевого користувача, і всі ці зібрані записи буде видалено протягом 24 годин. Компанія заявила, що продовжить дотримуватися своєї політики конфіденційності та гарантувати, що жодні дані користувачів не продаються рекламодавцям і не використовуються для націлювання на споживачів.

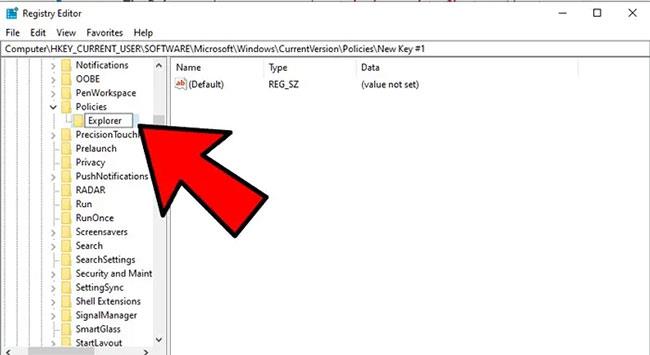

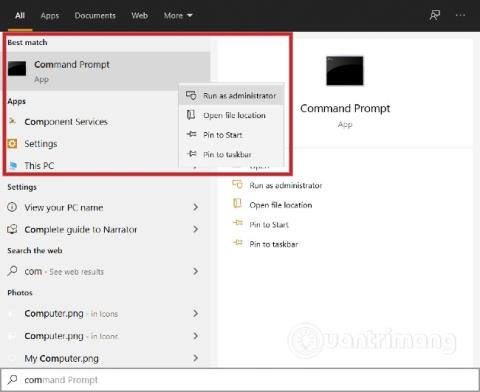

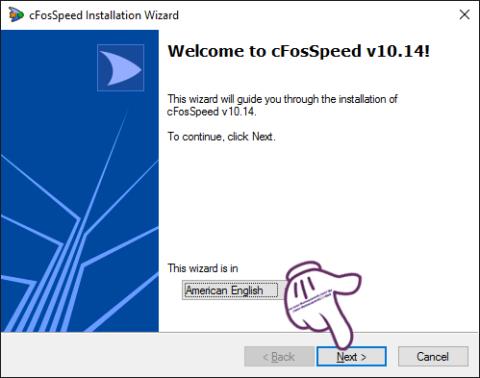

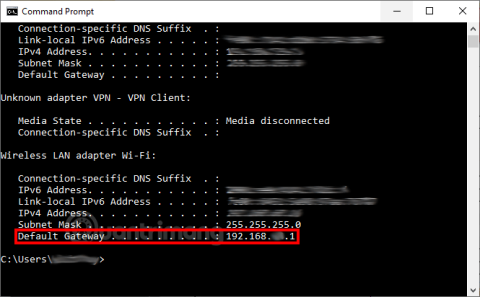

Як налаштувати резолвер DNS 1.1.1.1

На Quantrimang.com є досить конкретні інструкції щодо налаштування цього DNS на комп’ютері та мобільному пристрої, якщо ви зацікавлені, ви можете їх дотримуватися.

Декілька речей про адресу DNS-перетворювача

Cloudflare працював з APNIC і використовував адреси IPv4 1.0.0.1 і 1.1.1.1 (усі погодилися, що ці адреси легко запам’ятати). Без років досліджень і випробувань ці сайти не були б запущені в виробництво.

Для IPv6 компанія вибрала 2606:4700:4700::1111 і 2606:4700:4700::1001 для цієї послуги. Як ви знаєте, отримати IPv6-адресу нелегко, проте вони вибрали адресу, яка використовує лише числа.

Але навіщо використовувати адресу, яку легко запам’ятати? Що особливого в цьому публічному розв’язувачі? Перше, що потрібно зробити в цьому процесі, це куди розмістити ці числа. Їм потрібен номер, який можна ввести на будь-якому комп’ютері або підключити до пристрою, який користувач використовує для пошуку служби розпізнавання.

Будь-хто в Інтернеті може використовувати цей загальнодоступний розпізнавач, і ви можете побачити, як це робиться, перейшовши на сторінку https://1.1.1.1/ і натиснувши ПОЧАТИ .

Навіщо анонсувати випуск DNS-перетворювача в квітні?

Для більшості людей у світі неділя — це 1 квітня 2018 року (у США дата буде написана за місяць перед днем після 4 січня 2018 року). Ви бачите 4 і 1? Ось чому Cloudflare анонсувала цього дня чотири номери один (1.1.1.1).