Penetrationstestning är en auktoriserad simulerad cyberattack på en dator, avsedd att utvärdera säkerheten i ett system. Testning utförs för att identifiera alla svagheter (även känd som sårbarheter), inklusive möjligheten för obehöriga parter att få tillgång till systemfunktioner och data, samt styrkor som tillåter obehöriga parter att få tillgång till systemfunktioner och data systemomfattande riskbedömning.

Vad är penetrationstestning?

Vad är penetrationstestning?

Penetrationstestning, även känd som penntestning, pentest eller etisk hacking, är en simulerad attack på ett datorsystem för att testa för sårbarheter som kan utnyttjas. Inom webbapplikationssäkerhet används ofta penetrationstestning för att stärka webbapplikationsbrandväggar (Web Application Firewall - WAF).

Penntestning kan innebära att man försöker göra intrång i valfritt antal applikationssystem (t.ex. Application Protocol Interfaces - APIs, frontend/backend-servrar) för att upptäcka sårbarheter, sårbarheter, såsom ovaliderad indata som är sårbar för skadlig kodinjektion.

Insikter från penetrationstestning kan användas för att förfina WAF-säkerhetspolicyer och korrigera upptäckta sårbarheter.

Stadier i penetrationstestning

Penntestningsprocessen kan delas in i 5 steg.

1. Passiv informationsinsamling och spårning

I den första fasen av penetrationstestning och bug-bounty-testning måste testare samla in information om målsystemet. Eftersom det finns en hel del attack- och testmetoder måste penetrationstestare prioritera utifrån den information som samlas in för att bestämma den mest lämpliga metoden.

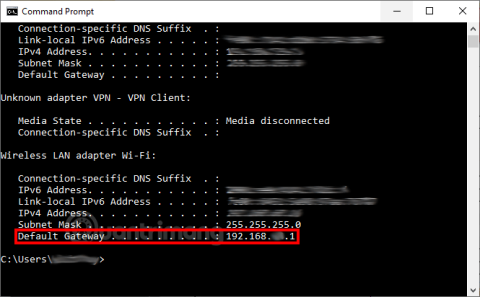

Detta steg innebär att extrahera värdefull information om målsystemets infrastruktur, såsom domännamn, nätverksblock, routrar och IP-adresser inom dess omfattning. Dessutom måste all relevant information som kan förbättra attackens framgång, såsom personaldata och telefonnummer, samlas in.

Data som erhållits från öppna källor under denna period kan ge förvånansvärt viktiga detaljer. För att uppnå detta måste white hat-hackare utnyttja en mängd olika källor, med särskild tonvikt på målorganisationens webbplats och sociala medieplattformar. Genom att noggrant samla in denna information, kommer testare att lägga grunden för en framgångsrik bug-bounty-satsning.

Men de flesta organisationer inför olika regler för penetrationstestare under bug-bounty-processen. Det är nödvändigt från juridisk synpunkt att inte avvika från dessa regler.

2. Samla in och skanna information proaktivt

En penetrationstestare kommer att upptäcka vilka aktiva och passiva enheter som är aktiva inom IP-intervallet, vanligtvis genom passiv insamling under bug-bounty. Med hjälp av informationen som erhålls under denna passiva insamlingsprocess behöver pentestern bestämma sin väg - de måste prioritera och bestämma exakt vilka tester som är nödvändiga.

Under denna period kan hackare inte undvika att få information om operativsystemet, öppna portar och tjänster samt deras versionsinformation på live-system.

Dessutom, om organisationen lagligt begär att tillåta penetrationstestare att övervaka nätverkstrafik, kan kritisk information om systeminfrastrukturen samlas in, åtminstone så mycket som möjligt. De flesta organisationer vill dock inte ge detta tillstånd. I en sådan situation får penetrationstestaren inte gå utöver reglerna.

3. Analys- och teststeg

I det här skedet försöker penetrationstestaren, efter att ha räknat ut hur målapplikationen kommer att reagera på olika intrångsförsök, att upprätta fungerande förbindelser med de system som den upptäcker. är aktiv och försöker uppfylla direkta förfrågningar. Detta är med andra ord det skede där white hat-hackern interagerar med målsystemet genom att effektivt använda tjänster som FTP, Netcat och Telnet.

Trots misslyckandet i detta skede är huvudsyftet här att kontrollera de uppgifter som erhållits under informationsinsamlingsstegen och göra anteckningar.

4. Försök att manipulera och utnyttja

Attackfasen av penetrationstestning

Penetrationstestare samlar in all data som samlats in i tidigare processer för ett mål: Försök att få tillgång till målsystemet på samma sätt som en riktig, illvillig hackare skulle göra. Det är därför detta steg är så viktigt. För när de deltar i program för bug-bounty bör penetrationstestare tänka som riktiga hackare.

I det här skedet försöker penetrationstestaren penetrera systemet, genom att använda operativsystemet som körs på målsystemet, öppna portar och tjänster som tjänar på dessa portar samt möjliga exploateringar. kan vara tillämpliga beroende på deras version. Eftersom webbaserade portaler och applikationer består av mycket kod och många bibliotek, har illvilliga hackare större räckvidd att attackera. I detta avseende bör en bra penetrationstestare överväga alla möjligheter och distribuera alla möjliga attackvektorer som är tillåtna enligt reglerna.

Detta kräver seriös expertis och erfarenhet för att framgångsrikt och flexibelt kunna använda befintliga exploits, utan att skada systemet och utan att lämna några spår under systemövertagandet. Därför är denna fas av penetrationstestning det viktigaste steget.

5. Ansträngningar för att öka privilegier

Styrkan hos ett system bestäms av dess svagaste länk. Om en white hat-hacker får tillgång till ett system loggar de vanligtvis in på systemet som en användare med låg auktoritet. I det här skedet måste penetrationstestare ha administratörsrättigheter och utnyttja sårbarheter i operativsystemet eller miljön.

De kommer sedan att sikta på att ta över andra enheter i nätverksmiljön med hjälp av de ytterligare privilegier som de har uppnått och så småningom översta användarprivilegier som domänadministratör eller administratörsdatabas.

6. Rapportering och presentation

Penetrationstestare rapporterar feljaktresultat och får belöningar

När penetrationstestet och buggprisstegen är slutförda måste penetrationstestaren eller buggjägaren presentera säkerhetsbristerna de upptäckte i målsystemet, nästa steg och hur de kan utnyttja dessa sårbarheter för organisationen med en detaljerad rapport. Detta bör innehålla information som skärmdumpar, exempelkod, attackstadier och hur denna sårbarhet kan uppstå.

Slutrapporten måste också innehålla lösningsrekommendationer om hur man stänger varje säkerhetssårbarhet. Penetrationstesternas känslighet och oberoende förblir ett mysterium. White hat-hackare bör aldrig dela konfidentiell information som erhållits i detta skede och ska aldrig missbruka denna information genom att tillhandahålla falsk information, eftersom det vanligtvis är olagligt.

Penetrationstestmetoder

Externt test (Extern penetrationstestning)

Extern penetrationstestning riktar sig mot ett företags "tillgångar" som är synliga på Internet, såsom själva webbapplikationen, företagets webbplats, e-post och domännamnsservrar (DNS) . Målet är att få tillgång till och extrahera värdefull data.

Internt test (penetrationstestning inifrån)

I insiderpenetrationstestning simulerar en testare med tillgång till en applikation bakom en brandvägg en attack av en insider. Denna attack varnar inte bara för möjligheten att en intern anställd kan vara en hackare, utan påminner också administratörer om att förhindra att en anställd i organisationen får sin inloggningsinformation stulen efter en nätfiskeattack .

Blindtest ("blindtest")

I ett blindtest får testaren bara namnet på den verksamhet som riktas mot. Detta ger säkerhetspersonal en överblick i realtid av hur en applikationsattack skulle se ut i praktiken.

Dubbelblindtest

I ett dubbelblindtest har säkerhetschefen inga förkunskaper om att attacken simuleras. Precis som i den verkliga världen är det inte alltid möjligt att veta attacker i förväg för att förbättra försvaret.

Riktad testning

I detta scenario kommer både testaren och säkerhetstjänstemannen att arbeta tillsammans och kontinuerligt utvärdera varandras agerande. Detta är en värdefull träningsövning som ger säkerhetsteamet feedback i realtid från hackarens perspektiv.

Penetrationstestning och webbapplikationsbrandväggar

Penetrationstestning och WAF är oberoende säkerhetsåtgärder, men ger kompletterande fördelar.

För många typer av penntester (förutom blind- och dubbelblindtestning) kan testare använda WAF-data, såsom loggar, för att lokalisera och utnyttja applikationssvagheter.

WAF-administratörer kan i sin tur dra nytta av penntestdata. När testningen är klar kan WAF-konfigurationen uppdateras för att skydda mot svagheter som upptäcks under testningen.

Slutligen uppfyller penntestning ett antal krav på efterlevnad av säkerhetstestning, inklusive PCI DSS och SOC 2. Vissa standarder, som PCI-DSS 6.6, kan bara uppfyllas genom att använda en certifierad WAF.

White hat hacker verktygslåda

White hat hackare använder penntestning för att hitta fel och sårbarheter

Etisk hacking är inte ett jobb som bara kräver kompetens. De flesta white hat hackare (etiska hackare) använder specialiserade operativsystem och mjukvara för att göra sitt arbete enklare och undvika manuella misstag.

Så vad använder dessa hackare penntestning till? Nedan följer några exempel.

Parrot Security är ett Linux-baserat operativsystem designat för penetrationstestning och sårbarhetsbedömning. Det är molnvänligt, lätt att använda och stöder olika program med öppen källkod.

Live Hacking OS

Även ett Linux-operativsystem, Live Hacking är ett lämpligt val för de som gör pentesting, eftersom det är lätt och inte kräver hög hårdvara. Live Hacking kommer förpackat med verktyg och programvara för penetrationstestning och etisk hacking.

Nmap är ett intelligensverktyg med öppen källkod (OSINT) som övervakar nätverk, samlar in och analyserar data om enhetsvärdar och servrar, vilket gör det värdefullt för hackare med svarta, gråa och vita hattar.

Nmap är också plattformsoberoende och fungerar med Linux, Windows och macOS, så det är idealiskt för nybörjare med etiska hackare.

WebShag

WebShag är också ett OSINT-verktyg. Detta är ett systemtestverktyg som skannar HTTPS- och HTTP-protokoll och samlar in relativ data och information. Det används av etiska hackare för att utföra externa penetrationstester via offentliga webbplatser.

Vart ska man gå för penetrationstestning?

Penna som testar ditt eget nätverk är inte det bästa alternativet, eftersom du kanske inte har samlat på dig tillräckligt med djupgående kunskap om det, vilket gör det svårt för dig att tänka kreativt och hitta dolda sårbarheter. Du bör anlita en oberoende white hat hacker eller tjänster från ett företag som tillhandahåller penntestningstjänster.

Det kan dock vara mycket riskabelt att anställa utomstående för att hacka sig in i ditt nätverk, särskilt om du förser dem med konfidentiell information eller intern åtkomst. Det är därför du bör använda betrodda tredjepartsleverantörer. Här är några förslag som referens:

HackerOne.com

HackerOne är ett San Francisco-baserat företag som tillhandahåller penetrationstestning, sårbarhetsbedömning och testning av protokollefterlevnad.

ScienceSoft.com

ScienceSoft ligger i Texas och tillhandahåller tjänster för sårbarhetsbedömning, penntestning, efterlevnad och infrastrukturtestning.

Raxis.com

Raxis har sitt huvudkontor i Atlanta, Georgia, och tillhandahåller värdefulla tjänster från penntestning och säkerhetskodgranskning till incidentresponsträning, sårbarhetsbedömningar och utbildning för förebyggande av attacker inom social ingenjörskonst .