Какво е RDP?

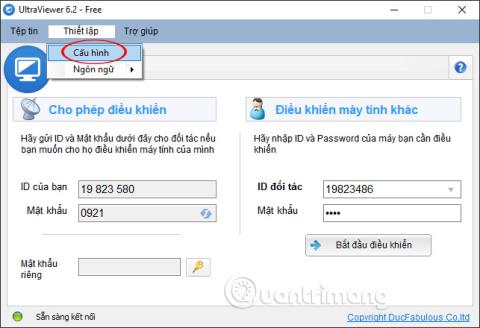

RDP или Remote Desktop Protocol е един от основните протоколи, използвани за сесии на отдалечен работен плот. Това е, когато служителите имат достъп до своя работен плот в офиса от друго устройство. RDP е включен в повечето операционни системи Windows и може да се използва и с Macs. Много компании разчитат на RDP, за да дадат възможност на своите служители да работят от вкъщи.

RDP (Remote Desktop Protocol) е един от основните протоколи, използвани за сесии на отдалечен работен плот

Кои са основните уязвимости в сигурността на RDP?

Уязвимостите са грешки в начина, по който е изградена част от софтуера, което позволява на нападателите да получат неоторизиран достъп. Мислете за това като за неправилно поставена резета на входната врата на дома, която позволява на престъпниците да проникнат.

Това са най-важните уязвимости в RDP:

1. Слаби потребителски идентификационни данни

Повечето настолни компютри са защитени с парола и потребителите обикновено могат да зададат това на каквото искат. Проблемът е, че потребителите често използват същата парола и за RDP отдалечено влизане. Компаниите обикновено не управляват тези пароли, за да гарантират тяхната надеждност, и често оставят тези отдалечени връзки отворени за атаки с груба сила или пълнене на идентификационни данни .

2. Неограничен достъп до порт

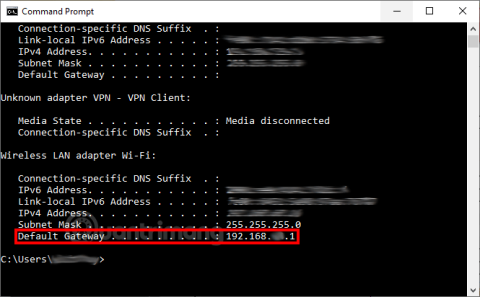

RDP връзките почти винаги се осъществяват на порт 3389*. Нападателите могат да приемат, че това е портът, който се използва, и да го насочат за извършване на атаки.

* В една мрежа шлюзът е логично, софтуерно базирано местоположение, което се присвоява на определени типове връзки. Присвояването на различни процеси на различни портове помага на компютъра да следи тези процеси. Например HTTP трафикът винаги отива към порт 80, докато HTTPS трафикът отива към порт 443.

Какви са начините за справяне с тези уязвимости на RDP?

- За да намалите разпространението на слаби идентификационни данни:

Единично влизане (SSO)

Много компании са използвали SSO услуги за управление на информацията за вход на потребителите за различни приложения. SSO предоставя на компаниите по-лесен начин за налагане на използването на силни пароли, както и за прилагане на по-сигурни мерки като двуфакторно удостоверяване (2FA) . RDP отдалеченият достъп може да бъде преместен зад SSO процеса, за да се справи с уязвимостта при влизане на потребителя, описана по-горе.

Управление и прилагане на пароли

За някои компании преместването на RDP отдалечен достъп зад SSO процеса може да не е опция. Като минимум, тези компании трябва да изискват от служителите си да нулират паролите си на работния плот към нещо по-силно.

- За защита от атаки, базирани на порт:

Заключете порт 3389

Софтуерът за защитено тунелиране може да помогне за предотвратяване на нападателите да изпращат заявки към порт 3389. При защитено тунелиране всички заявки, които не преминават през тунела, ще бъдат блокирани.

Правила на защитната стена

Корпоративната защитна стена може да бъде конфигурирана ръчно, така че да не преминава трафик през порт 3389, освен трафик от разрешени диапазони на IP адреси (например устройства, за които е известно, че принадлежат на служителя).

Този метод обаче изисква много ръчни усилия и все още е уязвим, ако нападателите отвлекат оторизирани IP адреси или устройствата на служителите са компрометирани. Освен това често е трудно да се идентифицират и активират всички устройства на служителите предварително, което води до постоянни ИТ заявки от блокирани служители.

RDP има и редица други уязвимости и повечето от тях могат да бъдат елиминирани, като винаги използвате най-новата версия на протокола.

Какви други уязвимости има RDP?

RDP има други технически уязвимости, които са технически коригирани, но остават сериозни, ако не бъдат проверени.

Една от най-сериозните уязвимости в RDP се нарича "BlueKeep". BlueKeep (официално класифициран като CVE-2019-0708) е уязвимост, която позволява на атакуващите да изпълнят всеки код, който искат на компютър, ако изпратят специално изработена заявка до правилния порт (обикновено е 3389). BlueKeep е червей , което означава, че може да се разпространи до всички компютри в мрежата без никакви действия от страна на потребителя.

Най-добрата защита срещу тази уязвимост е да деактивирате RDP, освен ако не е необходимо. Блокирането на порт 3389 с помощта на защитна стена също може да помогне. И накрая, Microsoft пусна корекция, коригираща тази уязвимост през 2019 г. и е от съществено значение за системните администратори да инсталират тази корекция.

Както всяка друга програма или протокол, RDP също има някои други уязвимости и повечето от тези уязвимости могат да бъдат елиминирани, като винаги използвате най-новата версия на протокола. Доставчиците често коригират уязвимости във всяка нова версия на софтуера, която пускат.