Безжичната сигурност е изключително важна. По-голямата част от нас свързват мобилно устройство, като смартфон, таблет, лаптоп или друго устройство, към рутер по различно време през деня. Освен това устройствата за интернет на нещата също се свързват с интернет чрез WiFi.

Те винаги са в активно състояние, винаги "подслушват" и винаги се нуждаят от висока степен на сигурност. Ето защо стъпките за криптиране на WiFi са изключително необходими. Има редица различни начини за защита на WiFi връзките . Но как потребителите знаят кой WiFi стандарт за сигурност е най-добрият? Следната статия ще ви помогне да отговорите на този въпрос.

WEP, WPA, WPA2 и WPA3 - Кой е най-добрият тип защита?

Видове WiFi сигурност

Най-често срещаните видове WiFi защита са WEP, WPA и WPA2.

Сравнете WEP и WPA

Wired Equivalent Privacy (WEP) е най-старият и най-малко сигурен метод за WiFi криптиране. Начинът, по който WEP защитава WiFi връзките, е ужасен, така че ако използвате WEP, трябва незабавно да промените този тип защита.

Освен това, ако използвате стар рутер , който поддържа само WEP, потребителите също трябва да го надстроят за по-добра сигурност и връзка.

Защо? Кракерите (кракерите са хора, които са добри в компютрите, но използват таланта си само за незаконно обслужване на частни интереси) са намерили начин да разбият WEP криптирането и това се прави лесно с помощта на свободно достъпни инструменти. През 2005 г. ФБР направи публичен аргумент за използването на безплатни инструменти за повишаване на обществената осведоменост. Почти всеки може да го направи. В резултат на това WiFi Alliance официално изостави WEP стандарта през 2004 г.

Засега потребителите трябва да използват WPA версията.

Дефиниции на WPA и WPA2

Предишният несигурен WEP стандарт беше предшественик на WiFi Protected Access (WPA). WPA е само стъпало към WPA2.

Когато WEP стана несигурен, WiFi Alliance разработи WPA, за да даде на мрежовите връзки допълнителен слой сигурност, преди да разработи и въведе WPA2. Стандартите за сигурност WPA2 винаги са били желани цели. През 2018 г. обаче се появи и WPA2

WPA3

В момента повечето рутери и WiFi връзки използват WPA2, тъй като все още е защитен от много уязвимости в стандарта за криптиране.

Въпреки това, най-новото надграждане на WiFi защитен достъп - WPA3 пристигна. WPA3 включва няколко важни подобрения на съвременната безжична сигурност, включително:

- Защита от Brute Force атаки : WPA3 ще защити потребителите, дори ако използват слаби пароли, от Brute Force атаки .

- Сигурност на обществената мрежа : WPA3 добавя криптиране на лични данни, на теория криптира връзката на потребителя към безжичната точка за достъп, независимо дали е с парола или не.

- Сигурност в Интернет на нещата : WPA3 идва във време, когато разработчиците на устройства в Интернет на нещата са под огромен натиск да подобрят основната сигурност.

- По-силно криптиране : WPA3 добавя много по-силно 192-битово криптиране, което значително подобрява сигурността.

WPA3 все още не е навлязъл на пазара на потребителски рутери, въпреки че се очаква това да се случи до края на 2018 г. Преходът от WEP към WPA и от WPA към WPA2 отне много време, така че в момента няма за какво да се притеснявате .

Освен това производителите трябва да пуснат устройства, които са обратно съвместими с корекции, процес, който може да отнеме месеци или дори години.

Сравнете WPA, WPA2 и WPA3

Фразата WiFi защитен достъп се повтаря до 3 пъти. WPA и WPA2 са познати, но WPA3 изглежда малко странно, но скоро ще се появи на рутерите. Каква е разликата между тези 3 вида сигурност? И защо WPA3 е по-добър от WPA2?

WPA е уязвим за атаки

WPA няма почти "никакъв шанс", когато е поставен на скалата с другите двама конкуренти. Въпреки че притежава силно криптиране с публичен ключ и използва 256-битов WPA-PSK (предварително споделен ключ), WPA все още има някои уязвимости, „наследени“ от стария WEP стандарт (и двата имат общ уязвим стандарт за криптиране на поток, RC4).

Уязвимостите се фокусират върху въвеждането на протокол за интегритет на временния ключ (TKIP).

Самият TKIP е голяма крачка напред, тъй като използва система за ключове за всеки пакет, за да защити всеки пакет данни, изпратен между устройствата. За съжаление, внедряванията на TKIP WPA трябва да отчитат и наследените WEP устройства.

Новата TKIP WPA система „рециклира“ някои аспекти на уязвимата WEP система и, разбира се, същите тези уязвимости се появиха и в новия стандарт.

WPA2 замества WPA

WPA2 официално замени WPA през 2006 г. Но въпреки това WPA за кратко беше „върхът“ на WiFi криптирането.

WPA2 носи друга надстройка за сигурност и криптиране, най-вече въвеждането на Advanced Encryption Standard (AES) за потребителски WiFi мрежи. AES е значително по-силен от RC4 (тъй като RC4 е бил "кракван" много пъти) и е стандартът за сигурност, прилаган към много онлайн услуги в момента.

WPA2 също така въвежда Counter Cipher Mode с Block Chaining Message Authentication Code Protocol или накратко CCMP, за да замени днешния уязвим TKIP.

TKIP остава част от стандарта WPA2, както и предоставя функционалност за устройства само с WPA.

KRACK WPA2 атака

Атаката KRACK беше първата открита уязвимост в WPA2. Атаката за повторно инсталиране на ключ (KRACK) е директна атака срещу протокола WPA2 и за съжаление отслабва всяка WiFi връзка, използваща WPA2.

По същество KRACK отслабва ключов аспект на четиристранното ръкостискане на WPA2 , позволявайки на хакерите да прихващат и манипулират генерирането на нови ключове за криптиране по време на процеса на защитена връзка.

Но дори ако KRACK има толкова мощни щети, шансовете някой да използва този инструмент, за да атакува домашна мрежа, са много малки.

WPA3: Отговорът на WiFi Alliance

WPA3 беше малко закъснял, но предлага много по-висока сигурност. Например WPA3-Personal осигурява криптиране за потребителите, дори ако хакерите са „разбили“ паролата след свързване към мрежата.

Освен това WPA3 изисква всички връзки да използват защитени рамки за управление (PMF). PMF по същество подобрява защитата на поверителността с допълнителни механизми за сигурност за защита на данните.

128-битовият AES стандарт остава същият за WPA3 (доказателство за неговата „трайна“ сигурност). Връзките WPA3-Enterprise обаче все още изискват 198-битов AES. Потребителите на WPA3-Personal също ще имат възможност да използват 198-битов AES с висок интензитет.

За да откриете още нови функции на WPA3, вижте статията: Научете за WPA3, най-новия стандарт за сигурност на WiFi днес .

Какво е WPA2 предварително споделен ключ?

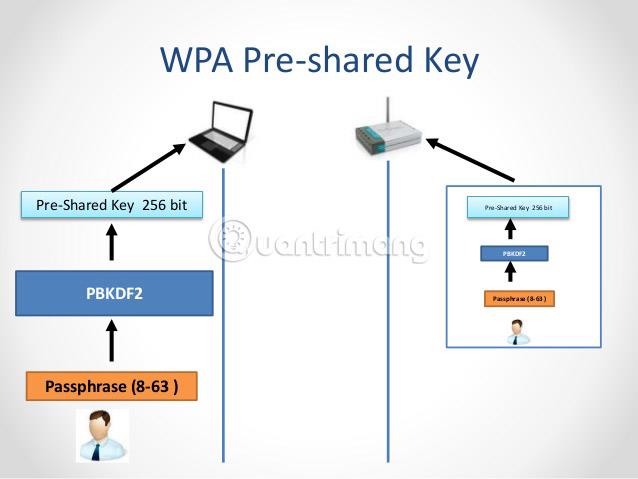

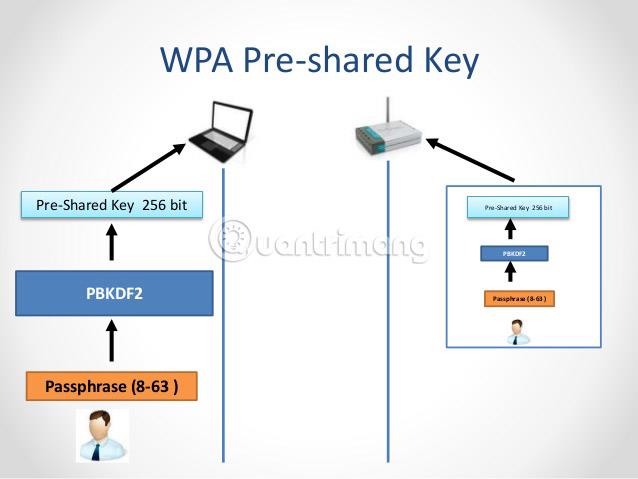

WPA2-PSK означава Pre-Shared Key, известен също като личен режим, специално за малки офис мрежи и домашни мрежи.

Безжичните рутери криптират мрежовия трафик с ключ. При WPA-Personal този ключ е WiFi паролата, зададена на рутера. Преди дадено устройство да може да се свърже към мрежата и да „разбере“ криптирането, потребителят трябва да въведе парола на него.

Практическата слабост на WPA2-Personal криптирането е слабата парола. Тъй като много хора често използват слаби пароли за онлайн акаунти, не е необичайно те да използват подобни слаби пароли, за да защитят безжичните си мрежи. Правилото е да се използват силни пароли за защита на мрежата, в противен случай WPA2 не може да помогне много.

Какво е WPA3 SAE?

Когато използват WPA3, потребителите ще използват нов протокол за обмен на ключове, наречен Едновременно удостоверяване на равни (SAE). SAE, известен също като Dragonfly Key Exchange Protocol, по-сигурен метод за обмен на ключове, който адресира уязвимостта на KRACK.

По-конкретно, той е устойчив на атаки за офлайн декриптиране чрез предоставяне на препращаща тайна (която е част от комуникационния процес между браузъра и сървъра през HTTPS протокола). Предаващата секретност не позволява на нападателите да дешифрират предварително записана интернет връзка, дори ако знаят WPA3 паролата.

По същия начин WPA3 SAE използва peer-to-peer връзка за установяване на обмен и елиминира възможността злонамерен посредник да прихване ключове.

Какво е WiFi Easy Connect?

WiFi Easy Connect е нов стандарт за свързване, предназначен да опрости предоставянето и конфигурацията на WiFi устройства.

Където WiFi Easy Connect осигурява силно криптиране с публичен ключ за всяко устройство, добавено към мрежата, дори приложения с малък или никакъв потребителски интерфейс, като интелигентни домове и IoT продукти.

Например в домашна мрежа потребителят би посочил устройство като централна точка за конфигуриране. Централната конфигурационна точка трябва да бъде медийно устройство, като смартфон или таблет.

След това мултимедийното устройство се използва за сканиране на QR кода , който от своя страна изпълнява протокола WiFi Easy Connect, проектиран от WiFi Alliance.

Сканирането на QR код (или въвеждането на код, специфичен за IoT устройство) дава на свързаното устройство същата сигурност и криптиране като другите устройства в мрежата, дори ако директната конфигурация не е възможна. WiFi Easy Connect, комбиниран с WPA3, ще увеличи сигурността за IoT мрежи и интелигентни домашни устройства.

WiFi сигурността е изключително важна

Към момента на писане WPA2 все още е най-сигурният метод за WiFi криптиране, тъй като взема предвид уязвимостта на KRACK. Въпреки че KRACK със сигурност е проблем, особено за корпоративните мрежи, средният потребител е малко вероятно да се сблъска с този тип атака (освен ако, разбира се, не сте голям човек).

WEP лесно се краква, така че не трябва да се използва за никакви цели. Освен това, ако имате устройства, които могат да използват само WEP защита, трябва да помислите за замяната им, за да увеличите сигурността на мрежата.

Също така е важно да се отбележи, че WPA3 няма да се появи магически и да защити всички устройства в миг на око. Въвеждането на нов стандарт за криптиране на WiFi и широкото му приемане е дълъг процес.

Успехът на това зависи от това дали производителите на мрежово оборудване като цяло и производителите на рутери в частност прилагат WPA3 към своите продукти.

Засега трябва да се съсредоточите върху защитата на вашата мрежа с WPA2.

Късмет!

Виж повече: