Hackare använder många olika sätt att vara anonyma medan de hackar , men det måste sägas att fullständig anonymitet är otänkbart men hackare kan vara säkra och anonyma till viss del och säkerställa omvänd spårning. är mycket svårt. Nedan finns några metoder för att hjälpa hackare att hålla sig anonyma medan de bryter sig in i vissa system.

1. Använd inte Windows

Windows är fullt av sårbarheter som kan utnyttjas. Varje månad släpper Microsoft säkerhetskorrigeringar med de senaste korrigeringarna. Dessa sårbarheter kan tillåta spionprogram att infiltrera och helt kringgå alla dina anonymitetsansträngningar. Alla hackare som vill vara anonyma undviker Windows som pesten. Istället använder de säkra operativsystem med öppen källkod, som Tails och Whonix.

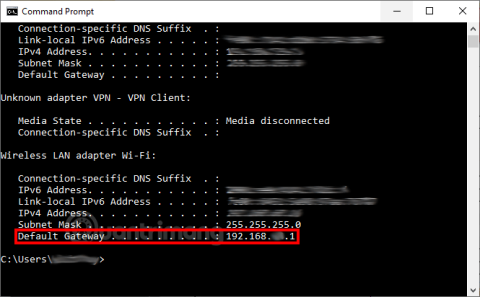

2. Anslut inte direkt till Internet

Undvik att folk spårar din riktiga IP-adress genom att använda VPN- och TOR -tjänster .

VPN tillåter användare att skapa en privat tunnel. Alla som försöker spionera från Internet kan bara se adressen till VPN-servern, som kan vara en server som finns i vilket land i världen som du väljer.

TOR är ett helt nätverk av noder som dirigerar din trafik. Varje nod i överföringsvägen känner bara till IP:n för den föregående noden. Slutligen passerar trafik genom det vanliga Internet från en av dessa noder, kallad en utgångspunkt. Den mest idiotsäkra metoden är att kombinera de två och använda en VPN innan du går in i TOR.

Dessutom använder hackare även proxykedjor, som gör att hackare kan dirigera sin trafik genom en serie proxyservrar och förbli anonyma genom att gömma sig bakom dem. I själva verket får proxyservrarna att vidarebefordra hackarens begäran så att det verkar som att begäran kommer från proxyservern och inte från hackarens servrar. Hackare får faktiskt trafik att gå genom proxyservrar och därmed ändras deras IP-adress flera gånger och den ursprungliga IP-adressen visas inte.

3. Använd inte en riktig e-postadress

Använd istället anonyma e-posttjänster eller remailers. Anonyma e-posttjänster låter dig skicka e-post till någon utan att lämna några spår, speciellt om de kombineras med VPN- eller TOR-åtkomst. Remailer är en tjänst där du kan använda ditt riktiga e-postkonto för att skicka e-post och det kommer att vidarebefordra det meddelandet i anonymt läge. Vissa remailers kan till och med skicka e-post igen, men detta kan vara en "slå dig på ryggen"-åtgärd. Den kan registrera din fysiska adress, men remailern kan lägga till ytterligare lager av anonymitet för säkerhets skull.

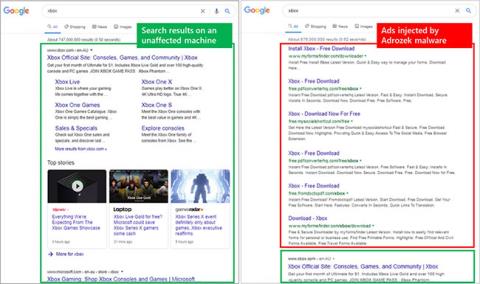

4. Använd inte Google

Google spårar allt du gör för att visa deras annonser som användare kan klicka på. Det finns många sätt att utnyttja den här användbara sökmotorn utan att lämna din identitet bakom dig, till exempel StartPage-tjänsten för google-resultat utan att lagra IP-adresser, cookies eller sökresultat. DuckDuckGo är också en liknande tjänst.

Dessutom är Tor Browser också ett smart val. När du använder den här webbläsaren får trafik eller datapaket som kommer från datorn att passera genom en viss punkt som kallas en nod. Under hela processen att begära en viss webbplats kommer IP-adressen att ändras många gånger och det är omöjligt att fastställa din IP-adress på grund av krypteringsskikten som skapas av webbläsaren. Därför kan hackare surfa anonymt på Internet. Dessutom låter Tor-webbläsaren dig också komma åt Dark Web eller dolda webben.

5. Använd inte offentligt wifi

Det finns två problem här, det ena är att unika MAC-adresser kommer att upptäckas av routrar offentligt, även om du kan undvika detta genom att använda MAC-spoofing. Om du någonsin spåras tillbaka till din riktiga MAC-adress kan den ursprungliga datorn hittas, plus att butikens CCTV kan spela in bilder och din identitet kommer att spåras. För det andra är wifi-attacker mycket vanliga, man-in-the-midten-attacktekniker via Wifi kommer att avslöja alla dina anonymitetsansträngningar. Andra hackare måste dock vara på samma fysiska wifi-nätverk för att veta din identitet.

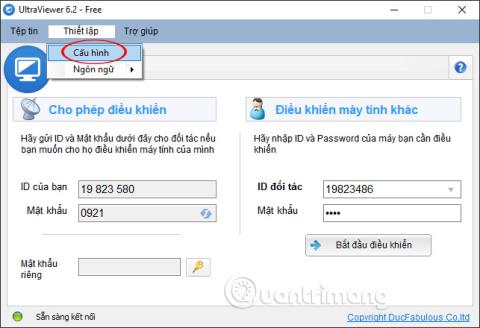

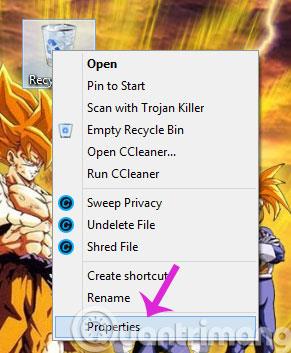

6. Använd Macchanger

MAC står för Media Access Control. Att byta Mac är en av de saker som hackare behöver göra för att vara anonyma. Varje enhet har en unik MAC-adress som tillhandahålls av respektive tillverkare. Datapaketen som överförs har en käll-MAC-adress och en destinations-MAC-adress. Nu, om datapaketet fångas upp eller spåras, kan MAC-adressen identifieras och hackaren kan lätt spåras. Därför ändrar hackare ofta sina MAC-adresser innan de utför attacker.

Riktiga hackare kan lägga till flera säkerhetslager för att anonymisera sina aktiviteter. De sex sätten ovan är dock de mest användbara.

Se mer: