Að tryggja SSH tengingar hjálpar þér að vernda Linux kerfið þitt og gögn. Kerfisstjórar og heimanotendur þurfa einnig að tryggja tölvur sem snúa að internetinu. Hér eru 10 auðveldar leiðir til að hjálpa þér að tryggja SSH netþjóninn þinn .

Nokkur grunnatriði um SSH öryggi

SSH stendur fyrir Secure Shell. SSH samskiptareglur eða hugbúnaðarverkfæri gera kerfisstjórum og notendum kleift að koma á öruggum tengingum við fjartengdar tölvur sem nota þá samskiptareglu.

SSH samskiptareglan er dulkóðuð samskiptaregla sem er hönnuð til að veita örugga tengingu yfir óöruggt net eins og internetið. SSH í Linux er byggt á færanlega útgáfu af OpenSSH verkefninu. Það er útfært í klassísku biðlara-miðlara líkani með SSH netþjóni sem tekur við tengingum frá SSH viðskiptavinum. Biðlarinn er notaður til að tengjast þjóninum og birta lotuna fyrir ytri notendum. Miðlarinn samþykkir tenginguna og byrjar lotuna.

Í sjálfgefna stillingu sinni mun SSH þjónninn „hlusta“ á komandi tengingar á Transmission Control Protocol (TCP), höfn 22. Þar sem þetta er staðlað og vinsælt tengi er það skotmark fyrir ógnir leikara og illgjarn bots.

Illgjarnir leikarar setja af stað vélmenni sem skanna svið IP-tölu í leit að opnum gáttum. Það rannsakar síðan þessar gáttir fyrir hagnýtan veikleika. Að hugsa, ég er öruggur, það eru mörg stærri og betri skotmörk en ég fyrir vonda krakka að miða á er algjörlega rangt. Þessir vélmenni velja ekki markmið sín út frá neinum forsendum, þeir eru bara að leita að leið til að komast inn í kerfið.

Þú verður fórnarlamb ef þú tryggir ekki kerfið þitt.

Öryggisnúningur

Öryggisnúningspunktur er allar aðstæður þar sem komið er í veg fyrir aðalverkefnið eða seinkað vegna öryggiskrafna.

Öryggisnúningur veldur óþægindum (á hvaða stigi sem er) fyrir notendur og aðra þegar þú innleiðir öryggisráðstafanir. Fólk sem er nýtt í tölvukerfum gæti haft áhyggjur af því hvort það þurfi í raun að slá inn lykilorð í hvert skipti sem það skráir sig inn á stórtölvu. Fyrir þá er þetta líka eins konar öryggisnúningur.

Að kynna öryggisráðstafanir mun oft fela í sér einhvers konar núning fyrir sumt fólk. Eigendur fyrirtækja verða að greiða fyrir þessar aðgerðir. Tölvunotendur gætu þurft að breyta venjum eða muna mismunandi auðkenningarupplýsingar, bæta við skrefum til að tengjast með góðum árangri. Kerfisstjórar munu hafa frekari vinnu til að innleiða og viðhalda nýju öryggisráðstöfunum.

Það getur verið fljótlegt að herða og læsa Linux eða Unix-líkt stýrikerfi. Öryggisráðstafanirnar hér eru sett af skrefum sem auðvelt er að fylgja eftir sem mun bæta tölvuöryggi án þess að þörf sé á forritum frá þriðja aðila og djúpri eldvegg íhlutun .

Notaðu SSH samskiptareglur útgáfu 2

Árið 2006 var SSH samskiptareglur uppfærðar úr útgáfu 1 í útgáfu 2. Þetta er umtalsverð uppfærsla. Það eru margar breytingar og endurbætur, sérstaklega í dulkóðun og öryggi, og útgáfa 2 er ekki afturábaksamhæf við útgáfu 1. Til að koma í veg fyrir tengingar frá útgáfu 1 viðskiptavinum er hægt að tilgreina tölvur til að samþykkja aðeins tengingar frá útgáfu 2.

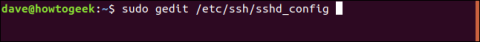

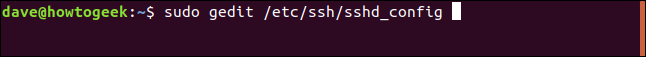

Til að gera þetta skaltu breyta /etc/ssh/sshd_config skránni með því að nota eftirfarandi skipun:

sudo gedit /etc/ssh/sshd_config

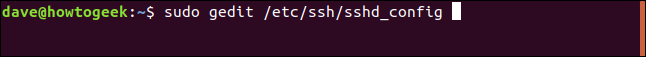

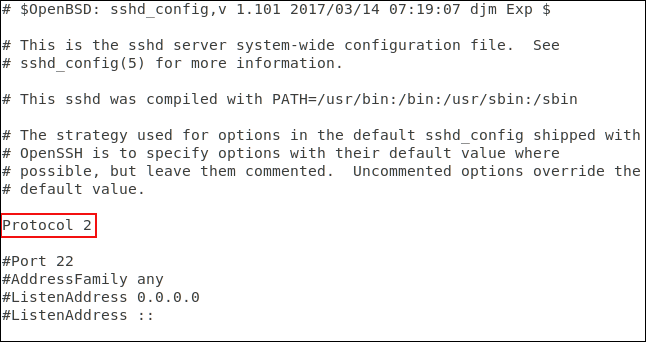

Bættu við eftirfarandi línu:

Protocol 2

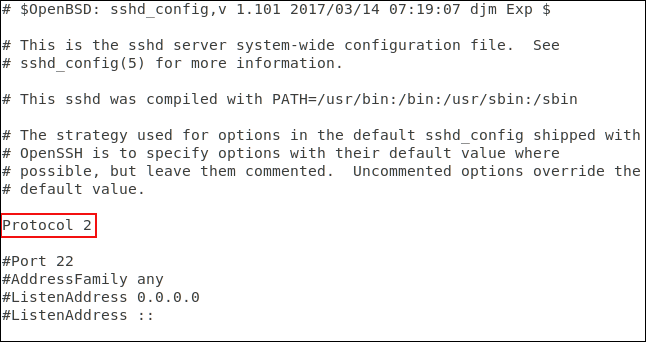

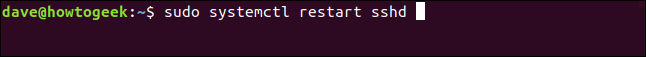

Og vistaðu skrána, endurræstu síðan SSH púkaferlið með því að nota eftirfarandi skipun:

sudo systemctl restart sshd

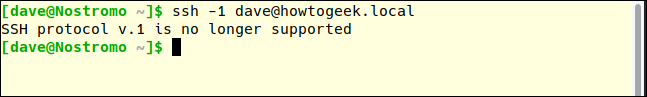

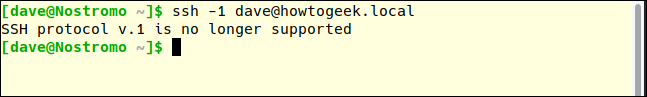

Prófaðu nýju uppsetninguna í aðgerð með því að skipta yfir í aðra vél og reyna að SSH inn í prófunarvélina. Við munum nota valkostinn -1 (samskiptareglur 1) til að þvinga ssh skipunina til að nota samskiptareglur útgáfu 1.

ssh -1 [email protected]

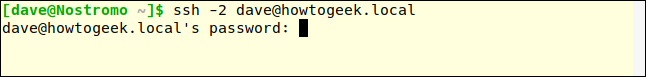

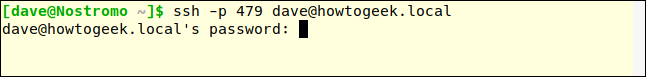

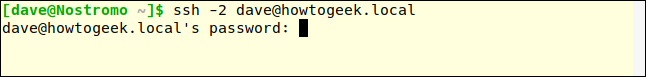

Beiðni um tengingu hafnað. Gakktu úr skugga um að þú getir samt tengst samskiptareglu 2. Við munum nota -2 (samskiptareglur 2) til að prófa.

ssh -2 [email protected]

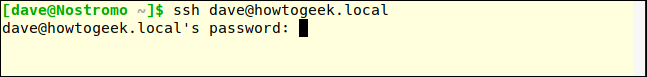

Sú staðreynd að SSH þjónninn er að biðja um lykilorð er jákvætt merki um að tengingin hafi verið gerð og þú ert í samskiptum við þjóninn. Nútíma SSH viðskiptavinir munu sjálfgefið nota siðareglur 2, við þurfum ekki að tilgreina siðareglur 2 að því tilskildu að viðskiptavinurinn sé uppfærður.

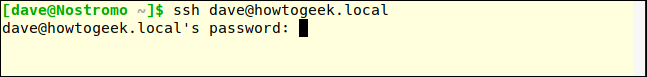

ssh [email protected]

Tengingin hefur verið samþykkt.

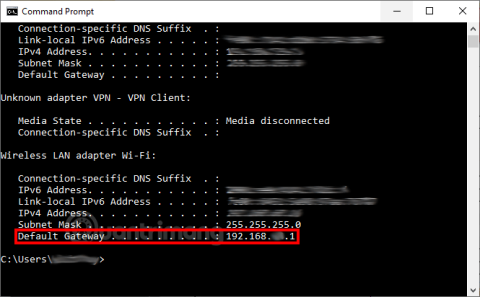

Forðastu hlið 22

Port 22 er staðlað tengi fyrir SSH tengingar. Ef önnur höfn er notuð bætir það smá öryggis í gegnum obscurity (STO) við kerfið þitt. Öryggi með tvíræðni ætti aldrei að teljast raunveruleg öryggisráðstöfun. Reyndar rannsaka sumir snjallari árásarbottar allar opnar hafnir og ákveða hvaða þjónustu þeir eru að framkvæma, frekar en að treysta á einfaldan leitarlista yfir höfn og gera ráð fyrir að þeir veiti þjónustu. En að nota óstöðluð höfn getur hjálpað til við að draga úr slæmri umferð á höfn 22.

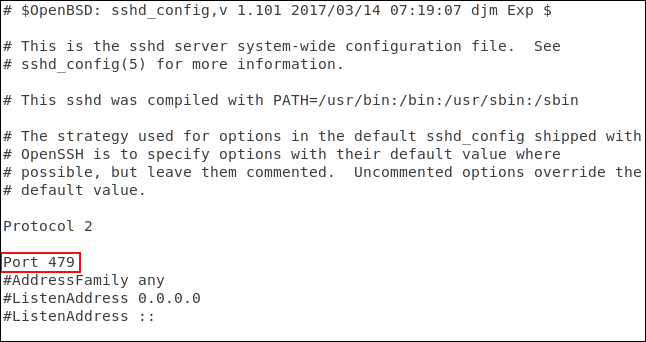

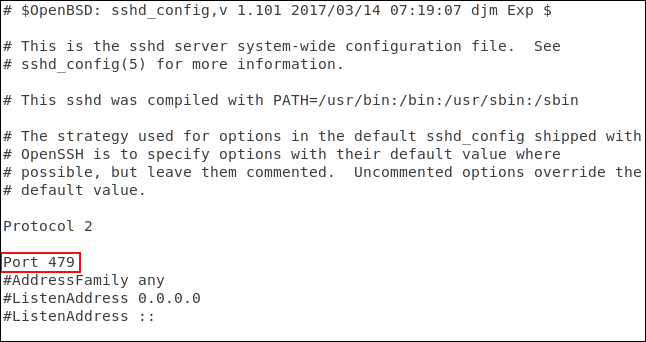

Til að stilla óstöðluð tengi skaltu breyta SSH stillingarskránni eins og hér að ofan.

Eyddu # í upphafi Port línunnar og skiptu 22 út fyrir númerið að eigin vali. Vistaðu stillingarskrána og endurræstu SSH púkann.

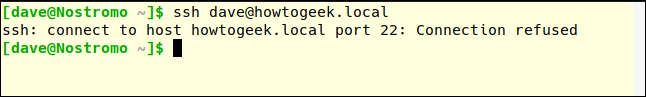

Á annarri tölvu munum við nota ssh skipunina til að tengjast þjóninum. Sjálfgefin ssh skipunin notar höfn 22:

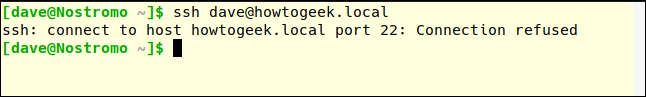

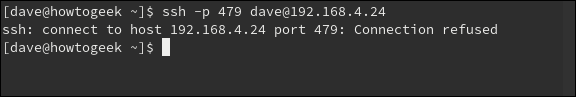

ssh [email protected]

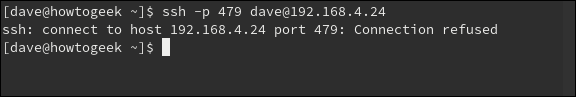

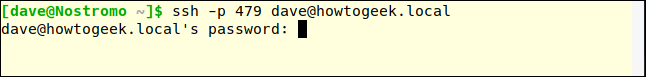

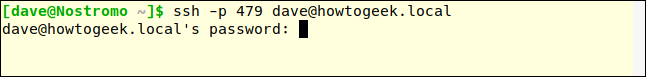

Tengingu neitað. Reyndu aftur og tilgreindu höfn 470 með því að nota –p (port) valkostinn:

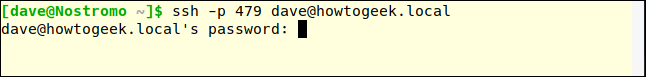

ssh -p 479 [email protected]

Tenging staðfest.

Tengdu síuna með TCP umbúðum

TCP umbúðir eru auðskiljanlegur aðgangsstýringarlisti. Það gerir þér kleift að neita og leyfa tengingar byggðar á eiginleikum tengingarbeiðnarinnar eins og IP-tölu eða hýsingarheiti. TCP umbúðir ætti að nota með, ekki í stað, rétt stilltan eldvegg.

TCP Wrappers koma fyrirfram uppsettir á Ubuntu 18.04 LTS vélum . Það verður að vera sett upp á Manjaro 18.10 og Fedora 30.

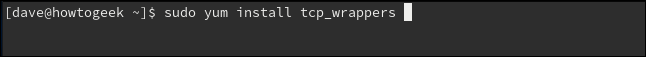

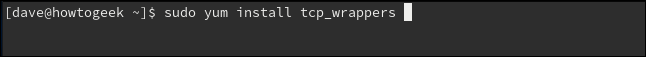

Til að setja upp á Fedora, notaðu eftirfarandi skipun:

sudo yum install tcp_wrappers

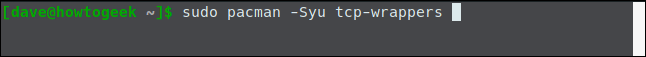

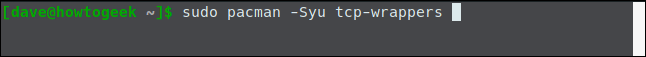

Til að setja upp á Manjaro, notaðu þessa skipun:

sudo pacman -Syu tcp-wrappers

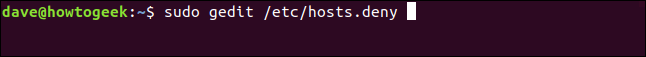

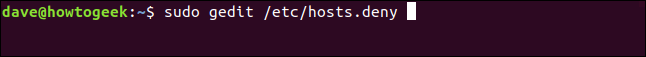

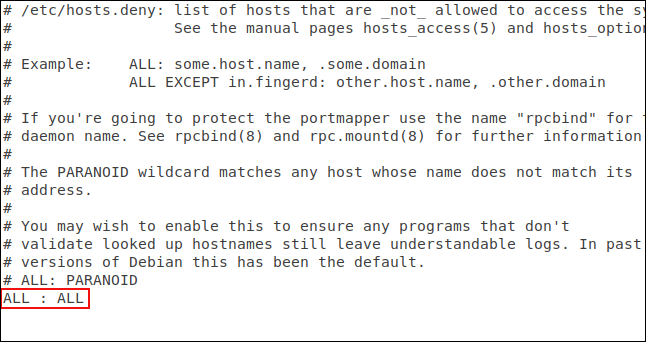

Það eru tvær skrár með, ein skrá geymir leyfislistann og ein skrá geymir neitalistann. Breyttu afneitulistanum með því að nota eftirfarandi skipun:

sudo gedit /etc/hosts.deny

Ofangreind skipun mun opna gedit ritilinn með skránni sem neitar að hlaðast inn í hana.

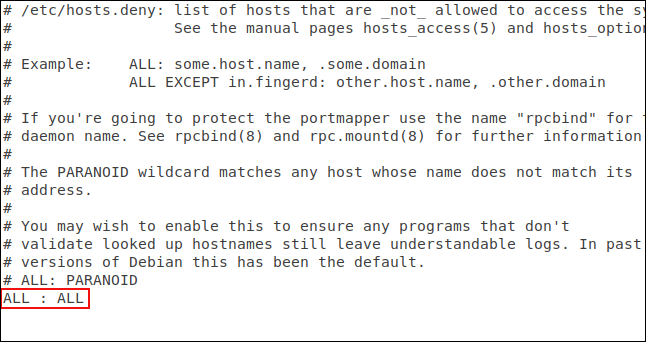

Þú þarft að bæta við línunni:

ALL : ALL

Og vistaðu skrána. Þessi lína mun loka fyrir allan óviðkomandi aðgang. Nú þurfum við að veita leyfi fyrir tengingunum sem þú vilt samþykkja. Til að gera það þarftu að breyta heimildaskránni:

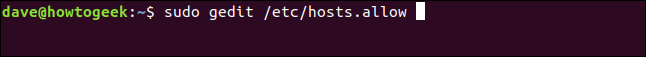

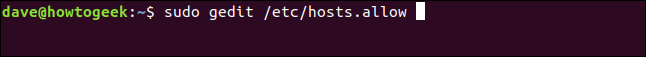

sudo gedit /etc/hosts.allow

Ofangreind skipun mun opna gedit ritilinn með skránni sem hægt er að hlaða niður í.

Við höfum bætt við nafni SSH púkans, SSHD, og IP tölu tölvunnar sem gerir tengingu kleift. Vistaðu skrána og athugaðu hvort takmarkanirnar og heimildirnar séu í gildi.

Fyrst muntu reyna að tengjast frá tölvu sem er ekki í hosts.allow skránni:

Tengingu neitað. Við munum reyna að tengjast frá vél með IP tölu 192.168.4.23:

Tenging samþykkt.

Dæmið hér leyfir aðeins einni vél að tengjast. TCP umbúðir eru nokkuð sveigjanlegar, það styður hýsilheiti, jokertákn og undirnetsgrímur til að samþykkja tengingar frá IP tölusviðum.

Hafna tengingarbeiðnum án lykilorðs

Þó það sé ekki gott, geta Linux kerfisstjórar búið til notendareikninga án lykilorða. Það þýðir að ekkert lykilorð er krafist fyrir fjartengingar frá þessum reikningi. Þessar tengingar verða samþykktar en ekki staðfestar.

Sjálfgefin stilling fyrir SSH tekur við tengingarbeiðnum án lykilorðs. Við getum breytt því auðveldlega og tryggt að allar þessar tengingar séu auðkenndar.

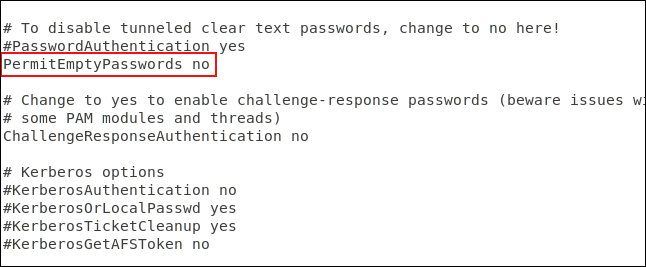

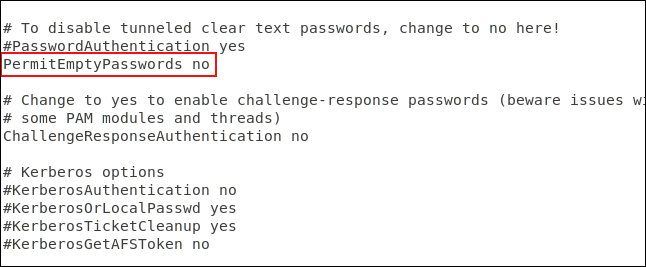

Þú þarft að breyta SSH stillingarskránni.

Skrunaðu niður í skránni þar til þú sérð línuna sem segir #PermitEmptyPasswords no . Eyddu # í upphafi línunnar og vistaðu skrána. Endurræstu SSH púkann.

Notaðu SSH lykla í stað lykilorða

SSH lyklar veita örugga leið til að skrá þig inn á SSH netþjón. Lykilorð geta verið klikkuð, giskað á eða verið þvinguð . SSH lyklar eru ekki viðkvæmir fyrir þessum tegundum árása.

Þegar þú býrð til SSH lykil býrðu til lyklapar. Annar er almenni lykillinn og hinn er einkalykillinn. Opinberi lykillinn er settur upp á netþjónunum sem þú vilt tengjast. Einkalykillinn er geymdur á öruggan hátt á tölvunni þinni.

SSH lyklar leyfa tengingar án lykilorðs, sem er öruggara en tengingar með auðkenningu lykilorðs.

Þegar tengingarbeiðni er lögð fram notar fjartölvan afrit af opinbera lyklinum til að búa til dulkóðuð skilaboð sem send eru aftur í tölvuna. Þar sem það er dulkóðað með opinbera lyklinum getur tölvan afkóðað það með einkalyklinum.

Tölvan dregur síðan einhverjar upplýsingar úr skilaboðunum, dulkóðar þær og sendir þær aftur á netþjóninn. Ef þjónninn getur afkóðað hann með afriti af opinbera lyklinum. Ef upplýsingarnar í skilaboðunum passa við það sem þjónninn sendi þér verður tengingin staðfest.

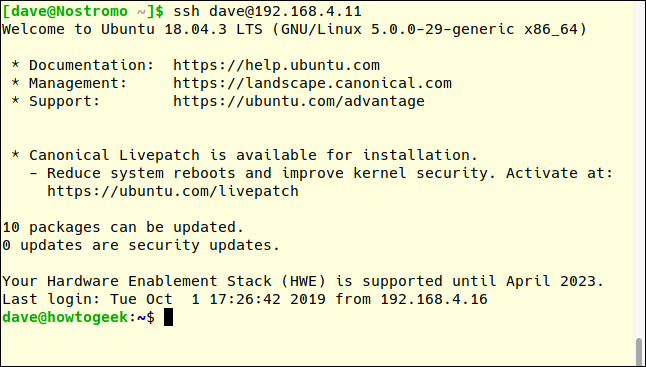

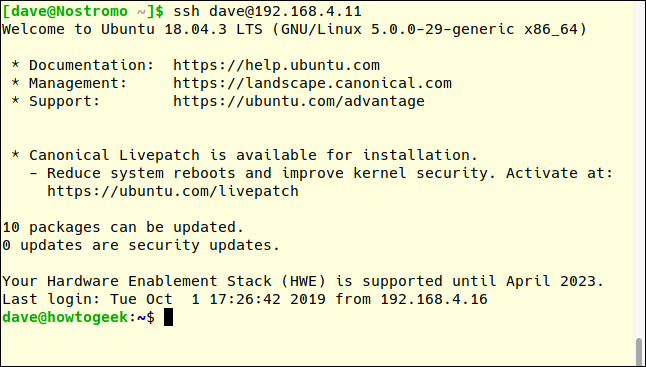

Hér er tengingin við netþjóninn á 192.168.4.11 af notandanum með SSH lyklinum. Athugaðu að þeir eru ekki beðnir um að slá inn lykilorð.

ssh [email protected]

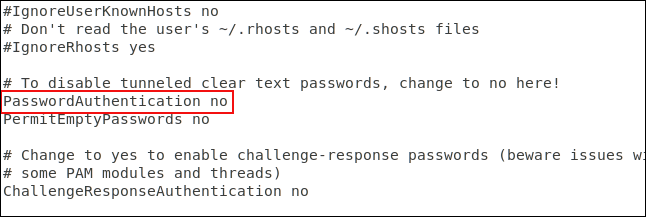

Slökktu algjörlega á auðkenningu lykilorðs

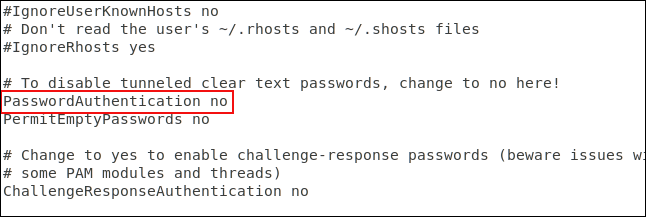

Þú getur algjörlega slökkt á auðkenningu lykilorðs ef þú notar SSH lykla. Við þurfum að breyta SSH stillingarskránni.

Skrunaðu niður skrána þar til þú sérð línuna sem byrjar á #PasswordAuthentication yes . Eyddu # í upphafi línunnar, breyttu já í nei og vistaðu skrána. Endurræstu SSH púkann.

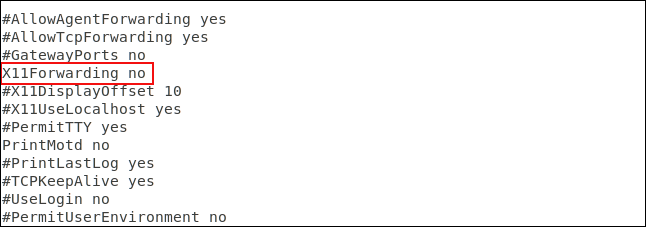

Slökktu á X11-framsendingu

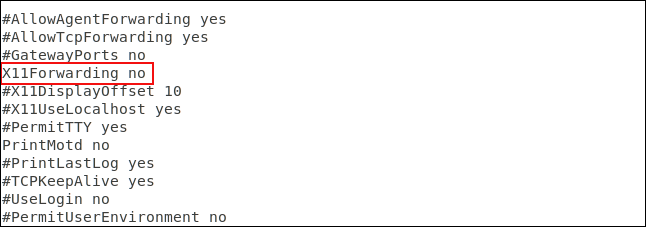

X11 áframsending gerir fjarnotendum kleift að keyra grafísk forrit frá netþjóninum þínum yfir SSH lotu en er auðveldlega nýtt af slæmum leikurum. Það er betra að slökkva á því með því að breyta SSH stillingarskránni.

Skrunaðu niður skrána þar til þú sérð línuna #X11Forwarding no , eyddu # í upphafi línunnar og vistaðu skrána. Endurræstu SSH púkann.

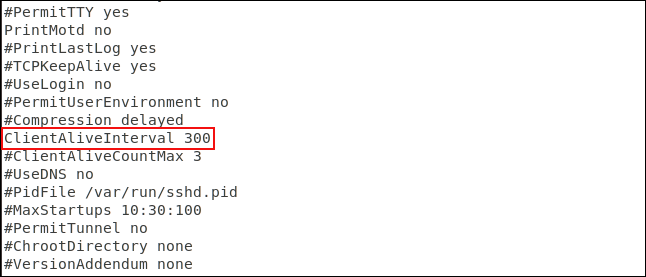

Stilltu gildi fyrir aðgerðalaus tímamörk

Ef SSH tenging er komið á við tölvu og engin virkni er á henni í nokkurn tíma getur það valdið öryggisáhættu.

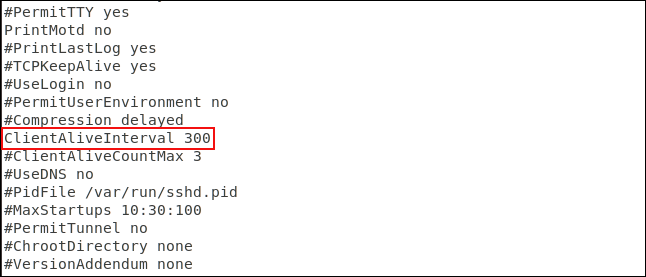

Þess vegna ættir þú að setja tímamörk. SSH tengingin verður aftengd ef engin virkni er innan tímamarka. Enn og aftur þurfum við að breyta SSH stillingarskránni.

Skrunaðu niður skrána þar til þú sérð línuna sem byrjar á #ClientAliveInterval 0 . Fjarlægðu # í upphafi línunnar, breyttu tölunni 0 í æskilegt gildi. Venjulega stillir fólk það á 300 sekúndur, sem er 5 mínútur. Vistaðu skrána og endurræstu SSH púkann.

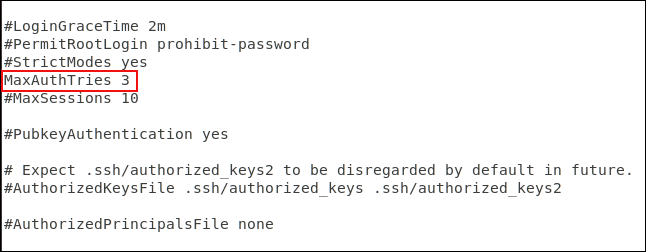

Stilltu takmörk á fjölda lykilorðafærslur

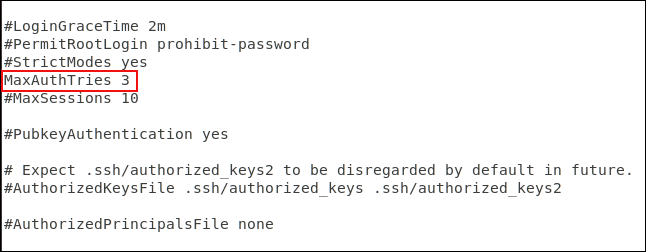

Að skilgreina takmörk á fjölda staðfestinga getur hjálpað til við að koma í veg fyrir giska á lykilorð og árásir með grimmilegum krafti. Eftir tilgreindan fjölda auðkenningarbeiðna verður notandinn aftengdur SSH þjóninum. Sjálfgefið er að það eru engin takmörk á fjölda tilrauna með lykilorð, en þú getur breytt því í SSH stillingarskránni.

Skrunaðu niður skrána þar til þú sérð línuna sem byrjar á #MaxAuthTries 0 . Með því að fjarlægja # í upphafi línunnar breytist númerið í æskilegt gildi. Þú getur stillt það á 3. Vistaðu skrána þegar þú gerir breytingar og endurræstu SSH púkann.

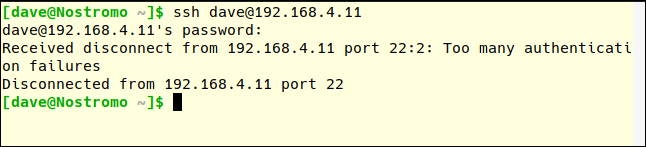

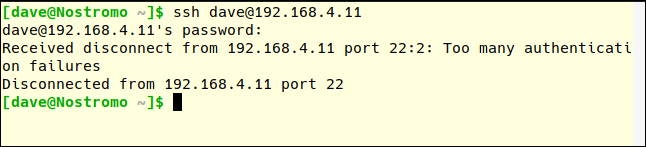

Þú getur prófað þetta með því að reyna að tengjast og slá inn rangt lykilorð.

Athugið að MaxAuthTries númerið er meira en fjöldi tilrauna sem notandinn má. Eftir tvær misheppnaðar tilraunir ertu aftengdur, sem þýðir að MaxAuthTries er stillt á 3.

Slökktu á rótarinnskráningu

Þér er ráðlagt að skrá þig ekki inn sem rót, bara nota sem venjulegur notandi á Linux og nota sudo til að framkvæma aðgerðir sem krefjast rótarheimilda. Þú ættir heldur ekki að leyfa rót að skrá sig inn á SSH netþjóninn. Aðeins venjulegir notendur hafa leyfi til að tengjast. Ef þeir þurfa að framkvæma verkefni á stjórnunarstigi geta þeir líka notað sudo. Ef þú verður að leyfa rótarnotandanum að skrá sig inn geturðu þvingað hann til að nota SSH lykil.

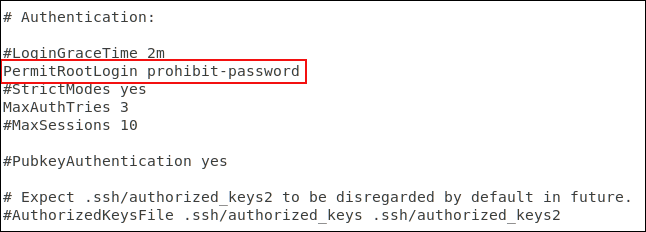

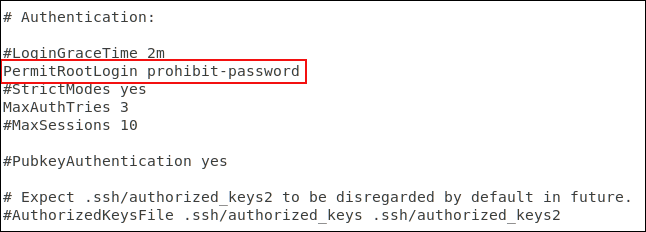

Breyttu stillingarskránni til að slökkva á rótarinnskráningu.

Skrunaðu niður skrána þar til þú sérð línuna sem byrjar á #PermitRootLogin banna-lykilorð , eyddu # í upphafi línunnar.

- Ef þú vilt koma í veg fyrir að root skrái sig inn skaltu skipta um bannað lykilorð fyrir nr.

- Ef þú leyfir root að skrá sig inn en þvingar notkun SSH lykils, láttu bannað-lykilorð vera óbreytt.

Vistaðu breytingar og endurræstu SSH púkann.

Síðasta skrefið

Auðvitað, ef þú þarft ekki SSH í gangi á tölvunni þinni, slökktu á því með eftirfarandi skipun:

sudo systemctl stop sshd

sudo systemctl disable sshd

Óska þér velgengni!