Hvað er TeamViewer?

TeamViewer er kunnuglegt nafn fyrir marga, sérstaklega þeir sem nota tölvur reglulega og starfa á tæknisviðinu. Svo hvað er TeamViewer?

VENOM varnarleysið hefur áhrif á alla helstu örgjörvaframleiðendur, þar á meðal Intel, AMD og ARM. VENOM gerir illgjarnum leikurum kleift að lesa innihald tölvuminni og hugsanlega keyra kóða úr fjarlægð.

Ef þú ert með viðkvæman örgjörva gæti tölvan þín verið í hættu, svo það er mikilvægt að vita hvernig á að verja þig gegn þessari misnotkunarárás !

Hvað er VENOM varnarleysi?

VENOM stendur fyrir Virtualized Environment Neglected Operations Manipulation og eins og aðrir veikleikar hefur það verið til í nokkuð langan tíma.

Kóði þess í Common Vulnerabilities and Exposure gagnagrunninum er CVE-2015-3456, sem þýðir að varnarleysið var birt opinberlega árið 2015 af Jason Geffner, háttsettum öryggisrannsakanda hjá CrowdStrike. Þessi varnarleysi, fyrst kynnt árið 2004, hafði áhrif á sýndarvélaviðmót og tæki frá QEMU, KVM, Xen og VirtualBox frá því tímabili þar til það var lagað í kjölfar atviksins.

VENOM varnarleysið stafar af veikleika í sýndardisklingarekla QEMU, sem gerir netárásarmönnum kleift að skerða sýndargerðina, þar með talið hvaða vél sem er innan tiltekins gagnanets.

Þessi varnarleysi hefur mikil áhrif á gagnaöryggi; Þetta getur valdið vandræðum með milljónir sýndarvéla sem eiga á hættu að vera misnotaðar. Það er venjulega virkt með ýmsum sjálfgefnum stillingum sem veita heimildir til að framkvæma ýmsar skipanir.

Ef netárásarmenn ná árangri í rekstri sínum geta þeir færst til hliðar frá sýndarvélinni sem ráðist var á og fengið aðgang að netþjóninum þínum. Þeir geta þá fengið aðgang að öðrum sýndarvélum á netinu. Það mun örugglega setja gögnin þín í mikla hættu.

Hvernig virkar VENOM varnarleysið?

VENOM er mjög illgjarn varnarleysi sem er til staðar í disklingadrifi sýndarvéla, þannig að netárásarmenn geta nýtt sér þennan varnarleysi og notað hann til að stela gögnum frá sýndarvélum sem verða fyrir áhrifum.

Það þýðir að árásarmenn þurfa að hafa aðgang að sýndarvélinni til að framkvæma afskipti sín með góðum árangri. Þeir munu þá þurfa að hafa aðgang að sýndardisklingadriflinum - I/O tengin. Þeir geta gert þetta með því að senda sérsmíðaðan kóða og skipanir frá sýndarvél gesta yfir á disklingadrifinn sem er í hættu. Disklingabílstjórinn sem er fyrir áhrifum veitir síðan leyfi til sýndarvélarinnar, sem gerir tölvuþrjótinum kleift að hafa samskipti við undirliggjandi netþjón.

VENOM varnarleysi er aðallega notað í stórum markvissum árásum, svo sem nethernaði, fyrirtækjanjósnum og öðrum tegundum markvissra árása. Þeir geta einnig búið til biðminni yfirflæði inni í disklingadrifi sýndarvélarinnar, sloppið frá sýndarvélinni og ráðist inn í aðra inni í hypervisor, ferli sem kallast hliðarhreyfing.

Ennfremur gæti árásarmönnum verið leyft að fá aðgang að vélbúnaði berum málmvettvangsins og skoða önnur mannvirki í hypervisor netinu. Tölvuþrjótar geta farið yfir á aðra sjálfstæða vettvang og skjái á sama neti. Þannig geta þeir fengið aðgang að hugverkum fyrirtækisins þíns og stolið viðkvæmum upplýsingum, svo sem persónugreinanlegum upplýsingum (PII).

Þeir geta jafnvel stolið Bitcoins þínum ef þú ert með BTC tákn á kerfinu. Þegar þeir hafa sigrast á árásinni og hafa ótakmarkaðan aðgang að staðarneti netþjónsins geta þeir veitt keppendum aðgang að netþjóninum þínum.

Hvaða kerfi verða fyrir áhrifum af VENOM?

GIFT getur auðveldlega verið nýtt af netglæpamönnum á mörgum mismunandi kerfum. Algengustu árásarkerfin með VENOM varnarleysið eru Xen, VirtualBox, QEMU, Linux, Mac OS X, Windows, Solaris og önnur stýrikerfi byggð á QEMU hypervisorum eða sýndarvæðingu.

Það er vandamál fyrir helstu skýjafyrirtæki eins og Amazon, Citrix, Oracle og Rackspace vegna þess að þeir treysta svo mikið á QEMU-undirstaða sýndarkerfi sem eru viðkvæm fyrir VENOM. Hins vegar þarftu ekki að hafa miklar áhyggjur af því að flestir þessara kerfa hafa þróað aðferðir til að vernda sýndarvélar gegn netglæpaárásum.

Til dæmis, samkvæmt Amazon Web Services, er engin hætta stafað af VENOM varnarleysinu sem tengist gögnum viðskiptavina AWS.

Hvernig á að vernda þig gegn GIRI

Ef þú hefur áhyggjur af því að gögnunum þínum sé stolið vegna VENOM varnarleysisins, ekki hafa áhyggjur. Það eru margar leiðir til að verjast því.

Ein leið til að vernda þig er með því að nota plástra. Þegar netárásir í gegnum VENOM urðu sérstaklega útbreiddar voru plástrar þróaðir af hugbúnaðarframleiðendum sem leið til að bæta úr öryggisveikleikum.

Xen og QEMU kerfi, kerfin sem verða fyrir mestum áhrifum af VENOM varnarleysinu, eru með aðskilda plástra sem eru tiltækir almenningi. Þú ættir að hafa í huga að allir QEMU plástur sem verndar þig gegn VENOM varnarleysi mun krefjast þess að þú endurræsir sýndarvélina.

Kerfisstjórar sem keyra KVM, Xen eða QEMU viðskiptavini ættu að setja upp nýjustu plástra sem til eru frá söluaðilum sínum. Það er best að fylgja leiðbeiningum seljanda og staðfesta forritið fyrir nýjasta VENOM plásturinn.

Hér eru nokkrir söluaðilar sem hafa gefið út plástra fyrir VENOM varnarleysið:

Annar valkostur til að verja þig gegn augljósu VENOM varnarleysi er að nota kerfi sem eru ekki í hættu á þessari tegund árása, eins og Microsoft Hyper-V, VMWare, Microsoft Linode og Amazon AWS. Þessi kerfi eru örugg fyrir öryggisgöllum sem byggjast á VENOM, þar sem þau eru ekki viðkvæm fyrir árásum frá netglæpamönnum sem nota þennan sérstaka varnarleysi.

TeamViewer er kunnuglegt nafn fyrir marga, sérstaklega þeir sem nota tölvur reglulega og starfa á tæknisviðinu. Svo hvað er TeamViewer?

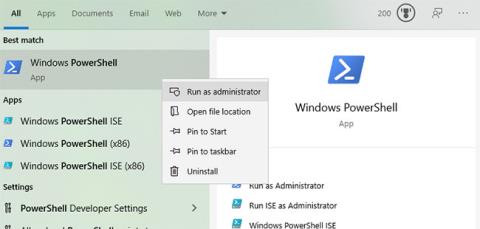

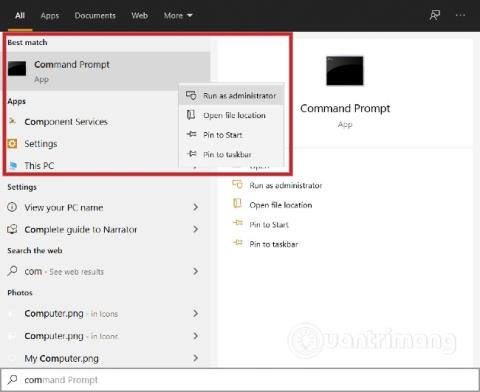

Ef þú þarft að vita hvaða rekla eru settir upp í kerfinu þínu, þá er hér einföld PowerShell skipun til að fá lista yfir uppsetta rekla í Windows.

Grænt er líka þema sem margir ljósmyndarar og hönnuðir nota til að búa til veggfóðurssett þar sem aðallitatónninn er grænn. Hér að neðan er sett af grænum veggfóður fyrir tölvur og síma.

Þessi aðferð við að leita og opna skrár er sögð vera hraðari en að nota File Explorer.

Scareware er illgjarn tölvuforrit sem er hannað til að plata notendur til að halda að þetta sé lögmætt forrit og biður þig um að eyða peningum í eitthvað sem gerir ekki neitt.

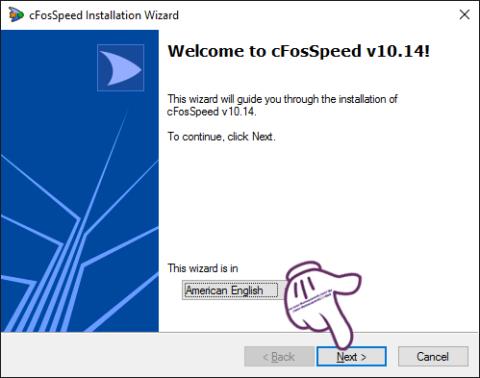

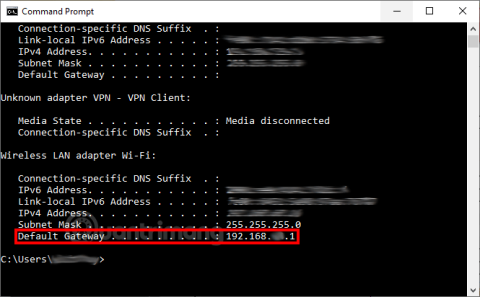

cFosSpeed er hugbúnaður sem eykur nettengingarhraða, dregur úr sendingartíma og eykur tengingarstyrk allt að um það bil 3 sinnum. Sérstaklega fyrir þá sem spila netleiki, cFosSpeed styður svo þú getir upplifað leikinn án netvandamála.

Windows Firewall with Advanced Security er eldveggur sem keyrir á Windows Server 2012 og er sjálfgefið virkur. Eldveggsstillingum í Windows Server 2012 er stjórnað í Windows Firewall Microsoft Management Console.

Þegar breytt er lykilorði fyrir Vigor Draytek mótald og leið innskráningarsíðu stjórnanda, munu notendur takmarka óviðkomandi aðgang til að breyta lykilorði mótaldsins og tryggja mikilvægar netupplýsingar.

Sem betur fer geta notendur Windows tölva sem keyra AMD Ryzen örgjörva notað Ryzen Master til að yfirklukka vinnsluminni auðveldlega án þess að snerta BIOS.

USB-C tengið er orðið staðall fyrir gagnaflutning, myndbandsúttak og hleðslu á nútíma Windows fartölvum. Þó að þetta sé þægilegt getur það verið pirrandi þegar þú tengir fartölvuna þína við USB-C hleðslutæki og hún hleður sig ekki.