A HTTPS-en keresztüli csatlakozás nem jelenti azt, hogy teljesen biztonságban van, itt van az ok

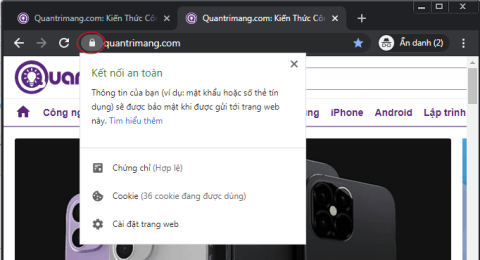

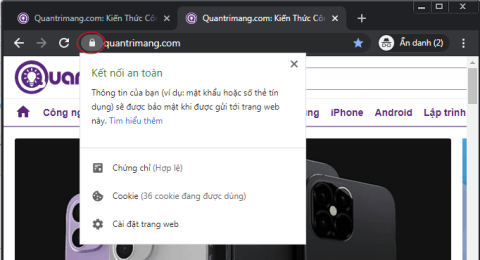

Talán nem vette észre, de a mai világ online webes forgalmának nagy része HTTPS-kapcsolaton keresztül történik.

Talán nem vette észre, de a mai világ online webes forgalmának nagy része HTTPS-kapcsolaton keresztül történik.

Gyakran nagyon bízunk az általunk használt VPN-szolgáltatóban. De légy óvatos!

Az NTFS formátumú merevlemez-partíciókon biztonsági engedélyeket állíthat be a fájlokhoz és mappákhoz. Ez az engedély lehetővé teszi a fájlok és mappák elérését vagy megtagadását. A fájlok és mappák biztonsági engedélyeinek beállításához kövesse a Wiki.SpaceDesktop alábbi cikkében található lépéseket.

Mivel a hálózatbiztonság jelenlegi helyzete általában véve egyre összetettebbé válik, a rendszerbiztonság minden eddiginél sürgetőbbé válik.

2018 fejvakaró év volt a globális IT-szakemberek számára.

Manapság általában kétféle titkosítást alkalmaznak: szimmetrikus és aszimmetrikus titkosítást. Az alapvető különbség e két típusú titkosítás között az, hogy a szimmetrikus titkosítás egyetlen kulcsot használ mind a titkosítási, mind a visszafejtési műveletekhez.

Az elmúlt években a számítógépes kriminalisztika különösen fontos szemponttá vált a számítástechnika és különösen a nyomozás területén.

Egyszerű módja annak, hogy kezelje azokat az embereket, akik sértő szavakkal támadják meg fiókját vagy oldalát.

Az ujjlenyomat-leolvasó technológia nem valami újdonság, de csak mostanában vált igazán robbanásszerűvé és ismertté.

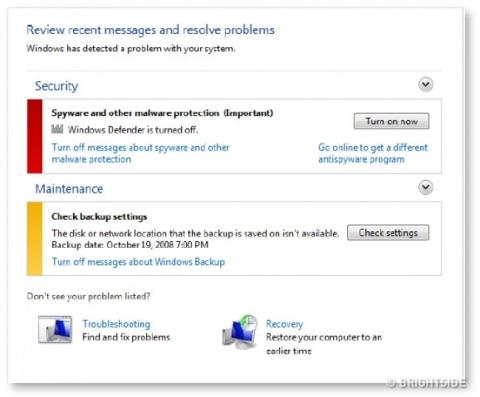

A számítógép használata közben megjelenő furcsa jelek alapján könnyen megtudhatja, hogy számítógépét megtámadták-e vagy sem, és megtalálhatja a megoldást. Ezek arra utalnak, hogy számítógépét feltörték.

A proxy egy távoli számítógéphez, a VPN pedig egy távoli számítógéphez is csatlakoztatja Önt, tehát ugyanaz a dolog? Ez nem helyes, nézzük meg a köztük lévő különbségeket, és hogy mikor kell Proxyt és VPN-t használni.

A felnőtteknek szóló weboldalak látogatása rövid távon hatékony lehet, de hosszú távon mindig vannak problémák. Az Ön személyes adatait és biztonságát a nyomkövető cookie-któl a felnőtteknek szóló webhelyek csalásáig minden veszélyezteti.

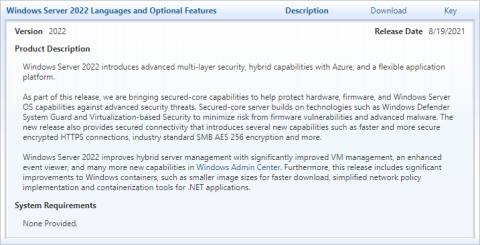

A Microsoft megkezdte a Windows Server 2022 kiadását. Ez a Long Term Service Channel (LTSC) kiadás, amely egy sor fejlett biztonsági fejlesztést tartalmaz.

A technológia világának általában és különösen az internetnek a fejlődésével párhuzamosan a biztonsági fenyegetések is egyre inkább fejlődnek mind mennyiségileg, mind veszélyszintjükben.

A VR és az AR valószínűleg az élet elkerülhetetlen része lesz a jövőben, ami azt jelenti, hogy szinte biztosan célpontjai lesznek azoknak, akik ezeket az eszközöket emberek kizsákmányolására szeretnék használni.

Valószínűleg bekapcsolta a számítógépe vagy a vezeték nélküli útválasztó tűzfalát valamikor, de honnan tudhatja, hogy valóban jól működik-e?