Az elmúlt években a számítógépes kriminalisztika különösen fontos szempont a számítástechnika és különösen a high-tech nyomozás területén. Ez egy csúcstechnológiás nyomozó tudomány, amely számítógépes eszközökön, például merevlemezeken , CD-meghajtókon vagy az interneten tárolt adatokon alapul. A számítógépes kriminalisztika olyan feladatokat foglal magában, mint a számítógépen vagy számítógépes hálózaton tárolt, továbbított vagy generált információk felderítése, védelme és elemzése annak érdekében, hogy ésszerű következtetéseket lehessen levonni az okok feltárására, valamint a jelenségek magyarázatát a vizsgálati folyamat során. Más szóval, a számítógépes kriminalisztika elősegíti az internettel kapcsolatos bűnügyi nyomozási tevékenységeket. A számítógépek hatása a korábbiaktól eltérően minden digitális adatokkal kapcsolatos eszközre kiterjedt, ezért a számítógépes kriminalisztika digitális adatok felhasználásával segíti a bűnügyi nyomozást egy adott bűncselekmény mögött állók felkutatásában. Azoknak, akik ezt a munkát végzik, széles körű tapasztalatra és tudásra van szükségük a számítástechnika , a hálózatépítés és a biztonság területén.

Ennek a fontos területnek a kiszolgálására a fejlesztők számos rendkívül hatékony számítógépes kriminalisztikai eszközt hoztak létre, amelyek segítenek a biztonsági szakértőknek leegyszerűsíteni az adatokkal kapcsolatos jogsértések kivizsgálásának folyamatát. A legjobb számítógépes kriminalisztikai eszköz kiválasztásának kritériumait általában a nyomozó ügynökségek értékelik számos különböző tényező alapján, beleértve a költségvetést, a funkciókat és a rendelkezésre álló szakértői csapatot, akik el tudják látni ezt a munkát. Az alábbiakban felsoroljuk a 10 legjobb számítógépes kriminalisztikai eszközt, amelyekben sok digitális biztonsági ügynökség különösen megbízik. Kérjük, azonnal tekintse meg őket.

Vezető számítógépes kriminalisztikai eszközök

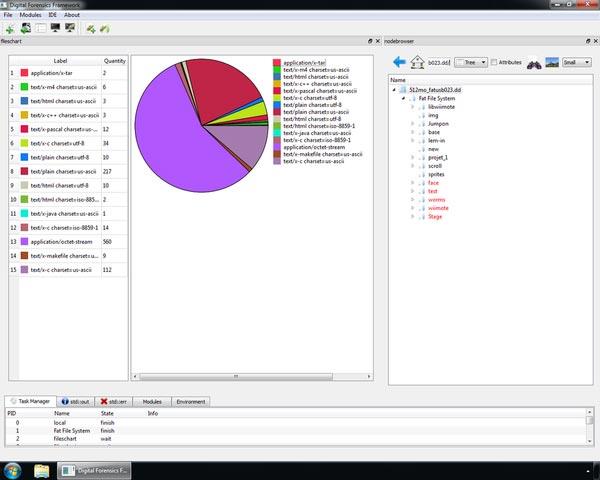

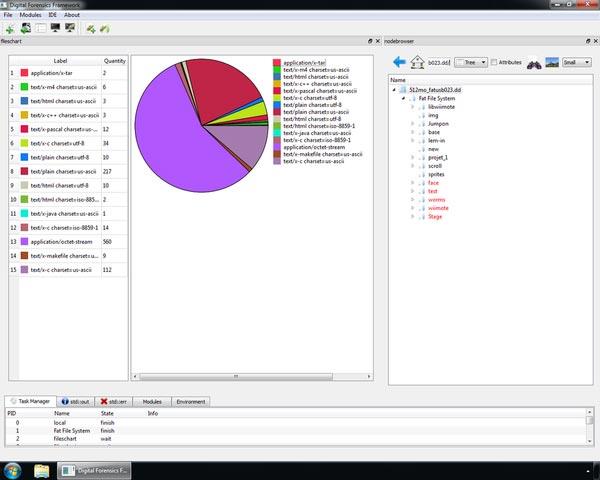

Digitális Forensics Framework

A Digital Forensics Framework egy nyílt forráskódú számítógépes kriminalisztikai eszköz, amely teljes mértékben megfelel a GPL licenc feltételeinek. A tapasztalt számítógépes kriminalisztikai szakértők általában probléma nélkül használják. Ezenkívül ez az eszköz használható digitális felügyeleti lánchoz, eszközök távoli vagy helyi eléréséhez, Windows vagy Linux operációs rendszeren, elveszett fájlok, rejtett vagy törölt fájlok helyreállításához, metaadatfájlok gyors kereséséhez és sok más összetett feladathoz.

Nyissa meg a Computer Forensics Architecture alkalmazást

A Holland Nemzeti Rendőrség által kifejlesztett Open Computer Forensics Architecture (OCFA) egy moduláris számítógépes kriminalisztikai keretrendszer. Ennek az eszköznek a fő célja a digitális kriminalisztikai folyamat automatizálása, ezáltal felgyorsítva a nyomozási folyamatot, ugyanakkor lehetővé teszi a nyomozóknak, hogy taktikailag közvetlen hozzáférést kapjanak a lefoglalt adatokhoz egy rendkívül egyszerűen használható kereső- és böngészési felületen keresztül.

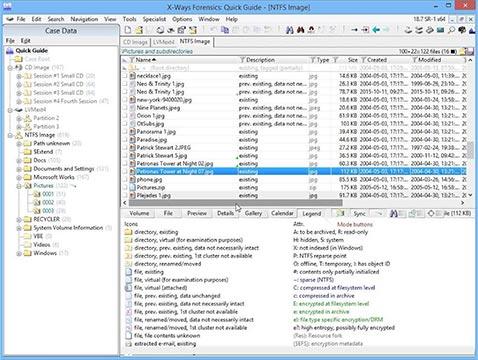

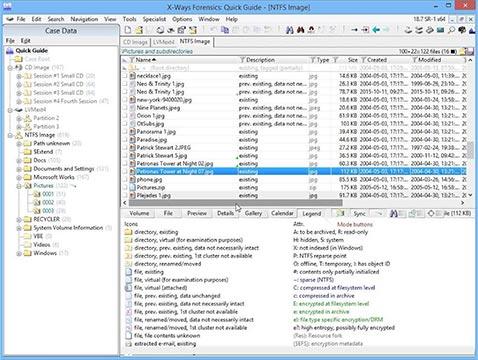

X-Ways Forensics

Az X-Way Forensics egy fejlett munkakörnyezet a számítógépes igazságügyi szakértők számára. Futhat a legnépszerűbb Windows-verziókon, például XP, 2003, Vista, 2008/7/8, 8.1, 2012/10*, 32 Bit/64 Bit, standard, PE/FE. A fent említett eszközök közül az X-Way Forensics tekinthető a legnagyobb gyakorlati hatékonyságúnak, és gyakran gyorsabb feldolgozási sebességet biztosít olyan feladatoknál, mint például a törölt fájlok keresése, a keresési találatok statisztikái, és egyúttal számos olyan fejlett funkciót biztosít, sok más eszköz nem rendelkezik. Emellett ez az eszköz megbízhatóbbnak is mondható, és költségmegtakarítást jelent a vizsgálati folyamat során, mivel nem igényel bonyolult adatbázis- vagy hardverkövetelményeket. Az X-Way Forensics teljesen hordozható, és bármilyen Windows rendszerben futtatható kompakt USB-meghajtón.

Registry Recon

Az Arsenal Recon által kifejlesztett Registry Recon egy hatékony számítógépes kriminalisztikai eszköz, amelyet gyakran használnak a Windows rendszerek rendszerleíró adatbázisának kinyerésére, helyreállítására és elemzésére. Ez a termék a francia „reconnaissance” szóról kapta a nevét (amely megegyezik az angol felismerés szóval), jelentése „felismerés, azonosítás” – az ellenséges terület felderítéséhez kapcsolódó katonai fogalom. taktikai információk gyűjtésére.

Befoglal

A híres OpenText szoftvercég által kifejlesztett EnCase® a törvényszéki biztonság arany standard eszköze. Ez az általános célú számítógépes kriminalisztikai platform a digitális kriminalisztikai folyamat több területén is mély rálátást biztosít az információkra az összes végponton. Ezen túlmenően, az EnCase gyorsan "előáshatja" a potenciális bizonyítékokat és adatokat számos különböző eszközről, és a megszerzett bizonyítékok alapján megfelelő jelentéseket is készíthet. Az évek során az EnCase megőrizte aranystandardja hírnevét a csúcstechnológiás bűnügyi nyomozásban használt számítógépes kriminalisztikai eszközök terén, és a legjobb számítógépes kriminalisztikai megoldásnak is megszavazták. A legjobb számítógépes kriminalisztikai megoldás 8 egymást követő évben ( Legjobb számítógépes kriminalisztikai megoldás).

A Sleuth Kit

A Sleuth Kit® egy UNIX és Windows alapú biztonsági eszköz, amely mélyreható számítógépes kriminalisztikai elemzést biztosít. A Sleuth Kit® olyan parancssori eszközök és C-könyvtárak készlete, amelyek lehetővé teszik a lemezképek elemzését és a fájlrendszerek visszaállítását magukból a lemezképekből. Valójában a Sleuth Kit®-et gyakran használják a boncolás során, és számos fájlrendszer mélyreható elemzését végzi.

Volatilitás

A volatilitás egy olyan eszköz, amelyet az incidensek reagálására és a rosszindulatú programok elemzésére használnak egy memória-kriminalisztikai keretrendszeren. Ezzel az eszközzel információkat nyerhet ki futó folyamatokból, hálózati socketekből, DLL-ekből és akár rendszerleíró adatbázisokból is. Ezenkívül a Volatility támogatja a Windows összeomlási dump fájljaiból és hibernált fájljaiból származó információk kinyerését is. Ez a szoftver ingyenesen elérhető a GPL licenc alatt.

Llibforensics

A Libforensics egy könyvtár digitális törvényszéki alkalmazások fejlesztésére. Pythonban fejlesztették ki, és különféle demóeszközökkel érkezik, amelyekkel információkat nyerhet ki különféle típusú bizonyítékokból.

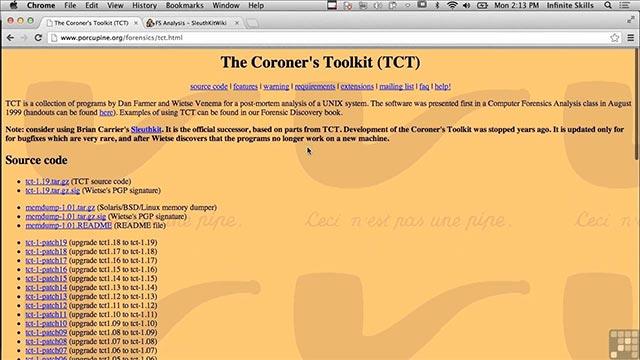

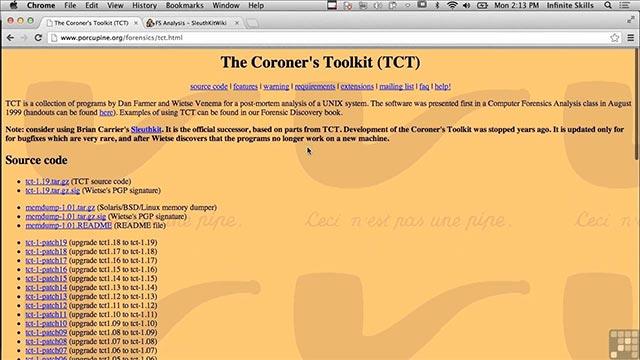

A halottkém eszköztár

A Coroner's Toolkit vagy TCT szintén egy magas minősítésű digitális kriminalisztikai elemző eszköz, amely számos Unix-szal kapcsolatos operációs rendszeren fut. A Coroner's Toolkit segítséget nyújthat a számítógépes katasztrófaelemzésben és az adatok helyreállításában. Lényegében egy nyílt forráskódú, több kriminalisztikai eszközből álló csomag, amely lehetővé teszi a biztonsági szakemberek számára, hogy biztonsági rés utáni elemzéseket végezzenek UNIX rendszereken.

Tömeges kivonó

A Bulk Extractor emellett az egyik legfontosabb és leggyakrabban használt digitális kriminalisztikai eszköz a világon. Lehetővé teszi a lemezképek, fájlok vagy fájlmappák beolvasását a vizsgálathoz szükséges hasznos információk kinyeréséhez. A folyamat során a Bulk Extractor figyelmen kívül hagyja a fájlrendszer struktúráját, így gyorsabb sebességet biztosít, mint a piacon elérhető többi hasonló eszköz többsége. Valójában a Bulk Extractort gyakran használják a titkosszolgálatok és a bűnüldöző szervek a kiberbűnözéssel kapcsolatos problémák megoldására .

Fent található a világon a legszélesebb körben használt számítógépes kriminalisztikai eszközök listája. Reméljük, hogy a cikkben található információk hasznosak az Ön számára!