Malware på routere, netværksenheder og Internet of Things er mere og mere almindeligt. De fleste af dem inficerer sårbare enheder og tilhører meget kraftfulde botnets. Routere og Internet of Things (IoT)-enheder er altid tændt, altid online og venter på instruktioner. Og botnets udnytter det til at angribe disse enheder.

Men ikke al malware ( malware ) er den samme.

VPNFilter er en destruktiv malware, der angriber routere, IoT-enheder og endda nogle netværkstilsluttede lagerenheder (NAS). Hvordan opdager du, om dine enheder er inficeret med VPNFilter malware? Og hvordan kan du fjerne det? Lad os se nærmere på VPNFilter gennem den følgende artikel.

Hvad er Malware VPNFilter? Hvordan fjerner man det?

Hvad er VPNFilter?

VPNFilter er en sofistikeret modulær malware-variant, der primært er rettet mod netværksenheder fra en række producenter, såvel som NAS-enheder. VPNFilter blev oprindeligt fundet på Linksys , MikroTik, NETGEAR og TP-Link netværksenheder såvel som QNAP NAS-enheder med cirka 500.000 infektioner i 54 lande.

VPNFilter-opdagelsesteamet, Cisco Talos, opdaterede for nylig detaljer relateret til denne malware, hvilket viser, at netværksenheder fra producenter som ASUS, D-Link, Huawei, Ubiquiti, UPVEL og ZTE i øjeblikket viser tegn på at være inficeret med VPNFilter. Men i skrivende stund var ingen Cisco-netværksenheder berørt.

Denne malware er i modsætning til de fleste andre IoT-fokuserede malware, fordi den fortsætter efter systemgenstart, hvilket gør den sværere at fjerne. Enheder, der bruger deres standard login-legitimationsoplysninger eller med nul-dages sårbarheder (ukendte computersoftwaresårbarheder), som ikke regelmæssigt opdateres med firmware , er særligt sårbare.

Hvad kan VPNFilter gøre?

VPNFilter er et "multi-modul, cross-platform", der kan beskadige og ødelægge enheder. Desuden kan det også blive en bekymrende trussel ved at indsamle brugerdata. VPNFilter fungerer i flere faser.

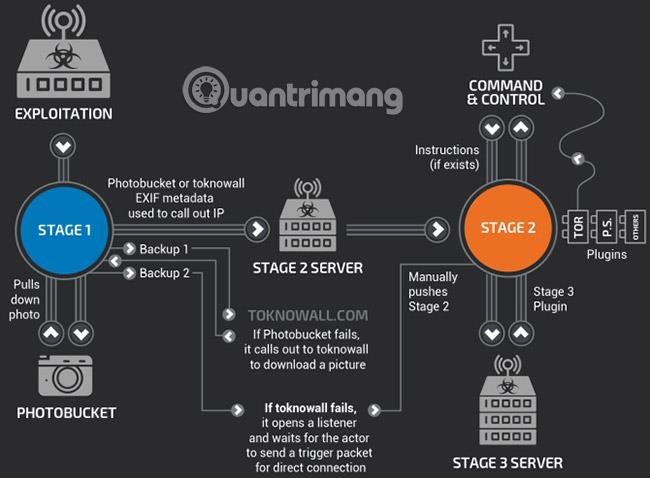

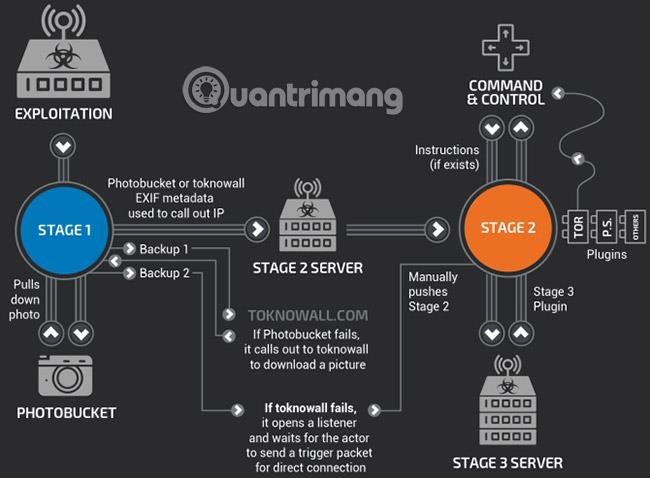

Fase 1 : VPNFilter i fase 1 etablerer et landingssted på enheden, kontakter kommando- og kontrolserveren (C&C) for at downloade yderligere moduler og venter på instruktioner. Fase 1 har også flere indbyggede beredskaber til at positionere fase 2 C&C i tilfælde af infrastrukturændringer under implementering. Stage 1 VPNFilter malware kan også overleve genstarter, hvilket gør det til en meget farlig trussel.

Trin 2 : VPNFilter i trin 2 fortsætter ikke efter en genstart, men det har en masse muligheder på dette trin. Fase 2 kan indsamle personlige data, udføre kommandoer og forstyrre enhedshåndtering. Derudover er der forskellige versioner af fase 2 i praksis. Nogle versioner er udstyret med et destruktivt modul, der overskriver en partition af enhedens firmware og derefter genstarter for at gøre enheden ubrugelig (i det væsentlige, deaktiverer malwaren). konfigurering af router , IoT eller NAS -enheder ).

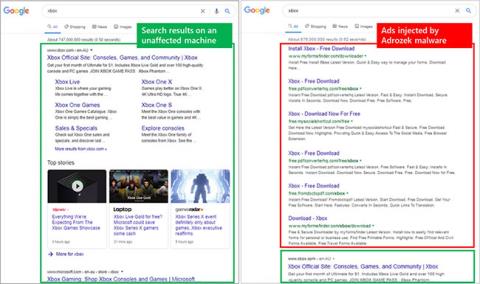

Fase 3 : VPNFilter-moduler i fase 3 fungerer som plugins til fase 2, hvilket udvider funktionaliteten af VPNFilter. Et modul, der fungerer som en pakkesniffer , der samler indgående trafik på enheden og stjæler login-legitimationsoplysninger. En anden type tillader trin 2 malware at kommunikere sikkert ved hjælp af Tor . Cisco Talos fandt også et modul, der injicerede ondsindet indhold i trafik, der passerede gennem enheden, hvilket betyder, at hackere yderligere kunne udnytte andre tilsluttede enheder gennem routere, IoT eller NAS-enheder.

Derudover "aktiverer VPNFilter-modulerne tyveri af webstedslegitimationsoplysninger og overvågning af Modbus SCADA-protokoller."

Udpak serverens IP-adresse

En anden interessant (men ikke nyopdaget) funktion ved VPNFilter-malwaren er dens brug af online-fotodelingstjenester til at finde IP-adressen til dens C&C-server. Talos-analyse opdagede, at malwaren peger på en række Photobucket-URL'er. Malwaren downloader det første billede i URL-referencegalleriet og udtrækker serverens IP-adresse skjult i billedmetadataene.

IP-adressen "er udtrukket fra de 6 heltalværdier for GPS-bredde- og længdegrad i EXIF -informationen ." Hvis det mislykkes, vil fase 1-malwaren vende tilbage til dets almindelige domæne (toknowall.com - mere om det nedenfor) for at downloade billedet og prøve den samme proces.

Pakkesniffing er målrettet

Talos' opdateringsrapport viser nogle interessante detaljer om VPNFilter-pakkesnifningsmodulet. I stedet for at blande sig i alt, har den et strengt sæt regler, der er rettet mod specifikke typer trafik. Specifikt forbindes trafik fra et industrielt kontrolsystem (SCADA), ved hjælp af TP-Link R600 VPN, til en foruddefineret liste over IP-adresser (som indikerer avanceret viden om netværk) og ønsket trafik), samt datapakker på 150 bytes eller større.

Craig William, senior teknologileder og global rækkeviddechef hos Talos, fortalte Ars: "VPNFilter leder efter meget specifikke ting. De forsøger ikke at samle så meget trafik som muligt. De forsøger kun at få nogle meget små ting som loginoplysninger og adgangskoder. Vi har ikke meget information om det, udover at vide, at det er meget målrettet og ekstremt sofistikeret. Vi forsøger stadig at finde ud af, hvem de anvender denne metode til."

Hvor kommer VPNFilter fra?

VPNFilter menes at være værket af en statssponsoreret hackergruppe. VPNFilter-infektionen blev oprindeligt opdaget i Ukraine, og mange kilder mener, at det er den russisk-støttede hackergruppe Fancy Bears arbejde.

Ingen land eller hackergruppe har dog påtaget sig ansvaret for denne malware. I betragtning af malwarens detaljerede og målrettede regler for SCADA og andre industrielle systemprotokoller, virker teorien om, at softwaren understøttes af en nationalstat, mest sandsynlig.

FBI mener dog, at VPNFilter er et produkt af Fancy Bear. I maj 2018 beslaglagde FBI et domæne - ToKnowAll.com - som menes at være blevet brugt til at installere og kommandere VPNFilter-malware i fase 2 og fase 3. Beslaglæggelsen af dette domæne var sandsynlig Det hjalp bestemt med at stoppe den øjeblikkelige spredning af VPNFilter, men det løste ikke helt problemet. Ukraines sikkerhedstjeneste (SBU) forhindrede et VPNFilter-angreb på et kemisk behandlingsanlæg i juli 2018.

VPNFilter har også ligheder med BlackEnergy malware, en APT- trojaner , der bruges mod en række mål i Ukraine. Endnu en gang, selvom der ikke er nogen nøjagtige beviser, kommer angreb rettet mod ukrainske systemer hovedsageligt fra hackergrupper med tætte bånd til Rusland.

Hvordan ved du, om din enhed er inficeret med VPNFilter?

Chancerne er, at din router ikke er inficeret med VPNFilter malware. Men det er stadig bedre at sørge for, at din enhed er sikker:

Tjek din router med linket: https://www.symantec.com/blogs/threat-intelligence/vpnfilter-iot-malware. Hvis din enhed ikke er på listen, er alt i orden.

Du kan besøge Symantecs VPNFilter-testside: http://www.symantec.com/filtercheck/. Marker vilkår og betingelser, og tryk derefter på knappen Kør VPNFilter Check i midten. Testen afsluttes på få sekunder.

Hvis du er inficeret med VPNFilter, hvad skal du så gøre?

Hvis Symantec VPNFilter Check bekræfter, at din router er inficeret med VPNFilter, skal du udføre følgende handlinger.

- Nulstil din router, og kør derefter VPNFilter Check igen.

- Nulstil din router til fabriksindstillingerne.

- Download den nyeste firmware til routeren og gennemfør en "ren" firmwareinstallation, helst uden at routeren laver en online forbindelse under processen.

Desuden skal du lave en fuld systemscanning på hver enhed, der er tilsluttet den VPNFilter-inficerede router.

Den mest effektive måde at fjerne VPNFilter-malware på er at bruge antivirussoftware samt et program til fjernelse af malware. Begge værktøjer kan opdage denne virus, før den faktisk inficerer din computer og router.

Antivirussoftware kan tage flere timer at fuldføre processen, afhængigt af din computers hastighed, men det giver dig også de bedste metoder til at fjerne ondsindede filer.

Det er også værd at installere et værktøj til fjernelse af malware, som registrerer malware som VPNFilter og dræber det, før det forårsager problemer.

Ligesom antivirussoftware kan scanningsprocessen for malware tage mange timer afhængigt af størrelsen på din computers harddisk, såvel som dens hastighed.

Ligesom andre vira skal du også fjerne VPNFilter malware fra din router. For at gøre dette skal du nulstille routeren til dens fabriksindstillinger.

Hard reset router kræver, at du nulstiller routeren fra bunden, herunder oprettelse af en ny admin adgangskode og opsætning af et trådløst netværk for alle enheder. Det vil tage noget tid at gøre det korrekt.

Du bør altid ændre standardoplysningerne for din router, såvel som eventuelle IoT- eller NAS-enheder (det er ikke let at udføre denne opgave på IoT-enheder), hvis det er muligt. Selvom der er beviser på, at VPNFilter kan omgå nogle firewalls , vil korrekt installation og konfiguration af en firewall stadig hjælpe med at holde mange andre grimme ud af dit netværk.

Den mest effektive måde at fjerne VPNFilter malware på er at bruge antivirussoftware

Hvordan undgår man geninfektion med VPNFilter malware?

Der er et par vigtige måder, hvorpå du kan reducere din risiko for at blive geninficeret med VPNFilter (eller en hvilken som helst anden virus), herunder specifikke tips relateret direkte til VPNFilter.

Den opdaterede router er beskyttet mod VPNFilter malware samt andre sikkerhedstrusler. Husk altid at opdatere den hurtigst muligt.

Skift routerens adgangskode

Brug ikke standardadgangskoden, der er angivet af routerproducenten. Opret dine egne adgangskoder, der er stærkere og mindre tilbøjelige til at blive angrebet af ondsindede aktører.

Opdater antivirussoftware

Hold dine anti-virus og anti-malware programmer opdateret. Nye virusdefinitioner frigives regelmæssigt, og disse holder din pc informeret om nye virus- og malwaretrusler, du skal kigge efter.

Hold øje med nye programmer!

Det er vigtigt klart at kende kilden til de programmer og applikationer, du har downloadet. Mindre velrenommerede websteder har mange tilføjelser, du ikke har brug for, såsom VPNFilter.

Klik ikke på pop op-annoncer!

Når et banner vises, mens du gennemser et websted, skal du ikke klikke på det. Normalt er den sikreste måde at besøge en anden hjemmeside og ikke på en hjemmeside fyldt med pop-up annoncer.

Malware på routere bliver mere og mere populært. Malware og IoT-sårbarheder er overalt, og med det stadigt stigende antal enheder online, vil situationen kun blive værre. Routeren er omdrejningspunktet for data i dit hjem. Den får dog ikke så meget sikkerhedsbevågenhed som andre enheder. Kort sagt er routere ikke så sikre, som du tror.

Se mere: