Зловреден софтуер на рутери, мрежови устройства и Интернет на нещата е все по-често срещан. Повечето от тях заразяват уязвими устройства и принадлежат към много мощни ботнети. Рутерите и устройствата за интернет на нещата (IoT) винаги са захранвани, винаги са онлайн и чакат инструкции. И ботнетите се възползват от това, за да атакуват тези устройства.

Но не всички зловреден софтуер ( зловреден софтуер ) са еднакви.

VPNFilter е разрушителен зловреден софтуер, който атакува рутери, IoT устройства и дори някои мрежови устройства за съхранение (NAS). Как установявате дали вашите устройства са заразени със зловреден софтуер VPNFilter? И как можете да го премахнете? Нека разгледаме по-подробно VPNFilter чрез следващата статия.

Какво е Malware VPNFilter? Как да го премахнете?

Какво е VPNFilter?

VPNFilter е усъвършенстван модулен вариант на злонамерен софтуер, който е насочен предимно към мрежови устройства от редица производители, както и към NAS устройства. Първоначално VPNFilter беше открит на мрежови устройства Linksys , MikroTik, NETGEAR и TP-Link , както и NAS устройства QNAP, с приблизително 500 000 инфекции в 54 държави.

Екипът за откриване на VPNFilter, Cisco Talos, наскоро актуализира подробности, свързани с този зловреден софтуер, показвайки, че мрежови устройства от производители като ASUS, D-Link, Huawei, Ubiquiti, UPVEL и ZTE в момента показват признаци на заразяване с VPNFilter. Към момента на писане обаче няма засегнати мрежови устройства на Cisco.

Този злонамерен софтуер е различен от повечето други злонамерени програми, фокусирани върху IoT, защото продължава да съществува след рестартиране на системата, което го прави по-труден за премахване. Устройства, които използват своите идентификационни данни за вход по подразбиране или с уязвимости от нулев ден (неизвестни уязвимости на компютърен софтуер), които не се актуализират редовно с фърмуер , са особено уязвими.

Какво може да направи VPNFilter?

VPNFilter е „многомодулен, кросплатформен“, който може да повреди и унищожи устройства. Освен това може да се превърне в тревожна заплаха, събирайки потребителски данни. VPNFilter работи на няколко етапа.

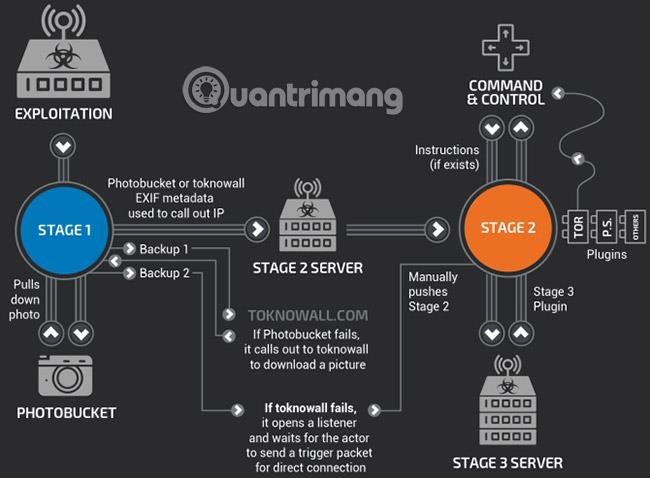

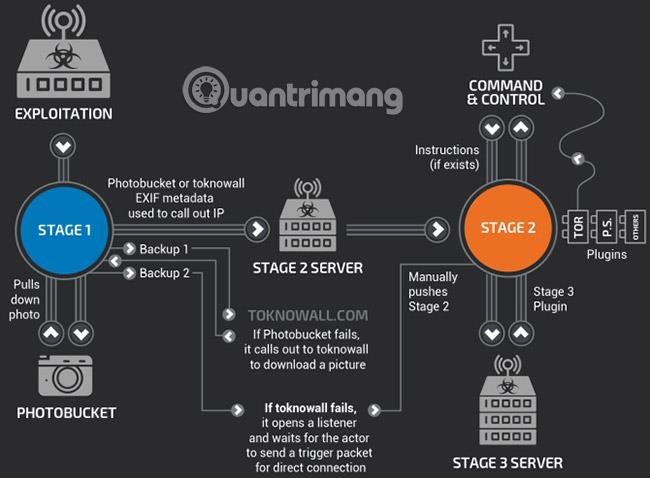

Фаза 1 : VPNFilter във фаза 1 установява място за кацане на устройството, свързва се със сървъра за командване и контрол (C&C), за да изтегли допълнителни модули, и чака инструкции. Фаза 1 също има множество вградени непредвидени обстоятелства за позициониране на фаза 2 C&C в случай на промени в инфраструктурата по време на изпълнението. Етап 1 на VPNFilter злонамерен софтуер също може да оцелее при рестартиране, което го прави много опасна заплаха.

Етап 2 : VPNFilter в етап 2 не продължава да съществува след рестартиране, но има много възможности на този етап. Фаза 2 може да събира лични данни, да изпълнява команди и да се намесва в управлението на устройството. Освен това на практика има различни версии на фаза 2. Някои версии са снабдени с деструктивен модул, който презаписва дял от фърмуера на устройството , след което се рестартира, за да направи устройството неизползваемо (по същество деактивира злонамерения софтуер). конфигуриране на рутер , IoT или NAS устройства ).

Фаза 3 : Модулите на VPNFilter във фаза 3 действат като добавки за фаза 2, разширявайки функционалността на VPNFilter. Модул, който действа като снифър на пакети , събира входящ трафик на устройството и краде идентификационни данни за вход. Друг тип позволява на зловреден софтуер от етап 2 да комуникира сигурно с помощта на Tor . Cisco Talos също откри модул, който инжектира злонамерено съдържание в трафика, преминаващ през устройството, което означава, че хакерите могат допълнително да експлоатират други свързани устройства чрез рутери, IoT или NAS устройства.

Освен това модулите VPNFilter „позволяват кражба на идентификационни данни на уебсайтове и наблюдение на Modbus SCADA протоколи“.

Извлечете IP адреса на сървъра

Друга интересна (но не новооткрита) характеристика на злонамерения софтуер VPNFilter е използването на онлайн услуги за споделяне на снимки за намиране на IP адреса за неговия C&C сървър. Анализът на Talos откри, че зловредният софтуер сочи към поредица от URL адреси на Photobucket. Зловреден софтуер изтегля първото изображение в референтната галерия с URL адреси и извлича IP адреса на сървъра , скрит в метаданните на изображението.

IP адресът „се извлича от 6-те цели числа за GPS ширина и дължина в EXIF информацията .“ Ако това не успее, зловредният софтуер от етап 1 ще се върне към обичайния си домейн (toknowall.com – повече за това по-долу), за да изтегли изображението и да опита същия процес.

Подухването на пакети е насочено

Докладът за актуализация на Talos показва някои интересни подробности за модула за снифиране на пакети VPNFilter. Вместо да пречи на всичко, той има строг набор от правила, насочени към специфични видове трафик. По-конкретно, трафикът от система за промишлен контрол (SCADA), използваща TP-Link R600 VPN, се свързва към предварително дефиниран списък от IP адреси (показващи напреднали познания за мрежите) и желания трафик), както и пакети данни от 150 байта или по-голям.

Крейг Уилям, старши технологичен ръководител и мениджър за глобален обхват в Talos, каза на Ars: „VPNFilter търси много специфични неща. Те не се опитват да съберат възможно най-много трафик. Те се опитват да получат само някои много дребни неща като информация за вход и пароли. Нямаме много информация за това, освен да знаем, че е много насочено и изключително сложно. Все още се опитваме да разберем към кого прилагат този метод."

Откъде идва VPNFilter?

Смята се, че VPNFilter е дело на спонсорирана от държавата хакерска група. Инфекцията VPNFilter първоначално беше открита в Украйна и много източници смятат, че е дело на подкрепяната от Русия хакерска група Fancy Bear.

Нито една държава или хакерска група обаче не е поела отговорност за този зловреден софтуер. Като се имат предвид подробните и насочени правила на злонамерения софтуер за SCADA и други индустриални системни протоколи, теорията, че софтуерът е подкрепен от национална държава, изглежда най-вероятна.

ФБР обаче вярва, че VPNFilter е продукт на Fancy Bear. През май 2018 г. ФБР конфискува домейн - ToKnowAll.com - за който се смята, че е бил използван за инсталиране и командване на злонамерен софтуер VPNFilter етап 2 и етап 3. Изземването на този домейн вероятно е помогнало за спиране на незабавното разпространение на VPNFilter, но не реши напълно проблема. Службата за сигурност на Украйна (SBU) предотврати атака на VPNFilter срещу химически преработвателен завод през юли 2018 г.

VPNFilter също има прилики със зловреден софтуер BlackEnergy, APT троянски кон , използван срещу редица цели в Украйна. Още веднъж, въпреки че няма точни доказателства, атаките, насочени към украински системи, идват главно от хакерски групи с тесни връзки с Русия.

Как да разберете дали вашето устройство е заразено с VPNFilter?

Вероятно вашият рутер не е заразен със зловреден софтуер VPNFilter. Но все пак е по-добре да се уверите, че устройството ви е безопасно:

Проверете вашия рутер с връзката: https://www.symantec.com/blogs/threat-intelligence/vpnfilter-iot-malware. Ако вашето устройство не е в списъка, всичко е наред.

Можете да посетите тестовата страница на VPNFilter на Symantec: http://www.symantec.com/filtercheck/. Поставете отметка в полето за правила и условия, след което натиснете бутона Run VPNFilter Check в средата. Тестът ще завърши след няколко секунди.

Ако сте заразени с VPNFilter, какво трябва да направите?

Ако Symantec VPNFilter Check потвърди, че вашият рутер е заразен с VPNFilter, трябва да предприемете следните действия.

- Нулирайте вашия рутер, след което стартирайте VPNFilter Проверка отново.

- Нулирайте вашия рутер до фабричните настройки.

- Изтеглете най-новия фърмуер за рутера и завършете „чиста“ инсталация на фърмуера, за предпочитане без рутерът да прави онлайн връзка по време на процеса.

Освен това трябва да направите пълно системно сканиране на всяко устройство, свързано към заразения с VPNFilter рутер.

Най-ефективният начин за премахване на зловреден софтуер VPNFilter е да използвате антивирусен софтуер , както и приложение за премахване на зловреден софтуер. И двата инструмента могат да открият този вирус, преди действително да зарази вашия компютър и рутер.

Антивирусният софтуер може да отнеме няколко часа, за да завърши процеса, в зависимост от скоростта на вашия компютър, но също така ви предоставя най-добрите методи за премахване на злонамерени файлове.

Също така си струва да инсталирате инструмент за премахване на злонамерен софтуер, който открива злонамерен софтуер като VPNFilter и го убива, преди да причини проблеми.

Подобно на антивирусния софтуер, процесът на сканиране за зловреден софтуер може да отнеме много часове в зависимост от размера на твърдия диск на вашия компютър, както и от скоростта му.

Подобно на други вируси, вие също трябва да премахнете зловреден софтуер VPNFilter от вашия рутер. За да направите това, трябва да нулирате рутера до фабричните настройки по подразбиране.

Рутерът за твърдо нулиране изисква да нулирате рутера от нулата, включително създаване на нова администраторска парола и настройка на безжична мрежа за всички устройства. Ще отнеме известно време, за да го направите правилно.

Винаги трябва да променяте идентификационните данни по подразбиране на вашия рутер, както и всички IoT или NAS устройства (извършването на тази задача не е лесно на IoT устройства), ако е възможно. Освен това, въпреки че има доказателства, че VPNFilter може да заобиколи някои защитни стени , правилното инсталиране и конфигуриране на защитна стена все още ще помогне да държите много други неприятности извън вашата мрежа.

Най-ефективният начин за премахване на зловреден софтуер VPNFilter е използването на антивирусен софтуер

Как да избегнете повторно заразяване със зловреден софтуер VPNFilter?

Има няколко ключови начина, по които можете да намалите риска от повторно заразяване с VPNFilter (или всеки друг вирус), включително конкретни съвети, свързани директно с VPNFilter.

Актуализираният рутер е защитен от зловреден софтуер VPNFilter, както и други заплахи за сигурността. Винаги помнете да го актуализирате възможно най-скоро.

Променете паролата на рутера

Не използвайте паролата по подразбиране, зададена от производителя на рутера. Създайте свои собствени пароли, които са по-силни и по-малко вероятно да бъдат атакувани от злонамерени участници.

Актуализирайте антивирусния софтуер

Поддържайте вашите антивирусни програми и програми против зловреден софтуер актуални. Редовно се пускат нови вирусни дефиниции и те информират вашия компютър за нови заплахи от вируси и зловреден софтуер, които да търсите.

Бъдете нащрек за нови програми!

Важно е ясно да знаете източника на програмите и приложенията, които сте изтеглили. По-малко реномираните сайтове имат много добавки, от които не се нуждаете, като VPNFilter.

Не кликайте върху изскачащи реклами!

Когато се появи банер, докато разглеждате уебсайт, не щракайте върху него. Обикновено най-безопасният начин е да посетите друг уебсайт, а не уебсайт, пълен с изскачащи реклами.

Зловреден софтуер на рутери става все по-популярен. Уязвимостите на зловреден софтуер и IoT са навсякъде и с непрекъснато нарастващия брой устройства онлайн ситуацията само ще се влошава. Рутерът е фокусната точка за данни във вашия дом. Той обаче не получава толкова внимание на сигурността, колкото други устройства. Просто казано, рутерите не са толкова сигурни, колкото си мислите.

Виж повече: