Topp bästa gratis och betalda Syslog Server-programvara för Windows

Syslog Server är en viktig del av en IT-administratörs arsenal, särskilt när det gäller att hantera händelseloggar på en centraliserad plats.

Cyber Security är handlingen att skydda datorer, servrar, mobila enheter, elektroniska system, nätverk och data från skadliga attacker. Cybersäkerhet är också känt som att säkerställa säkerheten för teknik eller elektronisk information. Denna fras gäller allt från företag till datorer och kan delas in i många vanliga kategorier.

Omfattningen av cybersäkerhetshot

Globala cybersäkerhetshot fortsätter att växa snabbt med fler dataintrång varje år. RiskBased Securitys rapport visar att under de första 9 månaderna av 2019 fanns det 7,9 miljarder registrerade dataintrång. Detta antal är mer än dubbelt (112%) jämfört med samma period 2018.

Sjukvård, detaljhandel och offentliga enheter är de sektorer som är mest utsatta för intrång, med de flesta sofistikerade brottslingar som attackerar dessa sektorer. Anledningen till att de lockar brottslingar är att ekonomisk och medicinsk data enkelt kan samlas in online, för spionage eller kundattacker.

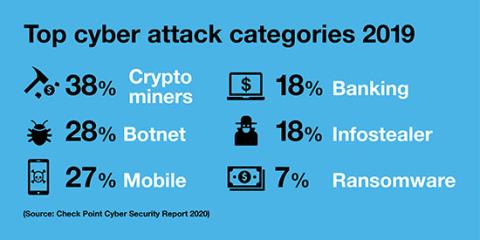

Bästa cybermål under 2019 (virtuell valuta, botnät, mobil, bank, information, lösen)

Eftersom omfattningen av cybersäkerhetshot ökar, förutspår International Data Corporation att år 2022 kommer hela världen att stå inför enorma summor pengar för att lösa överträdelser. : 133,7 miljarder US-dollar. Regeringar runt om i världen försöker hjälpa företag att skapa det mest effektiva cybersäkerhetssystemet.

Cybersäkerhetshot

Cybersäkerhetshot kommer från tre huvudkomponenter:

Nedan finns metoder som kan hota nätverkssäkerheten:

Skadlig programvara - Skadlig programvara

Skadlig programvara är ett av de vanligaste hoten. Det är en programvara som skapats av cyberbrottslingar för att blockera eller förstöra en användares maskin. Skadlig programvara distribueras ofta som e-postbilagor eller mjukvara som ser säkert ut. Skadlig programvara används av kriminella för monetära eller politiska motiv, i syfte att skapa cyberattacker.

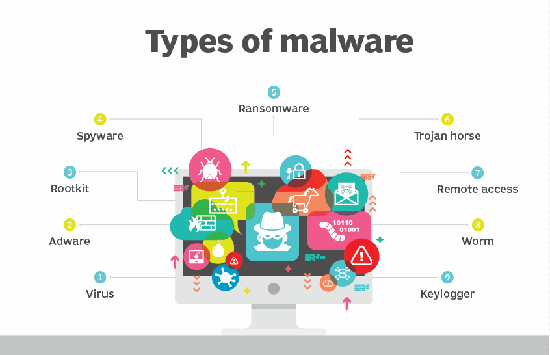

Typer av skadlig programvara

Några olika typer av skadlig programvara inkluderar:

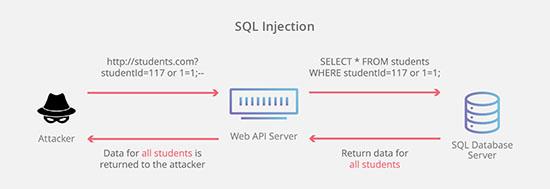

SQL-injektion

SQL Injection tillåter angripare att kontrollera och stjäla data från databasen. Hackare utnyttjar sårbarheter baserat på applikationsdata och infogar skadlig kod via SQL-satser i systemet. De kan komma åt känslig information som finns i databasen på detta sätt.

Databasattack

Spoofing attack

En nätfiske-attack är en metod där brottslingar skickar falska e-postmeddelanden från välrenommerade företag och ber kunder att lämna känslig information. Nätfiskeattacker används ofta för att lura bankkortsdata eller annan personlig information.

Spoofing attack

Attack däremellan

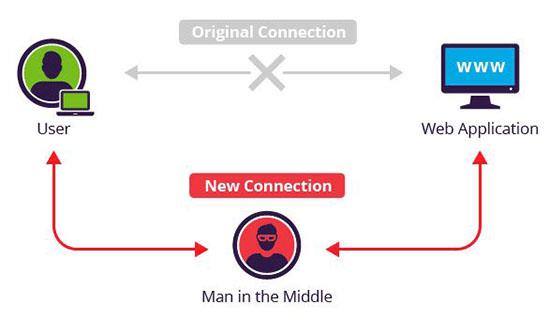

Man-in-the-middle-attacker är brott som förhindrar kommunikation mellan två individer i syfte att stjäla data. Till exempel, i ett osäkrat WiFi-nätverk kan en angripare stjäla data när den överförs mellan två enheter i det nätverket.

Attack däremellan

Denial of service attack

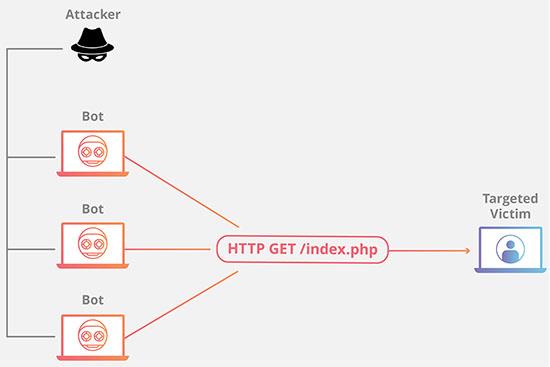

Denial of service-attacker förhindrar ett datorsystem från att uppfylla legitima förfrågningar genom att överväldiga nätverk och servrar med trafik. Detta gör systemet oanvändbart, vilket hindrar en organisation från att utföra kritiska funktioner.

Denial of service attack

Skydda slutanvändare

Slutanvändarskydd eller slutpunktssäkerhet är en viktig aspekt av cybersäkerhet. Ett hot mot cybersäkerhet kan trots allt bara uppstå om en individ (slutanvändare) av misstag laddar ner skadlig kod eller andra former av skadlig kod till sin enhet.

Så hur skyddar cybersäkerhetsmetoder användare och system? För det första förlitar sig cybersäkerhet på krypteringsprotokoll för att kryptera e-post, filer och annan viktig data. Det skyddar inte bara information under överföring utan förhindrar också att den går förlorad eller blir stulen.

Säkerhetsskyddsprogram fungerar vanligtvis effektivt

Dessutom söker användarskyddsprogram regelbundet igenom datorer efter skadlig kod, isolerar dessa koder och tar bort dem från systemet. Dessa program kan också identifiera och ta bort skadlig kod gömd i Master Boot Record ( MBR ) och är utformade för att kryptera eller radera data från en dators hårddisk.

Elektroniska säkerhetsprotokoll fokuserar på att upptäcka aktiv skadlig programvara. De analyserar beteendet och spontaniteten hos ett program och manipulerar det mot virus eller trojaner och deformerar dem vid varje attack. Säkerhetsprogramvara kan också begränsa potentiellt skadliga program, trycka in dem i en virtuell bubbla skild från användarens nätverk för att analysera beteende och upptäcka skadlig kod snabbare).

Inte bara det, säkerhetsprogram utvecklar också nya professionella nätverkssäkerhetsbarriärer som hjälper till att identifiera nya hot och skapa fler sätt att bekämpa dem. För att ha det säkraste nätverkssystemet måste användarna utbildas i hur man använder dem. Ännu viktigare, att uppdatera nya applikationsversioner regelbundet är hur användare skyddar sig mot de senaste cybersäkerhetshoten.

Metoder för att skydda dig mot cyberattacker

Företag och privatpersoner bör veta hur man skyddar sig mot hot från den virtuella världen. Nedan är en samling av de mest effektiva metoderna:

Syslog Server är en viktig del av en IT-administratörs arsenal, särskilt när det gäller att hantera händelseloggar på en centraliserad plats.

Fel 524: En timeout inträffade är en Cloudflare-specifik HTTP-statuskod som indikerar att anslutningen till servern stängdes på grund av en timeout.

Felkod 0x80070570 är ett vanligt felmeddelande på datorer, bärbara datorer och surfplattor som kör operativsystemet Windows 10. Det visas dock även på datorer som kör Windows 8.1, Windows 8, Windows 7 eller tidigare.

Blue screen of death-fel BSOD PAGE_FAULT_IN_NONPAGED_AREA eller STOP 0x00000050 är ett fel som ofta uppstår efter installation av en hårdvarudrivrutin, eller efter installation eller uppdatering av en ny programvara och i vissa fall är orsaken att felet beror på en korrupt NTFS-partition.

Video Scheduler Internal Error är också ett dödligt blåskärmsfel, det här felet uppstår ofta på Windows 10 och Windows 8.1. Den här artikeln visar dig några sätt att åtgärda det här felet.

För att få Windows 10 att starta snabbare och minska starttiden, nedan är stegen du måste följa för att ta bort Epic från Windows Startup och förhindra Epic Launcher från att starta med Windows 10.

Du bör inte spara filer på skrivbordet. Det finns bättre sätt att lagra datorfiler och hålla ordning på skrivbordet. Följande artikel kommer att visa dig mer effektiva platser att spara filer på Windows 10.

Oavsett orsaken, ibland måste du justera skärmens ljusstyrka för att passa olika ljusförhållanden och syften. Om du behöver observera detaljerna i en bild eller titta på en film måste du öka ljusstyrkan. Omvänt kanske du också vill sänka ljusstyrkan för att skydda din bärbara dators batteri.

Vaknar din dator slumpmässigt och poppar upp ett fönster som säger "Söker efter uppdateringar"? Vanligtvis beror detta på programmet MoUSOCoreWorker.exe - en Microsoft-uppgift som hjälper till att koordinera installationen av Windows-uppdateringar.

Den här artikeln förklarar hur man använder PuTTY-terminalfönstret i Windows, hur man konfigurerar PuTTY, hur man skapar och sparar konfigurationer och vilka konfigurationsalternativ som ska ändras.