Topp bästa gratis och betalda Syslog Server-programvara för Windows

Syslog Server är en viktig del av en IT-administratörs arsenal, särskilt när det gäller att hantera händelseloggar på en centraliserad plats.

Den här artikeln förklarar hur man använder PuTTY-terminalfönstret i Windows, hur man konfigurerar PuTTY, hur man skapar och sparar konfigurationer och vilka konfigurationsalternativ som ska ändras. Avancerade ämnen, som att konfigurera autentisering med offentlig nyckel, behandlas också i den här artikeln.

ladda ner och installera

Du kan ladda ner programvaran för Windows-plattformen här . Se de detaljerade installationsinstruktionerna i artikeln: Hur man installerar PuTTY på Windows .

Kör PuTTY och anslut till servern

Om du väljer att skapa en skrivbordsgenväg under installationen kan du öppna programvaran genom att (dubbel)klicka på denna genväg. Om inte, öppna programvaran från Windows Start-meny.

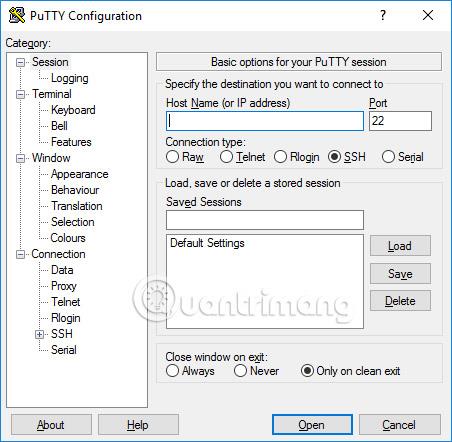

När programvaran startar öppnas ett fönster med titeln PuTTY Configuration . Det här fönstret har ett konfigurationsfönster till vänster, ett fält för värdnamn (eller IP-adress ) och andra alternativ i mitten och ett fönster för att spara sessioner längst ner till höger.

För att underlätta användningen behöver du bara ange domännamnet eller IP-adressen för värden du vill ansluta till i fältet Värdnamn och klicka på Öppna (eller tryck på Enter). Domännamnet kommer att vara något i stil med students.example.edu. IP-adressen kommer att se ut som 78.99.129.32.

Om du inte har en server

Om du inte har en server att ansluta till kan du prova Tectia SSH på Windows eller OpenSSH på Linux.

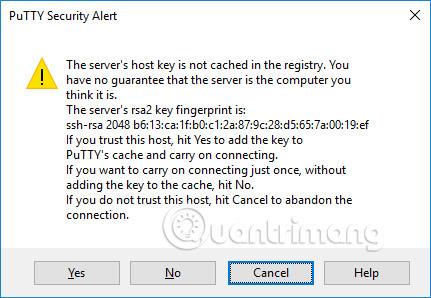

Dialogrutan Säkerhetsvarning

När du ansluter till servern för första gången kan du se PuTTYs säkerhetsvarningsdialogruta om att serverns värdnyckel inte lagras i registret. Detta är normalt när du ansluter till servern för första gången. Om du får det här meddelandet när du ansluter till en server kan det också betyda att någon försöker attackera din anslutning och stjäla lösenord med en man-in-the-middle-attack.

Men som sagt, första gången du ansluter är detta normalt och du behöver bara klicka på Ja. Om inte kan du kontrollera det visade nyckelfingeravtrycket och se till att det är detsamma som det fingeravtryck som används av servern. I verkligheten gör nästan ingen detta eftersom det är säkrare att använda en ordentlig SSH-nyckelhanteringslösning ändå.

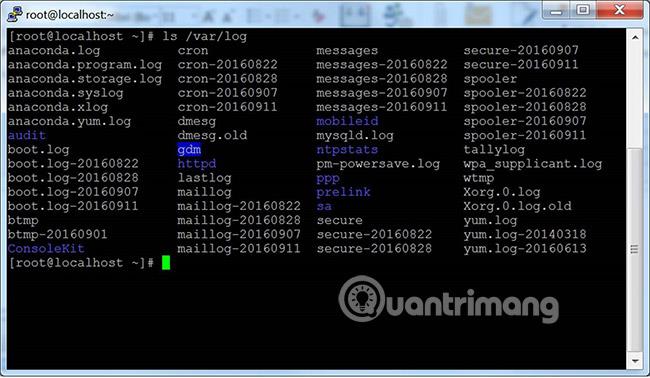

Terminalfönster och inloggningsinformation

Efter säkerhetsvarningen får du ett terminalfönster. Som standard är detta ett svart och mycket smaklöst fönster. Den kommer först att be dig om ett användarnamn och lösenord. Efter det kommer du att få en kommandorad på servern.

Du kan skriva i terminalfönstret. Du är nu ansluten till servern och allt du skriver i terminalfönstret kommer att skickas till servern. Serversvaret visas också i detta fönster. Du kan köra vilken textapplikation som helst på servern med hjälp av ett terminalfönster. Sessionen avslutas när du avslutar kommandoradsskalet på servern (vanligtvis genom att skriva exit på kommandoraden eller trycka på Ctrl+D). Alternativt kan du tvinga fram sessionsavslutning genom att stänga terminalfönstret.

Konfigurationsalternativ och profiler sparas

Det initiala konfigurationsfönstret innehåller många alternativ. De flesta av dem är onödiga för bara allmänt bruk.

Hamn

Portfältet anger TCP/IP-porten att ansluta till. För SSH är detta porten som SSH-servern körs på. Normalt är värdet 22. Om du av någon anledning behöver ansluta till någon annan port, ändra bara detta värde. Men vanligtvis ändrar bara utvecklare detta värde till något annat, men vissa företag kör även SSH-servrar i icke-standardiserade portar eller kör flera SSH-servrar på samma server vid olika portar. .

Kopplingstyp

Val av anslutningstyp behöver nästan aldrig ändras. Lämna det bara som SSH. SSH är ett säkert krypterat kommunikationsprotokoll designat för att säkerställa att dina lösenord och data är maximalt skyddade.

Raw-anslutningar kan användas av utvecklare för att testa TCP/IP-uttagsanslutningar (till exempel när man utvecklar nätverksapplikationer som lyssnar på TCP/IP-portar).

Telnet är ett gammalt protokoll som nästan aldrig används, såvida du inte hanterar utrustning som är mer än 10 år gammal. Telnet är inte säkert. Lösenord skickas okrypterade på nätverket. Och givetvis kan angripare enkelt avlyssna information och stjäla användarnamn och lösenord. Rlogin är ett gammalt protokoll med liknande brister.

En seriell port är en annan kommunikationsmekanism för att ansluta datorer till kringutrustning. De flesta persondatorer idag har inte längre serieportar, men de används fortfarande ibland för att styra fysiska enheter, instrumentering, maskiner eller kommunikationsutrustning. En annan användning av den seriella porten är felsökning av operativsystem eller inbäddad programvara.

Ladda, spara eller ta bort en lagrad session

Det här avsnittet låter dig spara dina inställningar som en namngiven profil. Skriv bara ditt nya profilnamn i rutan Sparade sessioner och klicka på Spara för att skapa en ny profil. Ditt servernamn och andra inställningar sparas i profilen.

Sparade profiler visas i en större ruta nedan. Till en början kommer den bara att innehålla standardinställningar. Profilen du sparar kommer att finnas med där. Välj en profil och klicka på Ladda för att använda den tidigare sparade profilen. Välj en profil och klicka på Ta bort för att ta bort profilen som inte längre behövs.

Stäng fönstret med exit-kommandot

Slutligen, att stänga terminalfönstret med exit-kommandot indikerar om terminalfönstret stängs automatiskt när anslutningen avslutas. Det finns mycket lite behov av att ändra det från standardvärdet för Endast vid ren utgång.

Konfigurationsalternativ i det vänstra fönstret

Du kan hitta andra alternativ i den vänstra rutan med titeln Kategori. Välj en kategori härifrån och det högra fönstret ändras för att visa konfigurationsalternativ som motsvarar den kategorin. Alternativen som visas börjar tillhöra kategorin Session.

Endast relevanta alternativ beskrivs här. Det finns många alternativ, och de flesta av dem kommer aldrig att användas.

Terminalalternativ

Alternativ i den här kategorin påverkar terminalemulering och tangentbordsmappning. Dessa kommer till stor del vara självförklarande och tas inte upp här. Mycket få människor behöver röra dessa alternativ. Vissa personer kanske kan ändra hur klocktecknet hanteras, eller personer som använder mindre kända operativsystem kanske kan ändra vad som skickas med backstegstangenten eller ta bort tecknet.

Alternativ i terminalfönstret

Alternativ som påverkar terminalfönstrets utseende och beteende. Det är också möjligt att ange hur tecken ska översättas vid utskrift och välja teckensnitt och färger för fönstret.

Anslutningsalternativ

Bland anslutningsalternativen kan dataalternativen vara användbara . Användarnamnet för automatisk inloggning kommer att identifiera den för närvarande inloggade användaren, så namnet behöver inte anges varje gång du loggar in. Proxy-alternativet är sällan användbart för hemanvändare, men kan vara nödvändigt i företag som inte tillåter utgående internetanslutningar utan användning av SOCKS-proxyer eller andra liknande mekanismer. Oroa dig inte om du inte vet vad en SOCKS-proxy är , avsluta bara det här avsnittet.

Telnet , Rlogin och Serial -posterna innehåller bara alternativ för dessa protokoll, och väldigt få människor använder dem.

Men SSH-alternativ är viktiga och användbara för vissa människor. Den genomsnittliga användaren eller studenten behöver inte oroa sig för dem. Men om du vill använda autentisering med publik nyckel är de viktiga. Observera att du måste öppna SSH-inställningarna genom att klicka på den lilla [+]- ikonen . Annars ser du inte alla alternativ.

Nyckelutbyte, värdnycklar och chifferalternativ

Du vill nästan aldrig röra Kex (nyckelutbyte), värdnycklar eller chifferalternativ. De har alla rimliga standardvärden, och de flesta vet inte tillräckligt om kodning för att välja det som är bäst. Så bara ignorera dessa alternativ om du inte riktigt vet vad du gör.

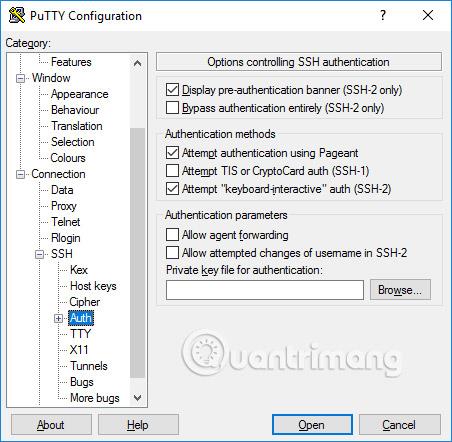

Autentiseringsalternativ - Autentisering med offentlig nyckel

Auth-underträdet innehåller ett antal alternativ som kan vara användbara. När du klickar på Auth visar det ett fönster med titeln Alternativ som styr SSH-autentisering. För att aktivera autentisering med publik nyckel, generera helt enkelt en SSH-nyckel och klicka sedan på knappen Bläddra i rutan för autentiseringsparametrar i mitten till höger i detta konfigurationsfönster. Avancerade användare kanske också vill markera kryssrutan Tillåt agentvidarebefordran för att använda nyckelbaserad enkel inloggning.

De flesta användare behöver inte skapa en SSH-nyckel och behöver inte veta vad autentisering med offentlig nyckel är. Systemadministratörer bör dock lära sig och även bli bekanta med SSH-nyckelhantering och se till att deras organisation implementerar provisionerings- och avslutningsprocesser, samt kontrollerar efter lämpliga SSH-nycklar.

Active Directory-autentisering (GSSAPI/Kerberos)

En av de coola funktionerna i PuTTY är dess stöd för enkel inloggning till den aktiva katalogen. Tekniskt sett använder den Kerberos -protokollet genom ett programmeringsgränssnitt som kallas GSSAPI. I SSH-protokollet kallas denna mekanism för GSSAPI-autentisering. Affärsanvändare som använder Kerberos-autentisering (till exempel genom Centrify eller Quest Authentication Services aka Vintela) kanske vill dra fördel av denna enkel inloggningsfunktion. Andra användare behöver inte bry sig om detta. Du hittar inställningarna för GSSAPI-autentisering i avsnittet SSH/Auth. Observera att du måste utöka avsnittet Auth genom att klicka på ikonen [+] för att se GSSAPI-alternativen.

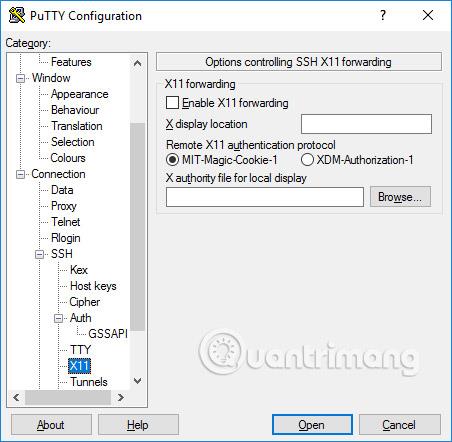

X11 vidarebefordran alternativ

X11 är ett protokoll och system för att köra grafiska applikationer på Unix och Linux . Den stöder körning av grafiska applikationer på distans över ett externt nätverk.

PuTTY implementerar inte en X11-server (skärmsidan), men den kan fungera med ett antal andra produkter som implementerar X-serverfunktionalitet på Windows. Ett populärt gratisalternativ är XMing.

För att använda en X11-server måste du välja Aktivera X11-vidarebefordran och ange localhost:0.0 i rutan X- visningsplats . Du behöver inte oroa dig för andra inställningar.

Tunnlingsalternativ

Den sista kategorin av konfigurationsalternativ vi kommer att diskutera är tunnlar. De används för att konfigurera SSH-tunnling, även känd som SSH-portvidarebefordran. Denna panel kan användas för att definiera vidarebefordran för anslutningen. Övergångar sparas i profiler.

För att lägga till ett lokalt relä (det vill säga en TCP/IP-port på den lokala maskinen vidarebefordras till en port på fjärrmaskinen eller till en maskin som är tillgänglig från fjärrmaskinen), skriv källporten i fältet Källport , maskinen destination och port (till exempel www.dest.com:80) i fältet Destination och välj Lokal. Klicka på Lägg till.

För att lägga till en fjärrvidarebefordran av port (det vill säga en TCP/IP-port på fjärrdatorn som vidarebefordras till en port på den lokala maskinen eller till en maskin som är tillgänglig från den lokala maskinen), anger du källporten . på måldatorn och Destinationen är tillgänglig från den lokala maskinen (din dator).

Normalt behöver du inte kontrollera lokala portar som accepterar anslutningar från andra värdar eller för fjärrportar. Men om anslutningen till porten vidarebefordras från ett nätverk, istället för från localhost (localhost), måste du kontrollera dessa portar. Det finns en liten säkerhetsrisk, men normalt sett är det inte ett problem vid användning av SSH- tunnling . Du bör dock förstå att alla som kan ansluta till respektive dator också kan ansluta till vidarekopplingsporten. I vissa fall kan portvidarebefordran användas för att kringgå brandväggar.

Se mer:

Syslog Server är en viktig del av en IT-administratörs arsenal, särskilt när det gäller att hantera händelseloggar på en centraliserad plats.

Fel 524: En timeout inträffade är en Cloudflare-specifik HTTP-statuskod som indikerar att anslutningen till servern stängdes på grund av en timeout.

Felkod 0x80070570 är ett vanligt felmeddelande på datorer, bärbara datorer och surfplattor som kör operativsystemet Windows 10. Det visas dock även på datorer som kör Windows 8.1, Windows 8, Windows 7 eller tidigare.

Blue screen of death-fel BSOD PAGE_FAULT_IN_NONPAGED_AREA eller STOP 0x00000050 är ett fel som ofta uppstår efter installation av en hårdvarudrivrutin, eller efter installation eller uppdatering av en ny programvara och i vissa fall är orsaken att felet beror på en korrupt NTFS-partition.

Video Scheduler Internal Error är också ett dödligt blåskärmsfel, det här felet uppstår ofta på Windows 10 och Windows 8.1. Den här artikeln visar dig några sätt att åtgärda det här felet.

För att få Windows 10 att starta snabbare och minska starttiden, nedan är stegen du måste följa för att ta bort Epic från Windows Startup och förhindra Epic Launcher från att starta med Windows 10.

Du bör inte spara filer på skrivbordet. Det finns bättre sätt att lagra datorfiler och hålla ordning på skrivbordet. Följande artikel kommer att visa dig mer effektiva platser att spara filer på Windows 10.

Oavsett orsaken, ibland måste du justera skärmens ljusstyrka för att passa olika ljusförhållanden och syften. Om du behöver observera detaljerna i en bild eller titta på en film måste du öka ljusstyrkan. Omvänt kanske du också vill sänka ljusstyrkan för att skydda din bärbara dators batteri.

Vaknar din dator slumpmässigt och poppar upp ett fönster som säger "Söker efter uppdateringar"? Vanligtvis beror detta på programmet MoUSOCoreWorker.exe - en Microsoft-uppgift som hjälper till att koordinera installationen av Windows-uppdateringar.

Den här artikeln förklarar hur man använder PuTTY-terminalfönstret i Windows, hur man konfigurerar PuTTY, hur man skapar och sparar konfigurationer och vilka konfigurationsalternativ som ska ändras.