Svara på dessa 5 frågor innan du klickar på någon länk

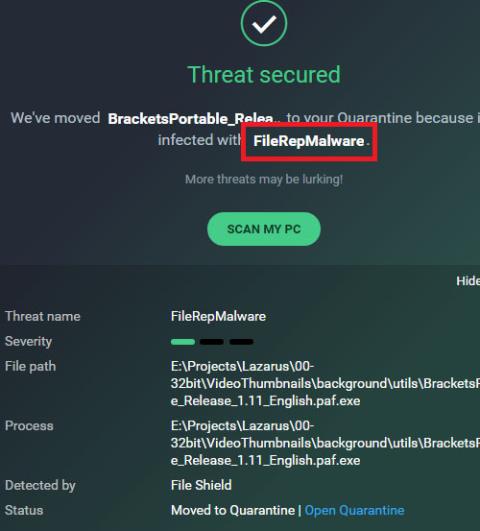

URL:er används som "sökvägar" till resurser på Internet. Webbadresser skapar "hyperlänknings"-funktioner för webbsidor. Men idag blir datorbrottslingar och hackare mer "slug" och farliga. Dessa hackare kan byta lösenord och stjäla användardata och till och med använda drive-by-download malware för att attackera användare.