Kan din data stjälas när du använder offentligt wifi?

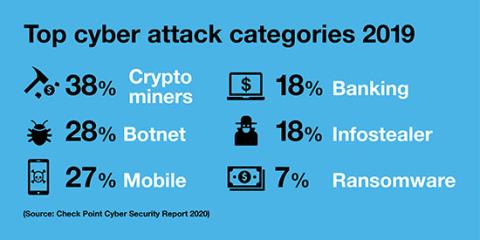

I tekniska termer är man-in-the-middle (MITM) en attack som fångas upp av en tredje part (hacker) under kommunikationsprocessen mellan servern och användaren. Istället för att data delas direkt mellan servern och användaren kommer länkarna att brytas av en annan faktor. Hackaren kommer sedan att ändra innehållet eller lägga till skadlig programvara att skicka till dig.