Kas ir Scareware? Kā noņemt Scareware?

Scareware ir ļaunprātīga datorprogramma, kas izstrādāta, lai liktu lietotājiem domāt, ka tā ir likumīga lietojumprogramma, un lūdz tērēt naudu kaut kam, kas neko nedara.

Datu paketes, kas tiek pārsūtītas uz numurētiem tīkla portiem un no tām , ir saistītas ar noteiktām IP adresēm un galapunktiem, izmantojot TCP vai UDP protokolus. Visām ostām draud uzbrukums, neviena osta nav absolūti droša.

RedTeam vadošais drošības konsultants Kurts Muhls paskaidroja: "Katram pamatā esošajam portam un pakalpojumam ir risks. Risks rodas no pakalpojuma versijas, pat ja tā ir pareizi konfigurēta. Pareizi vai pakalpojumam iestatiet paroli, vai šī parole ir spēcīga. Pietiek? Citi faktori ietver, vai portu ir izvēlējušies hakeri , lai uzbruktu, vai jūs izlaižat ļaunprogrammatūru caur portu. Īsi sakot, ir daudz faktoru, kas nosaka ostas vai pakalpojuma drošību."

CSO pārbauda tīkla vārteju risku, pamatojoties uz lietojumprogrammām, ievainojamību un saistītiem uzbrukumiem, nodrošinot vairākas pieejas, lai aizsargātu uzņēmumus no ļaunprātīgiem hakeriem, kuri ļaunprātīgi izmanto šīs ievainojamības.

Kas padara tīkla vārtejas bīstamas?

Kopumā ir 65 535 TCP porti un vēl 65 535 UDP porti, mēs apskatīsim dažus no bīstamākajiem portiem. TCP ports 21 savieno FTP serverus ar internetu. Šiem FTP serveriem ir daudz nozīmīgu ievainojamību, piemēram, anonīma autentifikācija, direktoriju šķērsošana, starpvietņu skriptēšana, padarot 21. portu par ideālu hakeru mērķi.

Lai gan daži neaizsargāti pakalpojumi turpina izmantot utilītu, mantotie pakalpojumi, piemēram, Telnet TCP portā 23, sākotnēji bija nedroši. Lai gan tās joslas platums ir ļoti mazs, tikai daži baiti vienlaikus, Telnet nosūta datus pilnīgi publiski skaidrā tekstā. ASV Aizsardzības departamenta datorzinātnieks Ostins Norbijs sacīja: "Uzbrucēji var klausīties, skatīt sertifikātus, ievadīt komandas, izmantojot [cilvēka vidū] uzbrukumus, un visbeidzot, veikt attālās koda izpildes (RCE). (Tas ir viņa paša viedoklis, nepārstāv nevienas aģentūras viedokli).

Lai gan daži tīkla porti rada vieglus caurumus, lai uzbrucēji varētu iekļūt, citi rada ideālus evakuācijas ceļus. TCP/UDP ports 53 DNS ir piemērs. Kad viņi ir iefiltrējušies tīklā un sasnieguši savu mērķi, viss, kas urķim jādara, lai iegūtu datus, ir izmantot esošo programmatūru, lai datus pārvērstu DNS trafikā. "DNS tiek reti uzraudzīts un reti filtrēts," sacīja Norbijs. Kad uzbrucēji nozog datus no droša uzņēmuma, viņi vienkārši nosūta datus, izmantojot īpaši izstrādātu DNS serveri, kas pārvērš datus atpakaļ sākotnējā stāvoklī.

Jo vairāk portu tiek izmantots, jo vieglāk ir iepludināt uzbrukumus visās pārējās paketēs. TCP ports 80 HTTP atbalsta tīmekļa trafiku, ko saņem pārlūkprogramma. Saskaņā ar Norbija teikto, uzbrukumi tīmekļa klientiem, izmantojot portu 80, ietver SQL injekcijas uzlaušanu, starpvietņu pieprasījumu viltošanu, starpvietņu skriptēšanu un bufera pārpildīšanu.

Uzbrucēji savus pakalpojumus iestatīs atsevišķās ostās. Tie izmanto TCP portu 1080, ko izmanto ligzdai, kas aizsargā "SOCKS" starpniekserverus, lai atbalstītu ļaunprātīgu programmatūru un darbības. Trojas zirgi un tārpi, piemēram, Mydoom un Bugbear, uzbrukumos ir izmantojuši portu 1080. Ja tīkla administrators neiestata SOCKS starpniekserveri, tā pastāvēšana ir drauds, sacīja Norbijs.

Ja hakeriem ir problēmas, viņi izmantos portu numurus, kurus var viegli atcerēties, piemēram, skaitļu sēriju 234, 6789 vai tādu pašu numuru kā 666 vai 8888. Dažas Backdoor un Trojas zirga programmatūras atveras un izmanto TCP portu 4444, lai klausītos. , sazināties, pārsūtīt ļaunprātīgu trafiku no ārpuses un nosūtīt ļaunprātīgas slodzes. Dažas citas ļaunprātīgas programmatūras, kas arī izmanto šo portu, ietver Prosiak, Swift Remote un CrackDown.

Tīmekļa trafiks izmanto ne tikai 80. portu. HTTP trafikā tiek izmantoti arī TCP porti 8080, 8088 un 8888. Serveri, kas savieno ar šiem portiem, lielākoties ir vecākas kastes, kuras nav pārvaldītas un neaizsargātas, padarot tās neaizsargātas. Laika gaitā drošība palielinās. Serveri šajos portos var būt arī HTTP starpniekserveri, ja tīkla administratori tos neinstalē, HTTP starpniekserveri var kļūt par sistēmas drošības problēmu.

Elitārie uzbrucēji izmantoja TCP un UDP portus 31337 slavenajām aizmugures durvīm - Back Orifice un citām ļaunprātīgām programmām. Par TCP portu var minēt: Sockdmini, Back Fire, icmp_pipe.c, Back Orifice Russian, Freak88, Baron Night un BO klientu, piemēram, UDP portā ir Deep BO. "Leetspeak" - valodā, kurā tiek izmantoti burti un cipari, 31337 ir "eleet", kas nozīmē Elite.

Vājas paroles var padarīt SSH un portu 22 neaizsargātus pret uzbrukumiem. Saskaņā ar David Widen - BoxBoat Technologies sistēmu inženiera teikto: Port 22 - Secure Shell ports ļauj piekļūt attāliem apvalkiem uz ievainojamās servera aparatūras, jo šeit autentifikācijas informācija parasti ir lietotājvārds un parole.noklusējuma parole, viegli uzminēt. Īsās parolēs, kurās ir mazāk nekā 8 rakstzīmes, tiek izmantotas pazīstamas frāzes ar ciparu virkni, kuras uzbrucējiem ir pārāk viegli uzminēt.

Hakeri joprojām uzbrūk IRC, kas darbojas no 6660. līdz 6669. portiem. Plaidens sacīja: Šajā portā ir daudz IRC ievainojamību, piemēram, Unreal IRCD, kas ļauj uzbrucējiem veikt attālinātus uzbrukumus, taču tie parasti ir normāli uzbrukumi, kuriem nav lielas vērtības.

Daži porti un protokoli ļauj uzbrucējiem vairāk sasniegt. Piemēram, UDP 161. ports piesaista uzbrucējus SNMP protokola dēļ, kas ir noderīgs, lai pārvaldītu tīklā savienotus datorus, aptaujātu informāciju un nosūtītu trafiku caur šo portu. Muhls skaidro: SNMP ļauj lietotājiem vaicāt serverim, lai iegūtu lietotājvārdus, tīklā koplietotos failus un vairāk informācijas. SNMP bieži nāk ar noklusējuma virknēm, kas darbojas kā paroles.

Aizsargājiet ostas, pakalpojumus un ievainojamības

Saskaņā ar Widen teikto, uzņēmumi var aizsargāt SSH protokolu, izmantojot publiskās atslēgas autentifikāciju, atspējojot pieteikšanos kā root un pārvietojot SSH uz lielāku porta numuru, lai uzbrucēji to nevarētu atrast. Ja lietotājs izveido savienojumu ar SSH, izmantojot porta numuru līdz 25 000, uzbrucējam būs grūti noteikt SSH pakalpojuma uzbrukuma virsmu.

Ja jūsu uzņēmumā darbojas IRC, ieslēdziet ugunsmūri, lai to aizsargātu. Neļaujiet trafikam no ārpus tīkla nonākt IRC pakalpojuma tuvumā, piebilda Videns. Atļaujiet tikai VPN lietotājiem piekļūt tīklam, lai tie varētu izmantot IRC.

Atkārtoti portu numuri un jo īpaši numuru secības reti norāda uz pareizu portu izmantošanu. Kad redzat, ka šie porti tiek izmantoti, pārliecinieties, vai tie ir autentificēti, saka Norbijs. Pārraugiet un filtrējiet DNS, lai izvairītos no noplūdēm, pārtrauciet Telnet lietošanu un aizveriet 23. portu.

Drošībai visos tīkla portos jāietver padziļināta aizsardzība. Norbijs saka: Aizveriet visus portus, kurus neizmantojat, izmantojiet uz resursdatora balstītus ugunsmūrus visos serveros, palaidiet jaunāko tīkla ugunsmūri, uzraugiet un filtrējiet portu trafiku. Regulāri veiciet tīkla portu skenēšanu, lai nodrošinātu, ka portā nav nepamanītas ievainojamības. Pievērsiet īpašu uzmanību SOCKS starpniekserveriem vai citiem pakalpojumiem, kurus vēl neesat iestatījis. Izlabojiet, labojiet un pastipriniet jebkuru ierīci, programmatūru vai pakalpojumu, kas savienots ar tīkla portu, līdz jūsu tīklā vairs nav palikušas ievainojamības. Esiet aktīvs, kad programmatūrā (gan vecā, gan jaunā) parādās jaunas ievainojamības, kurām uzbrucēji var piekļūt, izmantojot tīkla portus.

Izmantojiet jaunākos atjauninājumus jebkuram jūsu atbalstītajam pakalpojumam, pareizi konfigurējiet to un izmantojiet spēcīgas paroles un piekļuves kontroles sarakstus, kas palīdzēs ierobežot piekļuvi, saka MuHl. var izveidot savienojumu ar portiem un pakalpojumiem. Viņš arī piebilda, ka: Ostas un pakalpojumi ir regulāri jāpārbauda. Izmantojot tādus pakalpojumus kā HTTP un HTTPS, ir daudz vietas pielāgošanai, kas var viegli izraisīt nepareizu konfigurāciju un drošības ievainojamības.

Droša osta riska ostām

Eksperti ir izstrādājuši dažādus augsta riska portu sarakstus, pamatojoties uz dažādiem kritērijiem, piemēram, ar katru ostu saistīto draudu veidu vai smagumu vai pakalpojumu ievainojamības līmeni. pakalpojumu noteiktās ostās. Bet līdz šim vēl nav pilnīga saraksta. Lai veiktu turpmāku izpēti, varat sākt ar SANS.org, SpeedGuide.net un GaryKessler.net sarakstiem.

Raksts saīsināts no CSO publicētā "Riska tīkla portu nodrošināšana".

Scareware ir ļaunprātīga datorprogramma, kas izstrādāta, lai liktu lietotājiem domāt, ka tā ir likumīga lietojumprogramma, un lūdz tērēt naudu kaut kam, kas neko nedara.

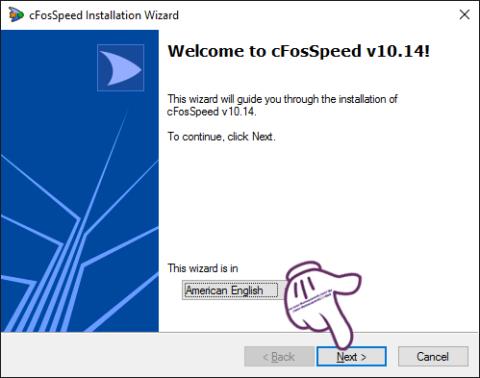

cFosSpeed ir programmatūra, kas palielina interneta savienojuma ātrumu, samazina pārraides latentumu un palielina savienojuma stiprumu līdz aptuveni 3 reizēm. Īpaši tiem, kas spēlē tiešsaistes spēles, cFosSpeed atbalstīs, lai jūs varētu izbaudīt spēli bez tīkla problēmām.

Windows ugunsmūris ar papildu drošību ir ugunsmūris, kas darbojas sistēmā Windows Server 2012 un ir iespējots pēc noklusējuma. Ugunsmūra iestatījumi operētājsistēmā Windows Server 2012 tiek pārvaldīti Windows ugunsmūra Microsoft pārvaldības konsolē.

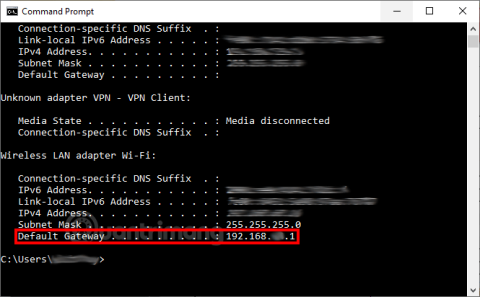

Mainot Vigor Draytek modema un maršrutētāja pieteikšanās administratora lapas paroli, lietotāji ierobežos nesankcionētu piekļuvi modema paroles maiņai, nodrošinot svarīgu tīkla informāciju.

Par laimi, Windows datoru lietotāji, kuros darbojas AMD Ryzen procesori, var izmantot Ryzen Master, lai viegli pārspīlēti RAM, nepieskaroties BIOS.

USB-C ports ir kļuvis par datu pārsūtīšanas, video izvades un uzlādes standartu mūsdienu Windows klēpjdatoros. Lai gan tas ir ērti, tas var būt kaitinoši, ja pievienojat klēpjdatoru USB-C lādētājam un tas netiek uzlādēts.

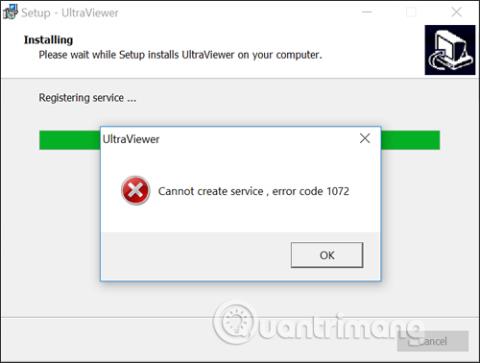

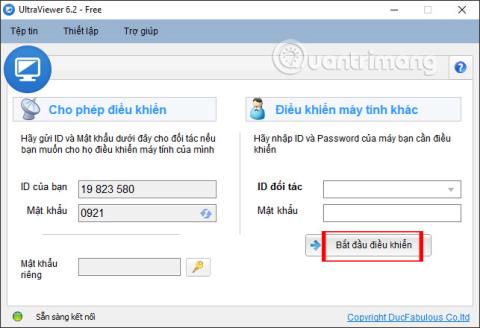

Kļūda nevar izveidot pakalpojumu Ultraviewer rodas, kad mēs instalējam programmatūru ar kļūdas kodu 1072.

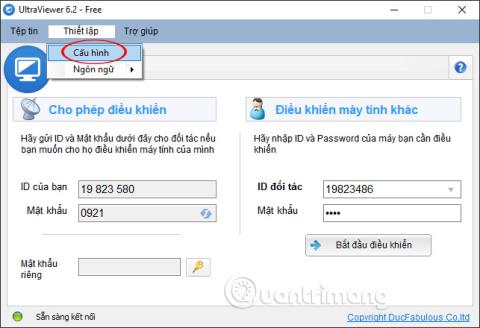

Kļūda, ja Ultraviewer netiek rādīts ID, ietekmēs attālo datora savienojumu.

Ultraviewer kontrolē datoru attālināti, un tam ir režīms failu nosūtīšanai un saņemšanai.

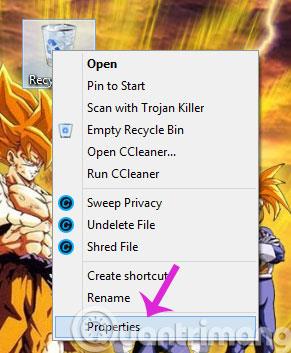

Parasti, dzēšot failu operētājsistēmā Windows, fails netiek dzēsts uzreiz, bet gan tiks saglabāts atkritnē. Pēc tam jums būs jāveic vēl viena darbība: iztukšojiet miskasti. Bet, ja nevēlaties veikt šo otro darbību, tālāk esošajā rakstā mēs parādīsim, kā neatgriezeniski izdzēst failu.