Kas ir Scareware? Kā noņemt Scareware?

Scareware ir ļaunprātīga datorprogramma, kas izstrādāta, lai liktu lietotājiem domāt, ka tā ir likumīga lietojumprogramma, un lūdz tērēt naudu kaut kam, kas neko nedara.

Bezvadu drošība ir ārkārtīgi svarīga. Lielākā daļa no mums savieno mobilo ierīci, piemēram, viedtālruni, planšetdatoru, klēpjdatoru vai citu ierīci, maršrutētājam dažādos dienas laikos. Turklāt lietu interneta ierīces arī izveido savienojumu ar internetu, izmantojot WiFi.

Viņi vienmēr ir aktīvā stāvoklī, vienmēr "klausās", un viņiem vienmēr nepieciešama augsta drošība. Tāpēc WiFi šifrēšanas darbības ir ārkārtīgi nepieciešamas. Ir vairāki dažādi veidi, kā nodrošināt WiFi savienojumus . Bet kā lietotāji zina, kurš WiFi drošības standarts ir labākais? Nākamais raksts palīdzēs jums atbildēt uz šo jautājumu.

WEP, WPA, WPA2 un WPA3 — kurš ir labākais drošības veids?

Visizplatītākie WiFi drošības veidi ir WEP, WPA un WPA2.

Wired Equivalent Privacy (WEP) ir vecākā un vismazāk drošā WiFi šifrēšanas metode. Veids, kā WEP aizsargā WiFi savienojumus, ir šausmīgs, tāpēc, ja izmantojat WEP, jums nekavējoties jāmaina šāda veida drošība.

Turklāt, ja izmantojat vecu maršrutētāju , kas atbalsta tikai WEP, lietotājiem tas ir arī jājaunina, lai nodrošinātu labāku drošību un savienojumu.

Kāpēc? Krekeri (krekeri ir cilvēki, kas labi pārvalda datorus, bet izmanto tikai savus talantus, lai nelegāli kalpotu privātām interesēm) ir atraduši veidu, kā izjaukt WEP šifrēšanu, un tas ir viegli izdarāms, izmantojot brīvi pieejamus rīkus. 2005. gadā FIB publiski izteica argumentu par bezmaksas rīku izmantošanu, lai palielinātu sabiedrības informētību. To var izdarīt gandrīz ikviens. Rezultātā WiFi alianse 2004. gadā oficiāli atteicās no WEP standarta.

Pagaidām lietotājiem vajadzētu izmantot WPA versiju.

Iepriekš nedrošs WEP standarts bija WiFi aizsargātās piekļuves (WPA) priekštecis. WPA ir tikai atspēriena punkts uz WPA2.

Kad WEP kļuva nedrošs, WiFi Alliance izstrādāja WPA, lai tīkla savienojumiem nodrošinātu papildu drošības līmeni pirms WPA2 izstrādes un ieviešanas. WPA2 drošības standarti vienmēr ir bijuši vēlami mērķi. Tomēr 2018. gadā parādījās arī WPA2

Pašlaik lielākā daļa maršrutētāju un WiFi savienojumu izmanto WPA2, jo tas joprojām ir pasargāts no daudzām šifrēšanas standarta ievainojamībām.

Tomēr ir pienācis jaunākais WiFi Protected Access jauninājums - WPA3. WPA3 ir vairāki svarīgi mūsdienu bezvadu drošības uzlabojumi, tostarp:

WPA3 vēl nav ienācis patērētāju maršrutētāju tirgū, lai gan sagaidāms, ka tam bija jānotiek līdz 2018. gada beigām. Pāreja no WEP uz WPA un no WPA uz WPA2 aizņēma ilgu laiku, tāpēc šobrīd nav par ko uztraukties. .

Turklāt ražotājiem ir jāizlaiž ierīces, kas ir atpakaļ saderīgas ar labojumiem, kas var ilgt mēnešus vai pat gadus.

Frāze WiFi Protected Access tiek atkārtota līdz 3 reizēm. WPA un WPA2 ir pazīstami, taču WPA3 šķiet mazliet dīvaini, taču tas drīz parādīsies maršrutētājos. Tātad, kāda ir atšķirība starp šiem 3 drošības veidiem? Un kāpēc WPA3 ir labāks par WPA2?

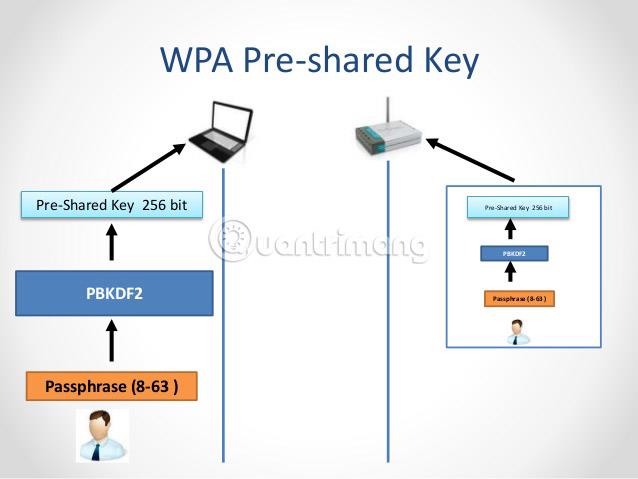

WPA ir gandrīz "nav nekādu izredžu", ja tā tiek novietota uz skalas ar pārējiem diviem konkurentiem. Neskatoties uz spēcīgu publiskās atslēgas šifrēšanu un 256 bitu WPA-PSK (iepriekš koplietotā atslēga), WPA joprojām ir dažas ievainojamības, kas "mantotas" no vecā WEP standarta (abiem kopīgs ievainojamās straumes šifrēšanas standarts RC4).

Ievainojamības ir vērstas uz Temporal Key Integrity Protocol (TKIP) ieviešanu.

TKIP pati par sevi ir liels solis uz priekšu, jo tā izmanto katras paketes atslēgas sistēmu, lai aizsargātu katru datu paketi, kas tiek nosūtīta starp ierīcēm. Diemžēl TKIP WPA ieviešanai ir jāņem vērā arī mantotās WEP ierīces.

Jaunā TKIP WPA sistēma “pārstrādā” dažus ievainojamās WEP sistēmas aspektus, un, protams, tās pašas ievainojamības ir parādījušās arī jaunajā standartā.

WPA2 oficiāli aizstāja WPA 2006. gadā. Tomēr WPA īslaicīgi bija WiFi šifrēšanas "virsotne".

WPA2 nodrošina vēl vienu drošības un šifrēšanas jauninājumu, jo īpaši uzlabotā šifrēšanas standarta (AES) ieviešanu patērētāju WiFi tīkliem. AES ir ievērojami spēcīgāks par RC4 (jo RC4 ir daudzkārt "uzlauzts"), un tas ir drošības standarts, kas pašlaik tiek piemērots daudziem tiešsaistes pakalpojumiem.

WPA2 arī ievieš skaitīšanas šifrēšanas režīmu ar bloku ķēdes ziņojumu autentifikācijas koda protokolu jeb saīsināti CCMP, lai aizstātu mūsdienu neaizsargāto TKIP.

TKIP joprojām ir daļa no WPA2 standarta, kā arī nodrošina funkcionalitāti tikai WPA ierīcēm.

KRACK uzbrukums bija pirmā WPA2 ievainojamība. Key Reinstallation Attack (KRACK) ir tiešs uzbrukums WPA2 protokolam un diemžēl vājina jebkuru WiFi savienojumu, izmantojot WPA2.

Būtībā KRACK vājina WPA2 četrvirzienu rokasspiediena galveno aspektu , ļaujot hakeriem drošā savienojuma procesa laikā pārtvert un manipulēt ar jaunu šifrēšanas atslēgu ģenerēšanu.

Bet pat tad, ja KRACK ir tik spēcīgi bojājumi, iespēja, ka kāds izmantos šo rīku, lai uzbruktu mājas tīklam, ir ļoti mazs.

WPA3 bija nedaudz novēlota, taču piedāvā daudz augstāku drošību. Piemēram, WPA3-Personal nodrošina lietotājiem šifrēšanu pat tad, ja hakeri pēc savienojuma ar tīklu ir “uzlauzuši” paroli.

Turklāt WPA3 visiem savienojumiem ir jāizmanto aizsargātie pārvaldības rāmji (PMF). PMF būtiski uzlabo privātuma aizsardzību, izmantojot papildu drošības mehānismus datu aizsardzībai.

128 bitu AES standarts paliek nemainīgs attiecībā uz WPA3 (tā ir "ilgstošas" drošības apliecinājums). Tomēr WPA3-Enterprise savienojumiem joprojām ir nepieciešams 198 bitu AES. WPA3-Personal lietotājiem būs arī iespēja izmantot augstas intensitātes 198 bitu AES.

Lai uzzinātu vairāk jaunu WPA3 funkciju, lūdzu, skatiet rakstu: Uzziniet par WPA3, jaunāko WiFi drošības standartu šodien .

WPA2-PSK apzīmē iepriekš koplietoto atslēgu, kas pazīstams arī kā personiskais režīms, īpaši maziem biroju tīkliem un mājas tīkliem.

Bezvadu maršrutētāji šifrē tīkla trafiku ar atslēgu. Izmantojot WPA-Personal, šī atslēga ir maršrutētājā iestatītā WiFi ieejas frāze . Lai ierīce varētu izveidot savienojumu ar tīklu un “saprast” šifrēšanu, lietotājam tajā jāievada ieejas frāze.

WPA2-Personal šifrēšanas praktiskā vājā vieta ir vājā ieejas frāze. Tā kā daudzi cilvēki tiešsaistes kontiem bieži izmanto vājas paroles, nav nekas neparasts, ka viņi izmanto tikpat vājas ieejas frāzes, lai aizsargātu savus bezvadu tīklus. Noteikums ir izmantot spēcīgas paroles , lai aizsargātu tīklu, pretējā gadījumā WPA2 nevar daudz palīdzēt.

Izmantojot WPA3, lietotāji izmantos jaunu atslēgu apmaiņas protokolu, ko sauc par vienlaicīgu vienādojumu autentifikāciju (SAE). SAE, kas pazīstams arī kā Dragonfly Key Exchange Protocol, ir drošāka atslēgu apmaiņas metode, kas novērš KRACK ievainojamību.

Konkrēti, tas ir izturīgs pret bezsaistes atšifrēšanas uzbrukumiem, nodrošinot pārsūtīšanas noslēpumu (kas ir daļa no saziņas procesa starp pārlūkprogrammu un serveri, izmantojot HTTPS protokolu). Pārsūtīšanas slepenība neļauj uzbrucējiem atšifrēt iepriekš ierakstītu interneta savienojumu, pat ja viņi zina WPA3 paroli.

Tāpat WPA3 SAE izmanto peer-to-peer savienojumu, lai izveidotu apmaiņu un novērstu iespēju, ka ļaunprātīgs starpnieks pārtvert atslēgas.

WiFi Easy Connect ir jauns savienojamības standarts, kas paredzēts, lai vienkāršotu WiFi ierīču nodrošināšanu un konfigurēšanu.

Ja WiFi Easy Connect nodrošina spēcīgu publiskās atslēgas šifrēšanu katrai tīklam pievienotajai ierīcei, pat lietojumprogrammām ar nelielu lietotāja interfeisu vai bez tās, piemēram, viedajām mājām un IoT produktiem.

Piemēram, mājas tīklā lietotājs norāda ierīci kā centrālo konfigurācijas punktu. Centrālajam konfigurācijas punktam ir jābūt multivides ierīcei, piemēram, viedtālrunim vai planšetdatoram.

Pēc tam multivides ierīce tiek izmantota, lai skenētu QR kodu , kas savukārt palaiž WiFi Easy Connect protokolu, ko izstrādājusi WiFi Alliance.

QR koda skenēšana (vai IoT ierīcei raksturīgā koda ievadīšana) nodrošina pievienotajai ierīcei tādu pašu drošību un šifrēšanu kā citām tīkla ierīcēm, pat ja tieša konfigurēšana nav iespējama. WiFi Easy Connect apvienojumā ar WPA3 palielinās IoT tīklu un viedo mājas ierīču drošību.

Rakstīšanas laikā WPA2 joprojām ir visdrošākā WiFi šifrēšanas metode, jo tā ņem vērā KRACK ievainojamību. Lai gan KRACK noteikti ir problēma, it īpaši korporatīvajos tīklos, vidusmēra lietotājs, visticamāk, nesaskaras ar šāda veida uzbrukumiem (ja vien, protams, neesat liels potenciāls).

WEP ir viegli saplaisājis, tāpēc to nedrīkst izmantot nekādiem nolūkiem. Turklāt, ja jums ir ierīces, kas var izmantot tikai WEP drošību, apsveriet iespēju tās nomainīt, lai palielinātu tīkla drošību.

Ir arī svarīgi atzīmēt, ka WPA3 neparādīsies maģiski un nenodrošinās visas ierīces acu mirklī. Jauna WiFi šifrēšanas standarta ieviešana un plaša ieviešana ir ilgs process.

Šī panākumu līmenis ir atkarīgs no tā, vai tīkla iekārtu ražotāji kopumā un jo īpaši maršrutētāju ražotāji saviem produktiem piemēro WPA3.

Pagaidām jums vajadzētu koncentrēties uz tīkla aizsardzību, izmantojot WPA2.

Veiksmi!

Redzēt vairāk:

Scareware ir ļaunprātīga datorprogramma, kas izstrādāta, lai liktu lietotājiem domāt, ka tā ir likumīga lietojumprogramma, un lūdz tērēt naudu kaut kam, kas neko nedara.

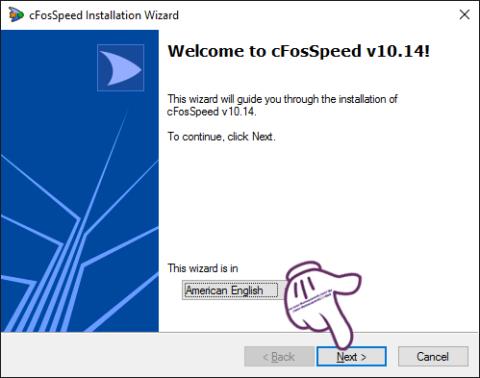

cFosSpeed ir programmatūra, kas palielina interneta savienojuma ātrumu, samazina pārraides latentumu un palielina savienojuma stiprumu līdz aptuveni 3 reizēm. Īpaši tiem, kas spēlē tiešsaistes spēles, cFosSpeed atbalstīs, lai jūs varētu izbaudīt spēli bez tīkla problēmām.

Windows ugunsmūris ar papildu drošību ir ugunsmūris, kas darbojas sistēmā Windows Server 2012 un ir iespējots pēc noklusējuma. Ugunsmūra iestatījumi operētājsistēmā Windows Server 2012 tiek pārvaldīti Windows ugunsmūra Microsoft pārvaldības konsolē.

Mainot Vigor Draytek modema un maršrutētāja pieteikšanās administratora lapas paroli, lietotāji ierobežos nesankcionētu piekļuvi modema paroles maiņai, nodrošinot svarīgu tīkla informāciju.

Par laimi, Windows datoru lietotāji, kuros darbojas AMD Ryzen procesori, var izmantot Ryzen Master, lai viegli pārspīlēti RAM, nepieskaroties BIOS.

USB-C ports ir kļuvis par datu pārsūtīšanas, video izvades un uzlādes standartu mūsdienu Windows klēpjdatoros. Lai gan tas ir ērti, tas var būt kaitinoši, ja pievienojat klēpjdatoru USB-C lādētājam un tas netiek uzlādēts.

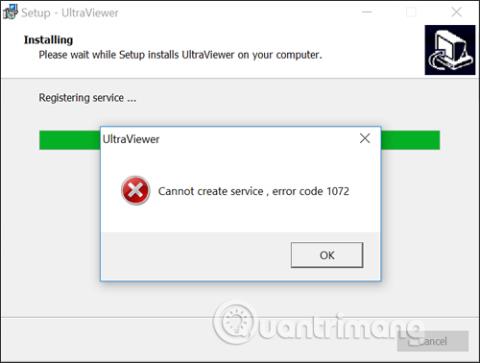

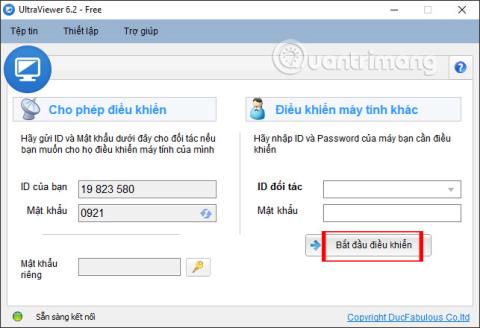

Kļūda nevar izveidot pakalpojumu Ultraviewer rodas, kad mēs instalējam programmatūru ar kļūdas kodu 1072.

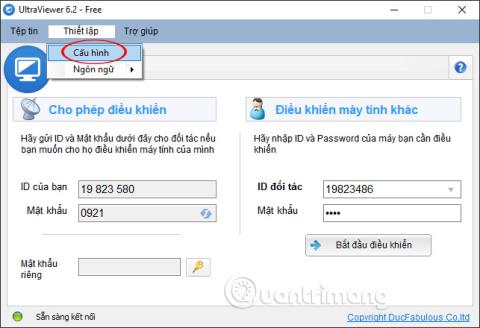

Kļūda, ja Ultraviewer netiek rādīts ID, ietekmēs attālo datora savienojumu.

Ultraviewer kontrolē datoru attālināti, un tam ir režīms failu nosūtīšanai un saņemšanai.

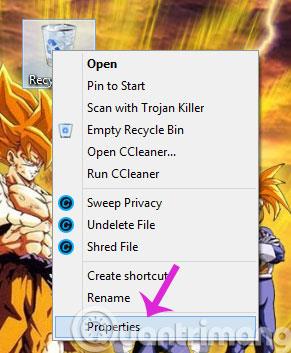

Parasti, dzēšot failu operētājsistēmā Windows, fails netiek dzēsts uzreiz, bet gan tiks saglabāts atkritnē. Pēc tam jums būs jāveic vēl viena darbība: iztukšojiet miskasti. Bet, ja nevēlaties veikt šo otro darbību, tālāk esošajā rakstā mēs parādīsim, kā neatgriezeniski izdzēst failu.