Ha az Office 365 Threat Intelligence szolgáltatást használja, beállíthatja fiókját úgy, hogy valós idejű adathalász támadások szimulációit futtassa vállalati hálózatán. Segít a lehetséges jövőbeli támadásokra való felkészülésben. Az Office 365 Attack Simulator segítségével betaníthatja alkalmazottait az ilyen támadások azonosítására. Ez a cikk számos módszert mutat be az adathalász támadások szimulálására .

Az Office 365 Attack Simulator segítségével szimulálható támadások típusai a következők.

- Lándzsa-adathalász támadás

- Jelszó Spray Attack

- Brute Force Password Attack

Az Attack Simulator a Biztonsági és megfelelőségi központ Fenyegetéskezelés alatt érhető el . Ha ott nem érhető el, akkor valószínűleg nem telepítette.

Tartsa szem előtt a következőket:

- Sok esetben a régebbi előfizetések nem tartalmazzák automatikusan az Office 365 Threat Intelligence szolgáltatást. Külön kiegészítőként kell megvásárolni.

- Ha a szokásos Exchange Online helyett egyéni levelezőkiszolgálót használ , az emulátor nem fog működni.

- A támadáshoz használt fióknak többtényezős hitelesítést kell használnia az Office 365 -ben .

- A támadás elindításához globális rendszergazdaként kell bejelentkeznie.

Attack Simulator for Office 365

Kreatívnak kell lennie, és hackerként kell gondolkodnia, amikor megfelelő támadási szimulációkat hajt végre. Az egyik fókuszált adathalász támadás a lándzsás adathalász támadás. Általánosságban elmondható, hogy azoknak, akik lándzsás adathalászattal szeretnének kísérletezni, egy kicsit utána kell járniuk a támadásnak, és olyan megjelenített nevet kell használniuk, amely ismerősnek és megbízhatónak tűnik. Az ilyen támadásokat főként felhasználói hitelesítő adatok gyűjtésére hajtják végre.

Adathalász támadások végrehajtása az Attack Simulator Office 365 segítségével

Az Attack Simulator Office 365 használatával adathalász támadások végrehajtásának módja a végrehajtani kívánt támadás típusától függ. A felhasználói felület azonban könnyen áttekinthető, így nagyon könnyű támadásszimulációt hozzáadni.

- Kezdje el a Fenyegetéskezelés > Támadásszimulátor segítségével .

- A projekt elnevezése egy értelmes kifejezéssel segít a későbbiekben, az adatfeldolgozás során.

- Ha meglévő sablont szeretne használni, a Sablon használata lehetőségre kattintva megteheti .

- A Név szakasz alatti mezőben válassza ki a célcímzettnek elküldeni kívánt e-mail sablont.

- Kattintson a Tovább gombra.

- Ezen a képernyőn adja meg a célcímzettet; lehet egyéni vagy csoportos

- Kattintson a Tovább gombra.

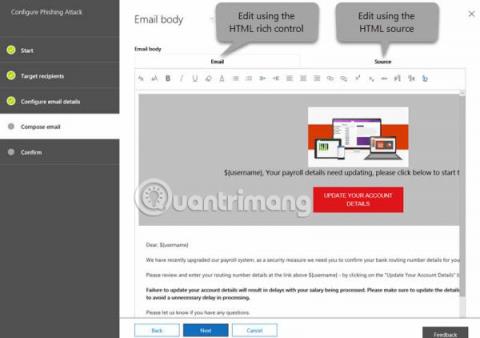

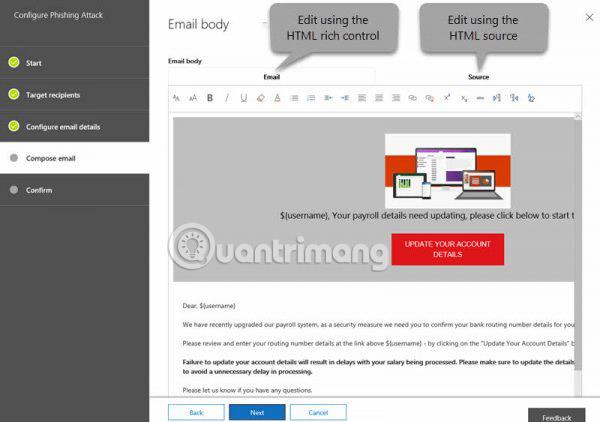

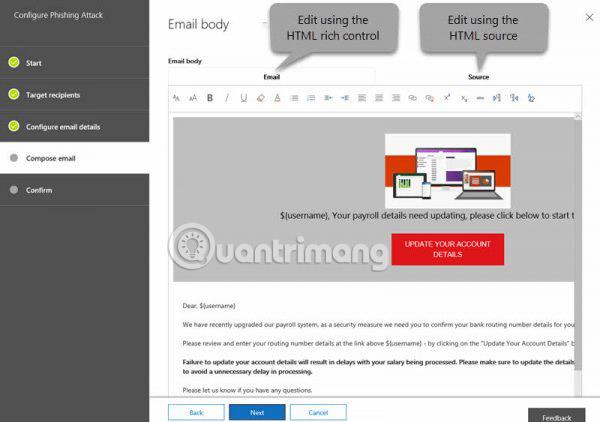

- A harmadik képernyő lehetővé teszi az e-mail adatok konfigurálását; Itt adhatja meg a megjelenített nevet, az e-mail-azonosítót, az adathalász bejelentkezési URL-t, az egyéni céloldal URL-jét és az e-mail tárgyát.

- Kattintson a Befejezés gombra a lándzsás adathalász támadás elindításához.

Az Office 365 Attack Simulatorban számos más típusú támadás is elérhető, például a Password-Spray és a Brute-Force támadások. Egyszerűen kiderítheti őket egy vagy több gyakori jelszó hozzáadásával vagy megadásával, és megnézheti, hogy a hálózatot feltörhetik-e a hackerek.

A szimulált támadások segítségével felkészítheti alkalmazottait az adathalász támadásokra . Az adatokat később arra is felhasználhatja, hogy más dolgokat is kitaláljon az irodájában.

Ha bármilyen kérdése van az Office 365 Attack Simulatorral kapcsolatban, kérjük, hagyjon megjegyzést az alábbi megjegyzések részben! Sok szerencsét!

Többet látni: