A rosszindulatú szoftverek – rosszindulatú programok – sokféle formában és léptékben támadnak. Ezenkívül a rosszindulatú programok kifinomultsága jelentősen fejlődött az évek során. A támadók felismerik, hogy nem mindig a leghatékonyabb módja annak, ha a teljes kártevő-csomagot egy rendszerbe juttatják.

Idővel a rosszindulatú programok modulárisak lettek. Egyes rosszindulatú programváltozatok különböző modulokat használhatnak a célrendszerre gyakorolt hatásuk megváltoztatására. Tehát mi az a moduláris kártevő, és hogyan működik? Nézzük meg a következő cikkből!

Moduláris kártevő – Új lopakodó támadási módszer az adatok ellopására

Mi az a moduláris kártevő?

A moduláris malware veszélyes fenyegetés, amely különböző szakaszokban támadja meg a rendszert. A közvetlen támadás helyett a malware modul másodlagos megközelítést alkalmaz.

Ezt úgy teszi meg, hogy először csak a lényeges összetevőket telepíti. Ezután ahelyett, hogy fanfárokat keltene és figyelmeztetné a felhasználókat a jelenlétére, az első modul a rendszert és a kiberbiztonságot célozza meg; mely részek felelősek elsősorban, milyen típusú védelmi módszert alkalmaznak, hol találhat sebezhetőséget a rosszindulatú program , mely exploitoknak van a legnagyobb esélye a sikerre stb.

A helyi környezet sikeres észlelése után az első fázisú malware modul kommunikálni tud a parancs- és vezérlőkiszolgálójával (C2). A C2 ezután további utasítások küldésével válaszolhat további kártevő modulokkal együtt, hogy kihasználja a kártevő működési környezetét.

A moduláris rosszindulatú programok előnyösebbek, mint a rosszindulatú programok, amelyek az összes funkcionalitást egyetlen hasznos adatba tömörítik, különösen:

- A rosszindulatú programok készítői gyorsan megváltoztathatják a kártevő identitását, hogy elkerüljék a víruskereső és más biztonsági programokat .

- A rosszindulatú programok moduljai lehetővé teszik a funkcionalitás kiterjesztését számos környezetre. Ebben a rosszindulatú programok készítői reagálhatnak adott célpontokra, vagy megjelölhetnek bizonyos modulokat meghatározott környezetben való használatra.

- Az eredeti modulok nagyon kicsik voltak és könnyebben cserélhetők.

- Több kártevő modul kombinálása segít a biztonsági kutatóknak megjósolni, mi fog történni ezután.

A moduláris rosszindulatú programok nem jelentenek új fenyegetést. A rosszindulatú programok fejlesztői már régóta hatékonyan használnak moduláris kártevőprogramokat. A különbség az, hogy a biztonsági kutatók több kártevő modullal találkoznak különféle helyzetekben. A kutatók felfedezték a hatalmas Necurs botnetet is (a Dridex és Locky ransomware változatainak terjesztéséről híres ), amely kártevő modulokat terjeszt.

Malware modul példa

Van néhány nagyon érdekes példa a rosszindulatú programokra. Íme néhány közülük.

VPNFilter

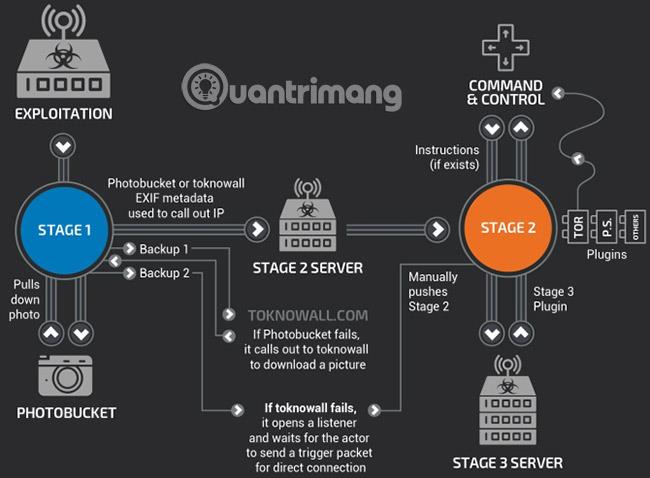

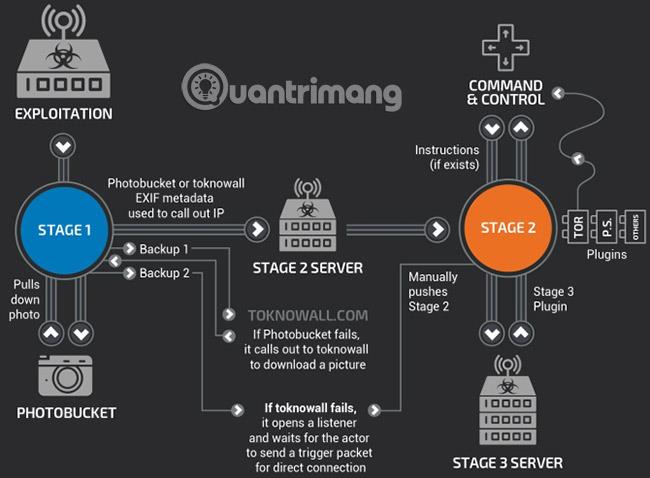

A VPNFilter egy olyan rosszindulatú program legújabb verziója, amely útválasztókat és tárgyak internete (IoT) eszközöket támad meg . Ez a rosszindulatú program három szakaszban működik.

Az első fázisú rosszindulatú program kapcsolatba lép egy parancs- és vezérlőszerverrel, hogy letöltse a második fokozatú modult. A második szakasz modulja adatokat gyűjt, parancsokat hajt végre, és beavatkozhat az eszközkezelésbe (beleértve az útválasztó, az IoT-eszköz vagy a NAS „lefagyasztásának” lehetőségét). A második szakasz a harmadik szakasz moduljait is letöltheti, amelyek a második szakasz beépülő moduljaként működnek. A háromlépcsős modul tartalmaz egy SCADA forgalomészlelési csomagot, egy fertőzési modult és egy olyan modult, amely lehetővé teszi a 2. fokozatú rosszindulatú programok számára a Tor-hálózaton keresztüli kommunikációt .

A VPNFilterről a következő cikkből tudhat meg többet: A VPNFilter rosszindulatú programok észlelése, mielőtt az tönkretenné az útválasztót.

T9000

A Palo Alto Networks biztonsági kutatói felfedezték a T9000 típusú rosszindulatú programot (nem a Terminatorhoz vagy a Skynethez kapcsolódnak).

A T9000 egy információ- és adatgyűjtő eszköz. A telepítést követően a T9000 lehetővé teszi a támadók számára, hogy „titkosított adatokat rögzítsenek, képernyőképeket készítsenek bizonyos alkalmazásokról, és kifejezetten a Skype- felhasználókat célozzák meg ”, valamint a Microsoft Office termékfájlokat. A T9000 különböző modulokat tartalmaz, amelyek 24 különböző biztonsági termék kikerülésére szolgálnak, így a telepítési folyamat észrevétlen marad.

DanaBot

A DanaBot egy többlépcsős banki trójai, különböző beépülő modulokkal, amelyeket a támadók a funkcióinak kiterjesztésére használnak. Például 2018 májusában a DanaBot ausztrál bankok elleni támadássorozat során észlelték. Abban az időben a kutatók felfedeztek egy csomó fertőzésészlelő bővítményt, egy VNC távoli megtekintési bővítményt, egy adatgyűjtő bővítményt és egy Tor-bővítményt, amely biztonságos kommunikációt tesz lehetővé.

A Proofpoint DanaBot blog szerint a DanaBot egy banki trójai, ami azt jelenti, hogy bizonyos mértékig szükségszerűen földrajzilag célzott. „Az amerikai kampány során tapasztalt számos óvintézkedés ellenére továbbra is könnyen látható a rosszindulatú programok aktív növekedése, földrajzi terjeszkedése és kifinomultsága. Maga a rosszindulatú program számos anti-analízis funkciót, valamint rendszeresen frissített információlopó és távirányító modulokat tartalmaz, növelve ezzel a célpontok fenyegetését.”

Marap, AdvisorsBot és CobInt

A cikk három kártevőmodul-változatot egyesít egy részbe, mert a Proofpoint elképesztő biztonsági kutatói egyszerre vizsgálták meg mindhárom változatot. Ezek a rosszindulatú programmodul-változatok hasonlóak, de eltérő a felhasználásuk. Ezenkívül a CobInt a Cobalt Group kampány része, egy bűnszervezet, amely a banki és pénzügyi szektorban tevékenykedő kiberbűnözők hosszú listájához kapcsolódik.

A Marap és az AdvisorsBot úgy jött létre, hogy megcélozza a teljes célrendszert védekezés céljából, és feltérképezze a hálózatot, majd meghatározza, hogy a rosszindulatú programnak le kell-e töltenie a teljes rakományt. Ha a célrendszer kielégíti az igényt (pl. van értéke), akkor a kártevő továbblép a támadás második fázisába.

A többi rosszindulatú programmodul-verzióhoz hasonlóan a Marap, az AdvisorsBot és a CobInt is háromlépéses folyamatot követ. Az első szakasz általában egy e-mail, amelynek melléklete rosszindulatú programokkal fertőzött, a kezdeti kihasználási cél érdekében. Ha a kizsákmányolás megtörténik, a kártevő azonnal kéri a második szakaszt. A második szakasz egy felderítő modult tartalmaz a célrendszer biztonsági intézkedéseinek és hálózati környezetének értékelésére. Ha a kártevő azt mondja, hogy minden rendben van, az utolsó szakaszban letöltődik a harmadik modul, beleértve a fő hasznos terhet.

Súlyos testi sértés

A Mayhem a rosszindulatú programmodul valamivel régebbi verziója. Először 2014-ben jelent meg. A Mayhem azonban még mindig a nagyszerű moduláris malware példája. A Yandex biztonsági kutatói által felfedezett kártevő Linux és Unix webszervereket céloz meg. Egy rosszindulatú PHP szkripten keresztül települ.

A telepítés után a szkript több beépülő modult is meghívhat, amelyek meghatározzák a rosszindulatú program optimális használatát.

A beépülő modulok közé tartozik az FTP-t, a WordPress- és a Joomla- fiókokat célzó brute force jelszótörő , egy webrobot, amely más sebezhető kiszolgálókat kereshet, valamint egy Heartbleed kizsákmányoló OpenSLL.

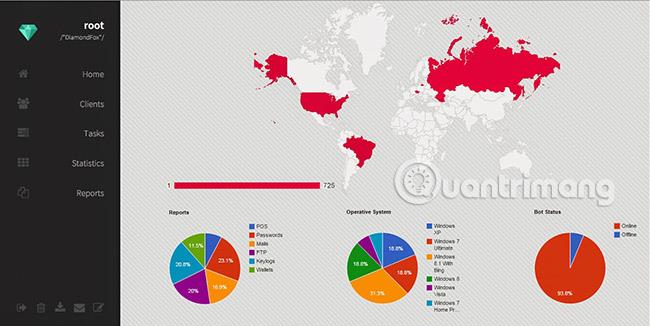

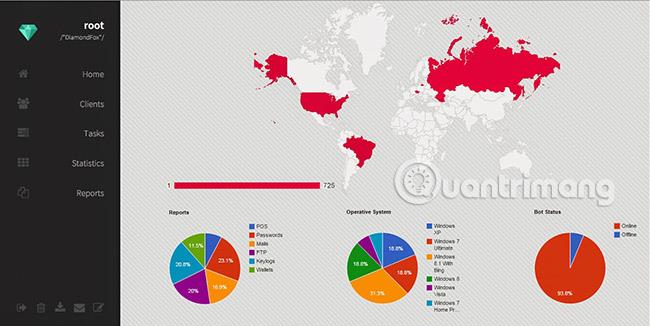

DiamondFox

A malware modul utolsó változata a mai cikkben szintén az egyik legteljesebb verzió. Ez is az egyik legaggasztóbb, több okból is.

Először is, a DiamondFox egy moduláris botnet, amelyet különféle földalatti fórumokon árulnak. A potenciális kiberbűnözők megvásárolhatják a DiamondFox moduláris botnet csomagot, hogy hozzáférjenek egy sor fejlett támadási képességhez. Ezt az eszközt rendszeresen frissítik, és minden más online szolgáltatáshoz hasonlóan személyre szabott ügyfélszolgálattal rendelkezik. (Még változásnapló is van!)

A második ok, a DiamondFox moduláris botnet egy csomó beépülő modult tartalmaz. Ezeket a funkciókat a műszerfalon keresztül lehet be- és kikapcsolni, ahogy az egy okosotthon alkalmazáshoz illik. A beépülő modulok közé tartoznak a megfelelő kémeszközök, hitelesítő adatok ellopására szolgáló eszközök, DDoS-eszközök, billentyűzetnaplózók , spam levelek és még egy RAM-szkenner is.

Hogyan lehet megakadályozni a moduláris kártevő támadást?

Jelenleg nincs olyan speciális eszköz, amely megvédhetné a felhasználókat a rosszindulatú programmodul-változatoktól. Ezenkívül egyes rosszindulatú programok modulváltozatai korlátozott földrajzi hatókörrel rendelkeznek. Például a Marap, az AdvisorsBot és a CobInt elsősorban Oroszországban és a FÁK-országokban található.

A bizonyítási pontok kutatói kimutatták, hogy a jelenlegi földrajzi korlátozások ellenére, ha más bűnözők moduláris rosszindulatú szoftvereket használó, kialakult bűnszervezetet látnak, minden bizonnyal követni fogják a példájukat.

Fontos tisztában lenni azzal, hogy a rosszindulatú programmodulok hogyan érik el a rendszert. A rögzített esetek többsége rosszindulatú programokkal fertőzött e-mail-mellékleteket használt , amelyek gyakran Microsoft Office dokumentumokat tartalmaztak rosszindulatú VBA-szkriptekkel. A támadók ezt a módszert használják, mert könnyen lehet rosszindulatú programokkal fertőzött e-maileket küldeni több millió lehetséges célpontnak. Ezenkívül a kezdeti exploit nagyon kicsi, és könnyen álcázható egy normál Office-fájlnak.

Mint mindig, ügyeljen arra, hogy rendszere naprakész legyen, és fontolja meg a minőségi víruskereső szoftverekbe való befektetést. Megéri!

Többet látni: