Ako redovito pratite prijetnje kibernetičkoj sigurnosti, vjerojatno znate koliko je ransomware postao opasno raširen . Ova vrsta zlonamjernog softvera velika je prijetnja pojedincima i organizacijama, a nekoliko sojeva sada postaje najbolji izbor za zlonamjerne aktere, uključujući LockBit.

Dakle, što je LockBit, odakle dolazi i kako se možete zaštititi od ovog ransomwarea?

Što je LockBit Ransomware?

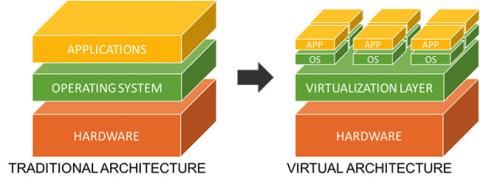

Iako je LockBit započeo kao jedna obitelj ransomwarea, od tada je evoluirao nekoliko puta, a najnovija verzija se zove " LockBit 3.0 ". LockBit uključuje obitelj ransomware programa koji rade koristeći model Ransomware-as-a-Service (RaaS).

Ransomware-as-a-Service poslovni je model koji uključuje plaćanje korisnika za pristup određenoj vrsti ransomwarea kako bi ga mogli koristiti za vlastite napade. Time taj korisnik postaje suradnik i njegovo se plaćanje može sastojati od fiksne naknade ili usluge temeljene na pretplati. Ukratko, kreatori LockBita pronašli su način da ostvare više profita od njegove upotrebe koristeći ovaj RaaS model i možda čak dobiju otkupninu koju plaća žrtva.

Nekoliko drugih ransomware programa može se pristupiti putem RaaS modela, uključujući DarkSide i REvil. Osim toga, LockBit je jedan od najpopularnijih ransomwarea koji se danas koriste.

S obzirom na to da je LockBit obitelj ransomwarea, njegova upotreba uključuje šifriranje ciljnih datoteka. Cyberkriminalci će se infiltrirati u žrtvin uređaj na ovaj ili onaj način, možda putem phishing e-pošte ili zlonamjernih privitaka, a zatim će koristiti LockBit za šifriranje svih datoteka na uređaju tako da budu nedostupne korisniku.

Nakon što su žrtvine datoteke šifrirane, napadač će tražiti otkupninu u zamjenu za ključ za dešifriranje. Ako se žrtva ne povinuje i ne plati otkupninu, vrlo je vjerojatno da će napadač prodati podatke na mračnom webu radi zarade. Ovisno o tome koji su podaci, to bi moglo uzrokovati nepopravljivu štetu privatnosti pojedinca ili organizacije, što bi moglo povećati pritisak da se plati otkupnina.

Ali odakle dolazi ovaj iznimno opasni ransomware?

Podrijetlo LockBit ransomwarea

Ne zna se točno kada je LockBit razvijen, ali je prepoznat od 2019. godine, kada je prvi put pronađen. Ovo otkriće došlo je nakon prvog vala napada LockBit, kada je ransomware prvotno nazvan "ABCD" u odnosu na nazive proširenja šifriranih datoteka iskorištavanih u napadima. Ali kada su napadači umjesto toga počeli koristiti ekstenziju datoteke ".lockbit", naziv ransomwarea promijenio se u današnji.

Popularnost LockBita porasla je nakon razvoja njegove druge verzije, LockBit 2.0. Krajem 2021. LockBit 2.0 sve se više koristio za napade, a kako su se druge skupine ransomwarea zatvarale, LockBit je uspio iskoristiti prazninu na tržištu.

Zapravo, rastuće prihvaćanje LockBita 2.0 zacementiralo je njegovu poziciju kao "najrasprostranjenije i najučinkovitije varijante ransomwarea koju smo primijetili od svih kršenja ransomwarea." u prvom kvartalu 2022., prema izvješću Palo Alta. Povrh toga, Palo Alto je u istom izvješću naveo da LockBitovi operateri tvrde da imaju najbrži softver za šifriranje od bilo kojeg trenutno aktivnog ransomwarea.

LockBit ransomware otkriven je u mnogim zemljama diljem svijeta, uključujući Kinu, SAD, Francusku, Ukrajinu, UK i Indiju. Nekoliko velikih organizacija također je bilo meta korištenja LockBita, uključujući Accenture, irsko-američku tvrtku za profesionalne usluge.

Accenture je pretrpio povredu podataka korištenjem LockBita 2021., a napadači su tražili nevjerojatnih 50 milijuna dolara otkupnine, s više od 6 TB šifriranih podataka. Accenture nije pristao platiti ovu otkupninu, iako je tvrtka potvrdila da nijedan kupac nije pogođen napadom.

LockBit 3.0 i njegovi rizici

Kako popularnost LockBita raste, svaka nova varijanta pravi je problem. Najnovija verzija LockBita, nazvana LockBit 3.0, postala je problem, posebno u Windows operativnim sustavima.

U ljeto 2022. LockBit 3.0 korišten je za učitavanje zlonamjernih korisnih sadržaja Cobalt Strike na ciljanim uređajima putem eksploatacija Windows Defendera. U ovom valu napada, izvršna datoteka naredbenog retka pod nazivom MpCmdRun.exe bila je zloupotrijebljena kako bi Cobalt Strike beacons mogli zaobići sigurnosnu detekciju.

LockBit 3.0 također je korišten za iskorištavanje VMWare naredbenog retka pod nazivom VMwareXferlogs.exe za ponovno postavljanje Cobalt Strike korisnog opterećenja. Nije poznato hoće li se ovi napadi nastaviti ili će prerasti u nešto sasvim drugo.

Jasno je da LockBit ransomware predstavlja visok rizik, kao što je slučaj s mnogim ransomware programima. Dakle, kako se možete zaštititi?

Kako se zaštititi od LockBit ransomwarea

Budući da LockBit ransomware najprije mora biti prisutan na vašem uređaju za šifriranje datoteka, morate u potpunosti spriječiti infekciju. Iako je teško jamčiti zaštitu od ransomwarea, postoji mnogo toga što možete učiniti.

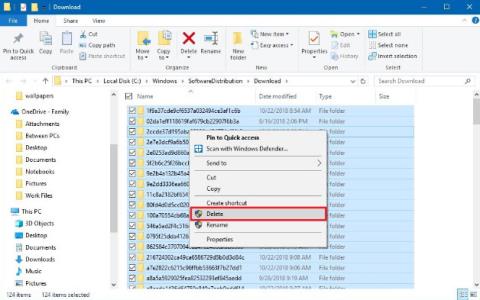

Prvo, nikad ne preuzimajte datoteke ili softverske programe s web stranica koje nisu u potpunosti legalne. Preuzimanje bilo koje vrste neprovjerene datoteke na vaš uređaj može napadačima ransomwarea omogućiti lak pristup vašim datotekama. Pazite da koristite samo pouzdane i dobro ocijenjene web stranice za preuzimanje ili službene trgovine aplikacija za instaliranje softvera.

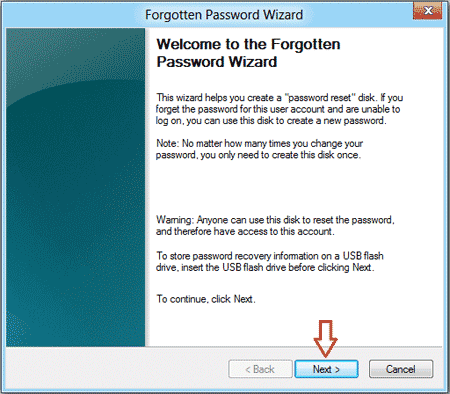

Još jedan čimbenik koji treba imati na umu je da se LockBit ransomware često širi putem protokola udaljene radne površine (RDP). Ako ne koristite ovu tehnologiju, ne morate se previše brinuti. Međutim, ako to učinite, važno je da svoju RDP mrežu zaštitite korištenjem zaštite lozinkom, VPN-a i deaktiviranjem protokola kada nije u izravnoj upotrebi. Operateri ransomwarea često skeniraju internet u potrazi za ranjivim RDP vezama, pa će dodavanjem dodatnih slojeva zaštite vaša RDP mreža biti manje ranjiva na napade.

Ransomware se također može širiti putem krađe identiteta , iznimno uobičajene metode zaraze i krađe podataka koju koriste zlonamjerni akteri. Phishing se najčešće provodi putem e-pošte, gdje će napadač priložiti zlonamjernu poveznicu tijelu e-pošte na koju će uvjeriti žrtvu da klikne. Ova poveznica vodi do zlonamjerne web stranice koja bi mogla omogućiti infekciju zlonamjernim softverom.

Izbjegavanje krađe identiteta može se učiniti na više načina, uključujući korištenje anti-spam značajki, web-mjesta za provjeru poveznica i antivirusni softver. Također biste trebali provjeriti adresu pošiljatelja svake nove e-pošte i skenirati ima li pravopisnih pogrešaka u e-pošti (jer phishing e-poruke često sadrže mnogo pravopisnih i gramatičkih pogrešaka).

LockBit i dalje postaje globalna prijetnja

LockBit nastavlja rasti i cilja na sve više i više žrtava: ovaj ransomware neće doći u skorije vrijeme. Kako biste se zaštitili od LockBita i ransomwarea općenito, razmotrite neke od gornjih savjeta. Iako mislite da nikada nećete postati meta, svejedno biste trebali poduzeti potrebne mjere opreza.