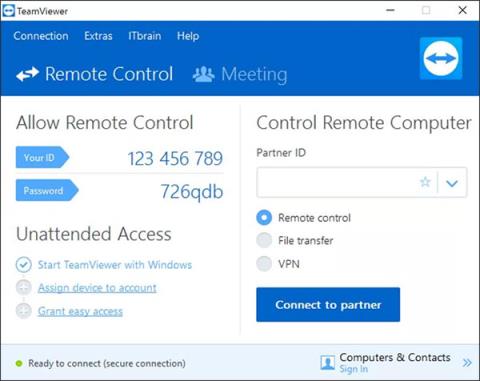

Što je TeamViewer?

TeamViewer je poznato ime mnogim ljudima, posebno onima koji redovito koriste računala i rade na polju tehnologije. Dakle, što je TeamViewer?

Ranjivost VENOM utječe na sve glavne proizvođače procesora, uključujući Intel, AMD i ARM. VENOM omogućuje zlonamjernim akterima čitanje sadržaja računalne memorije i potencijalno daljinsko izvršavanje koda.

Ako imate ranjivi CPU , vaše bi računalo moglo biti u opasnosti, stoga je važno znati kako se zaštititi od ovog exploit napada !

Što je ranjivost VENOM-a?

VENOM je kratica za Virtualized Environment Neglected Operations Manipulation, i kao i druge ranjivosti, postoji već neko vrijeme.

Njegov kod u bazi podataka Common Vulnerabilities and Exposure je CVE-2015-3456, što znači da je ranjivost javno otkrio 2015. Jason Geffner, viši sigurnosni istraživač u CrowdStrikeu. Ova ranjivost, prvi put uvedena 2004., utjecala je na sučelja virtualnih strojeva i uređaje iz QEMU, KVM, Xen i VirtualBox od tog razdoblja sve dok nije popravljena nakon incidenta.

Ranjivost VENOM-a javlja se zbog slabosti QEMU-ovog virtualnog pokretačkog programa za diskete, što omogućuje cyber napadačima da kompromitiraju virtualiziranu strukturu, uključujući bilo koji stroj unutar dane podatkovne mreže.

Ova ranjivost ima velik utjecaj na sigurnost podataka; To može uzrokovati probleme s milijunima virtualnih strojeva koji su izloženi riziku iskorištavanja. Obično je omogućen kroz različite zadane konfiguracije koje daju dopuštenja za izvršavanje različitih naredbi.

Ako su cyber napadači uspješni u svojoj operaciji, mogu se pomaknuti bočno od napadnutog virtualnog stroja i dobiti pristup vašem mrežnom poslužitelju. Tada mogu pristupiti drugim virtualnim strojevima na mreži. To će vaše podatke sigurno izložiti velikom riziku.

Kako radi ranjivost VENOM?

VENOM je vrlo zlonamjerna ranjivost koja postoji unutar disketne jedinice virtualnih strojeva, tako da cyber napadači mogu iskoristiti ovu ranjivost i upotrijebiti je za krađu podataka s pogođenih virtualnih strojeva.

To znači da napadači moraju imati pristup virtualnom računalu da bi uspješno izveli svoj upad. Tada će morati imati pristup virtualnom pogonskom programu disketa - I/O portovima. To mogu učiniti prosljeđivanjem posebno izrađenog koda i naredbi s gostujućeg virtualnog stroja na ugroženi upravljački program diskete. Zahvaćeni upravljački program za disketu tada daje dopuštenja virtualnom stroju, dopuštajući hakeru interakciju s temeljnim mrežnim poslužiteljem.

Ranjivosti VENOM-a uglavnom se koriste u ciljanim napadima velikih razmjera, kao što su cyber ratovanje, korporativna špijunaža i druge vrste ciljanih napada. Oni također mogu stvoriti prekoračenje međuspremnika unutar disketne jedinice virtualnog stroja, pobjeći iz virtualnog stroja i napasti druge unutar hipervizora, proces poznat kao lateralno pomicanje.

Nadalje, napadačima bi se mogao dopustiti pristup hardveru gole metalne platforme i pregled ostalih struktura u mreži hipervizora. Hakeri se mogu preseliti na druge neovisne platforme i monitore na istoj mreži. Na taj način mogu pristupiti intelektualnom vlasništvu vaše organizacije i ukrasti osjetljive podatke, poput osobnih podataka (PII).

Mogu čak ukrasti vaše Bitcoine ako imate BTC tokene u sustavu. Nakon što nadvladaju napad i imaju neograničen pristup lokalnoj mreži poslužitelja, mogu dopustiti konkurentima pristup vašoj mreži poslužitelja.

Na koje sustave utječe VENOM?

VENOM mogu lako iskoristiti kibernetički kriminalci na mnogo različitih sustava. Najčešće napadani sustavi s ranjivošću VENOM uključuju Xen, VirtualBox, QEMU, Linux, Mac OS X, Windows, Solaris i bilo koji drugi operativni sustav izgrađen na QEMU hipervizorima ili virtualizaciji.

To je problem za velike pružatelje usluga oblaka kao što su Amazon, Citrix, Oracle i Rackspace jer se jako oslanjaju na virtualne sustave temeljene na QEMU-u koji su ranjivi na VENOM. Međutim, ne morate se puno brinuti jer je većina ovih platformi razvila strategije za zaštitu virtualnih strojeva od napada kibernetičkih kriminalaca.

Na primjer, prema Amazon Web Services, ne postoji rizik koji predstavlja ranjivost VENOM-a koja uključuje korisničke podatke AWS-a.

Kako se zaštititi od OTROVA

Ako ste zabrinuti da će vaši podaci biti ukradeni zbog ranjivosti VENOM-a, ne brinite. Postoji mnogo načina da se zaštitite od toga.

Jedan od načina na koji se možete zaštititi je korištenje flastera. Kako su kibernetički napadi putem VENOM-a postali posebno rašireni, proizvođači softvera razvili su zakrpe kao sredstvo za otklanjanje sigurnosnih propusta.

Sustavi Xen i QEMU, sustavi koji su najviše pogođeni ranjivošću VENOM-a, imaju zasebne zakrpe dostupne javnosti. Trebate imati na umu da će svaka QEMU zakrpa koja vas štiti od ranjivosti VENOM zahtijevati ponovno pokretanje virtualnog stroja.

Administratori sustava koji koriste KVM, Xen ili QEMU klijente trebali bi instalirati najnovije zakrpe dostupne od njihovih dobavljača. Najbolje je slijediti upute dobavljača i provjeriti aplikaciju za najnoviju zakrpu VENOM.

Evo nekih dobavljača koji su izdali zakrpe za ranjivost VENOM:

Druga mogućnost da se zaštitite od očite ranjivosti VENOM-a je korištenje sustava koji nisu izloženi riziku od ove vrste napada, kao što su Microsoft Hyper-V, VMWare, Microsoft Linode i Amazon AWS. Ovi su sustavi sigurni od sigurnosnih nedostataka temeljenih na VENOM-u, budući da nisu ranjivi na napade kibernetičkih kriminalaca koji koriste tu specifičnu ranjivost.

TeamViewer je poznato ime mnogim ljudima, posebno onima koji redovito koriste računala i rade na polju tehnologije. Dakle, što je TeamViewer?

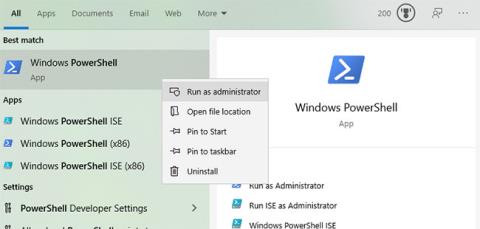

Ako trebate znati koji su upravljački programi instalirani u vašem sustavu, evo jednostavne PowerShell naredbe za dobivanje popisa instaliranih upravljačkih programa u sustavu Windows.

Zeleno je također tema koju mnogi fotografi i dizajneri koriste za izradu setova tapeta s glavnim tonom zelene boje. Ispod je set zelenih pozadina za računala i telefone.

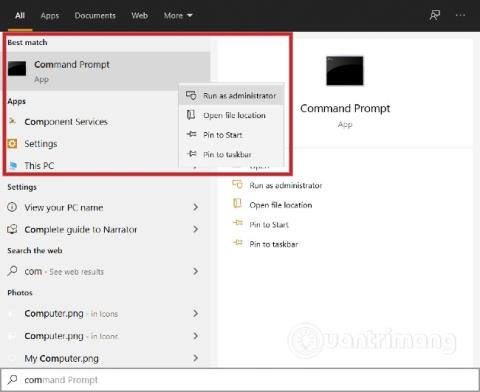

Kaže se da je ova metoda pretraživanja i otvaranja datoteka brža od korištenja File Explorera.

Scareware je zlonamjerni računalni program osmišljen kako bi prevario korisnike da misle da je to legitimna aplikacija i traži od vas da potrošite novac na nešto što ne radi ništa.

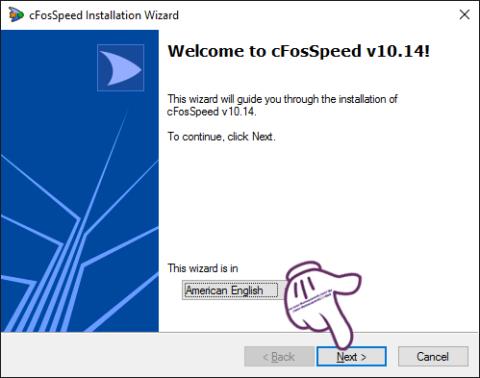

cFosSpeed je softver koji povećava brzinu internetske veze, smanjuje latenciju prijenosa i povećava snagu veze do otprilike 3 puta. Osobito za one koji igraju online igre, cFosSpeed će podržati kako biste mogli iskusiti igru bez ikakvih problema s mrežom.

Vatrozid za Windows s naprednom sigurnošću je vatrozid koji radi na Windows Serveru 2012 i omogućen je prema zadanim postavkama. Postavkama vatrozida u sustavu Windows Server 2012 upravlja se u Windows Firewall Microsoft Management Console.

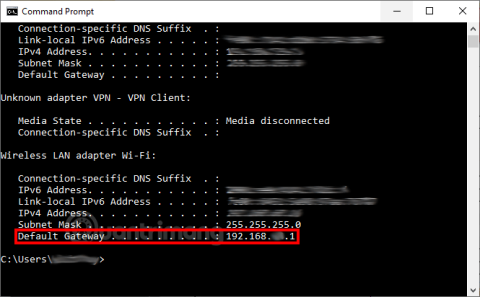

Prilikom promjene lozinke administratorske stranice za prijavu modema i usmjerivača Vigor Draytek, korisnici će ograničiti neovlašteni pristup za promjenu lozinke modema, osiguravajući važne informacije o mreži.

Srećom, korisnici Windows računala s AMD Ryzen procesorima mogu koristiti Ryzen Master za jednostavno overclockiranje RAM-a bez diranja BIOS-a.

USB-C priključak postao je standard za prijenos podataka, video izlaz i punjenje na modernim Windows prijenosnim računalima. Iako je to zgodno, može biti frustrirajuće kada prijenosno računalo priključite na USB-C punjač, a ono se ne puni.