Paras ilmainen ja maksullinen Syslog Server -ohjelmisto Windowsille

Syslog Server on tärkeä osa IT-järjestelmänvalvojan arsenaalia, varsinkin kun on kyse tapahtumalokien hallinnasta keskitetyssä paikassa.

Kyberturvallisuus on keino suojata tietokoneita, palvelimia, mobiililaitteita, elektronisia järjestelmiä, verkkoja ja tietoja haitallisilta hyökkäyksiltä. Kyberturvallisuus tunnetaan myös tekniikan tai sähköisen tiedon turvallisuuden takaajana. Tämä lause koskee kaikkea liiketoiminnasta tietojenkäsittelyyn, ja se voidaan jakaa useisiin yleisiin luokkiin.

Kyberturvallisuusuhkien laajuus

Globaalit kyberturvallisuusuhat kasvavat edelleen nopeasti ja tietomurtoja tulee vuosittain lisää. RiskBased Securityn raportti osoittaa, että vuoden 2019 ensimmäisen 9 kuukauden aikana rekisteröitiin 7,9 miljardia tietomurtoa. Tämä luku on yli kaksinkertainen (112 %) verrattuna vuoden 2018 vastaavaan ajanjaksoon.

Terveydenhuolto, vähittäiskauppa ja julkiset yhteisöt ovat alttiina eniten tietomurroille, ja kaikkein kehittyneimmät rikolliset hyökkäävät näille aloille. Syy, miksi ne houkuttelevat rikollisia, johtuu siitä, että taloudellisia ja lääketieteellisiä tietoja voidaan helposti kerätä verkossa vakoilua tai asiakashyökkäystä varten.

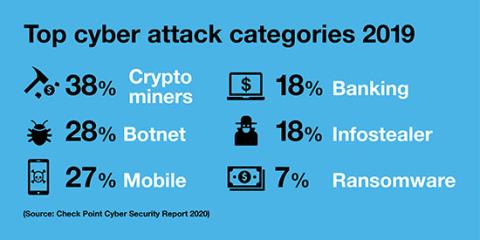

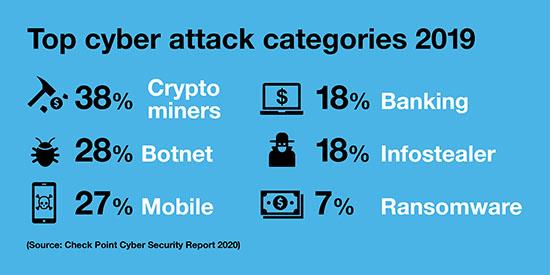

Suosituimmat kyberkohteet vuonna 2019 (virtuaalivaluutta, botnet, mobiili, pankkitoiminta, tiedot, lunnaat)

Koska kyberturvallisuusuhkien laajuus kasvaa, International Data Corporation ennustaa, että vuoteen 2022 mennessä koko maailma joutuu kohtaamaan valtavia rahasummia rikkomusten ratkaisemiseksi. : 133,7 miljardia dollaria. Hallitukset ympäri maailmaa yrittävät auttaa yrityksiä luomaan tehokkaimman kyberturvajärjestelmän.

Kyberturvallisuusuhat

Kyberturvallisuusuhat tulevat kolmesta pääkomponentista:

Alla on menetelmiä, jotka voivat uhata verkon turvallisuutta:

Haittaohjelmat - Haittaohjelmat

Haittaohjelmat ovat yksi yleisimmistä uhista. Se on verkkorikollisten luoma ohjelmisto, joka estää tai tuhoaa käyttäjän koneen. Haittaohjelmia jaetaan usein sähköpostin liitteinä tai "turvallisen näköisinä" ohjelmistoina. Rikolliset käyttävät haittaohjelmia rahallisiin tai poliittisiin motiiveihin, joiden tarkoituksena on luoda kyberhyökkäyksiä.

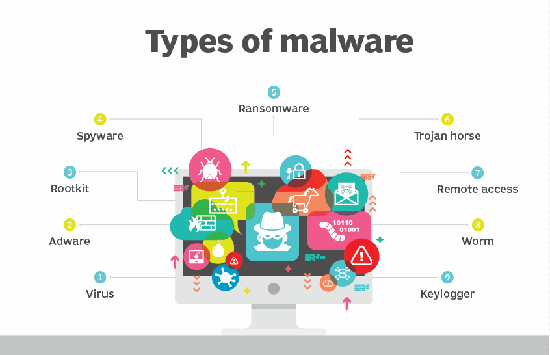

Haittaohjelmien tyypit

Joitakin erilaisia haittaohjelmia ovat mm.

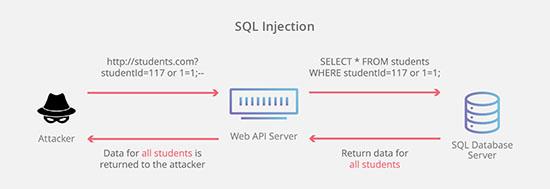

SQL-injektio

SQL Injectionin avulla hyökkääjät voivat hallita ja varastaa tietoja tietokannasta. Hakkerit käyttävät hyväkseen sovellustietoihin perustuvia haavoittuvuuksia ja lisäävät haitallista koodia SQL-käskyjen kautta järjestelmään. He voivat päästä käsiksi tietokannan sisältämiin arkaluonteisiin tietoihin tällä tavalla.

Tietokantahyökkäys

Huijaushyökkäys

Tietojenkalasteluhyökkäys on menetelmä, jolla rikolliset lähettävät väärennettyjä sähköposteja hyvämaineisilta yrityksiltä pyytäen asiakkaita antamaan arkaluontoisia tietoja. Tietojenkalasteluhyökkäyksiä käytetään usein pankkikorttitietojen tai muiden henkilökohtaisten tietojen huijaamiseen.

Huijaushyökkäys

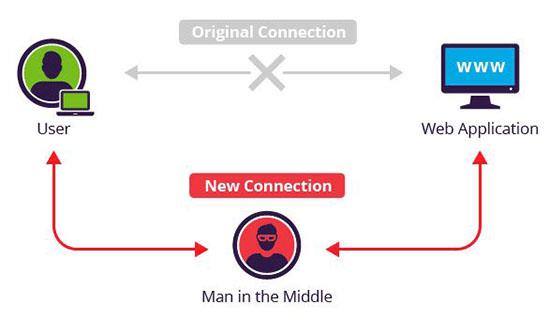

Hyökkäys välissä

Man-in-the-middle -hyökkäykset ovat rikoksia, jotka estävät kahden henkilön välisen viestinnän tietojen varastamista varten. Esimerkiksi suojaamattomassa WiFi-verkossa hyökkääjä voi varastaa tietoja, kun niitä siirretään kahden kyseisessä verkossa olevan laitteen välillä.

Hyökkäys välissä

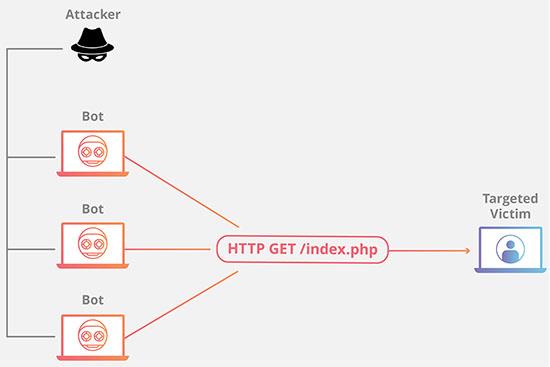

Palvelunestohyökkäys

Palvelunestohyökkäykset estävät tietokonejärjestelmää täyttämästä laillisia pyyntöjä ylikuormittamalla verkot ja palvelimet liikenteellä. Tämä tekee järjestelmästä käyttökelvottoman, mikä estää organisaatiota suorittamasta kriittisiä toimintoja.

Palvelunestohyökkäys

Suojaa loppukäyttäjiä

Loppukäyttäjien suojaus tai päätepisteiden suojaus on tärkeä osa kyberturvallisuutta. Kyberturvallisuusuhka voi loppujen lopuksi syntyä vain, jos henkilö (loppukäyttäjä) lataa vahingossa haittaohjelmia tai muunlaista haitallista koodia laitteelleen.

Joten miten kyberturvallisuusmenetelmät suojaavat käyttäjiä ja järjestelmiä? Ensinnäkin kyberturvallisuus luottaa salausprotokolliin sähköpostien, tiedostojen ja muiden tärkeiden tietojen salaamiseen. Se ei vain suojaa tietoja lähetyksen aikana, vaan myös estää niiden katoamisen tai varastamisen.

Suojausohjelmisto toimii yleensä tehokkaasti

Lisäksi käyttäjän suojausohjelmisto etsii säännöllisesti tietokoneita haitallisen koodin varalta, eristää kyseiset koodit ja poistaa ne järjestelmästä. Nämä ohjelmat voivat myös tunnistaa ja poistaa haitallisen koodin, joka on piilotettu Master Boot Recordiin ( MBR ), ja ne on suunniteltu salaamaan tai poistamaan tietoja tietokoneen kiintolevyltä.

Elektroniset suojausprotokollat keskittyvät aktiivisten haittaohjelmien havaitsemiseen. He analysoivat ohjelman käyttäytymistä ja spontaanisuutta ja käsittelevät sitä viruksia tai troijalaisia vastaan ja muuttavat niitä jokaisen hyökkäyksen yhteydessä. Suojausohjelmistot voivat myös rajoittaa mahdollisia haittaohjelmia työntämällä ne virtuaaliseen kuplaan, joka on erillään käyttäjän verkosta, analysoidakseen toimintaa ja havaitakseen haitallisen koodin nopeammin).

Sen lisäksi, että turvaohjelmat kehittävät myös uusia ammattimaisia verkkoturvaesteitä, jotka auttavat tunnistamaan uusia uhkia ja luomaan uusia tapoja torjua niitä. Jotta verkkojärjestelmä olisi turvallisin, käyttäjiä on koulutettava käyttämään niitä. Vielä tärkeämpää on, että uusien sovellusversioiden säännöllinen päivittäminen on se, kuinka käyttäjät suojaavat itseään viimeisimmiltä kyberturvallisuusuhkilta.

Keinot suojautua kyberhyökkäyksiltä

Yritysten ja yksityishenkilöiden tulee tietää, kuinka suojautua virtuaalimaailman uhilta. Alla on kokoelma tehokkaimpia menetelmiä:

Syslog Server on tärkeä osa IT-järjestelmänvalvojan arsenaalia, varsinkin kun on kyse tapahtumalokien hallinnasta keskitetyssä paikassa.

Virhe 524: Aikakatkaisu tapahtui on Cloudflare-kohtainen HTTP-tilakoodi, joka ilmaisee, että yhteys palvelimeen katkesi aikakatkaisun vuoksi.

Virhekoodi 0x80070570 on yleinen virheilmoitus tietokoneissa, kannettavissa tietokoneissa ja tableteissa, joissa on Windows 10 -käyttöjärjestelmä. Se näkyy kuitenkin myös tietokoneissa, joissa on Windows 8.1, Windows 8, Windows 7 tai vanhempi.

Blue screen of death -virhe BSOD PAGE_FAULT_IN_NONPAGED_AREA tai STOP 0x00000050 on virhe, joka ilmenee usein laitteisto-ajurin asennuksen tai uuden ohjelmiston asennuksen tai päivityksen jälkeen, ja joissakin tapauksissa syynä on, että virhe johtuu korruptoituneesta NTFS-osiosta.

Video Scheduler Internal Error on myös tappava sininen näyttövirhe, tämä virhe ilmenee usein Windows 10:ssä ja Windows 8.1:ssä. Tämä artikkeli näyttää joitakin tapoja korjata tämä virhe.

Voit nopeuttaa Windows 10:n käynnistystä ja lyhentää käynnistysaikaa noudattamalla alla olevia ohjeita poistaaksesi Epicin Windowsin käynnistyksestä ja estääksesi Epic Launcherin käynnistymisen Windows 10:n kanssa.

Sinun ei pitäisi tallentaa tiedostoja työpöydälle. On olemassa parempia tapoja tallentaa tietokonetiedostoja ja pitää työpöytäsi siistinä. Seuraava artikkeli näyttää sinulle tehokkaampia paikkoja tiedostojen tallentamiseen Windows 10:ssä.

Oli syy mikä tahansa, joskus sinun on säädettävä näytön kirkkautta eri valaistusolosuhteiden ja -tarkoituksiin sopivaksi. Jos sinun on tarkkailtava kuvan yksityiskohtia tai katsottava elokuvaa, kirkkautta on lisättävä. Päinvastoin, saatat haluta myös vähentää kirkkautta suojataksesi kannettavan tietokoneen akkua.

Herääkö tietokoneesi satunnaisesti ja avaa ikkunan "Tarkistaa päivityksiä"? Yleensä tämä johtuu MoUSOCoreWorker.exe-ohjelmasta - Microsoftin tehtävästä, joka auttaa koordinoimaan Windows-päivitysten asennusta.

Tässä artikkelissa kerrotaan, kuinka PuTTY-pääteikkunaa käytetään Windowsissa, miten PuTTY määritetään, miten määritykset luodaan ja tallennetaan ja mitä määritysasetuksia muutetaan.