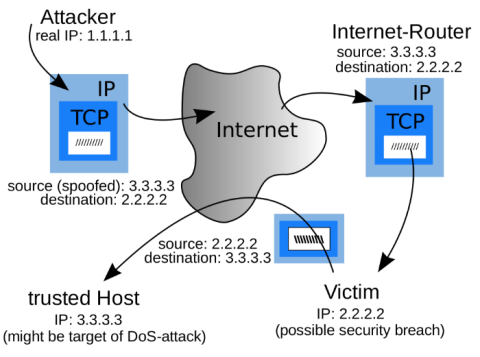

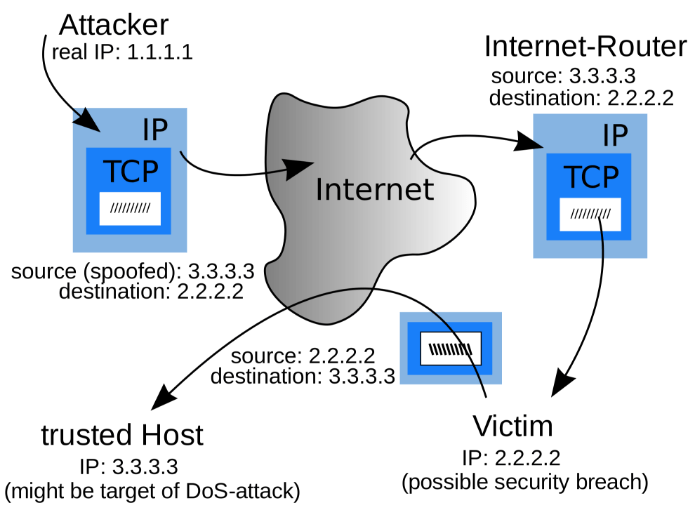

Щоб отримати доступ до вашої мережі, зовнішній комп’ютер повинен «завоювати» надійну IP-адресу в мережі. Тому зловмисник повинен використовувати IP-адресу, яка знаходиться в межах вашої мережі. Або ж зловмисник може використати зовнішню, але надійну IP-адресу у вашій мережі.

1. Що таке IP-спуфінг?

Коли комп’ютер за межами вашої мережі «прикидається» надійним комп’ютером у системі, така дія зловмисника називається IP-спуфінгом.

Щоб отримати доступ до вашої мережі, зовнішній комп’ютер повинен «завоювати» надійну IP-адресу в мережі. Тому зловмисник повинен використовувати IP-адресу, яка знаходиться в межах вашої мережі. Або ж зловмисник може використати зовнішню, але надійну IP-адресу у вашій мережі.

Система може довіряти IP-адресам, оскільки вони мають особливі привілеї щодо важливих ресурсів у мережі.

Які різні способи атакувати IP-спуфінг?

- Атакуйте дані або встановлюйте команди, які існують у потоці даних, що перетворюється між клієнтом і серверною програмою.

- Атака на дані або команди в одноранговому мережевому з’єднанні.

Однак зловмисник також повинен змінити таблицю маршрутизації в мережі. Зміна таблиці маршрутизації в мережі дозволяє зловмиснику отримати двосторонній зв'язок. Для цього зловмисник «націлює» всі таблиці маршрутизації на підроблені IP-адреси.

Після зміни таблиці маршрутизації зловмисники починають отримувати всі дані, що передаються з мережі на підроблену IP-адресу. Ці самозванці можуть навіть реагувати на пакети даних, як довірений користувач.

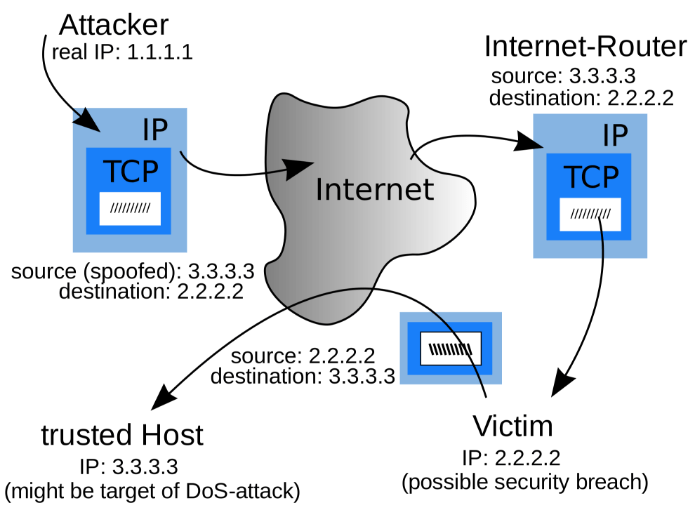

2. Denial of Service (DOS) (атака на відмову в обслуговуванні)

Ви можете розглядати атаку на відмову в обслуговуванні (DoS) як модифіковану версію підробки IP-адреси. На відміну від IP-спуфінгу, під час атаки на відмову в обслуговуванні (DoS) зловмиснику не потрібно турбуватися про отримання відповіді від сервера, на який він націлений.

Зловмисник заповнить систему великою кількістю запитів, через що система стане «зайнятою» відповіддю на запити.

У разі атаки цільові хости отримають TCP SYN і у відповідь SYN-ACK. Після надсилання SYN-ACK зловмисник чекає відповіді, щоб завершити рукостискання TCP – процес, який ніколи не відбувається.

Тому під час очікування відповіді зловмисник буде використовувати системні ресурси і навіть сервер не матиме права відповідати на інші законні запити.

Зверніться до інших статей нижче:

Бажаю вам веселих хвилин!