Топ найкращих безкоштовних і платних програм Syslog Server для Windows

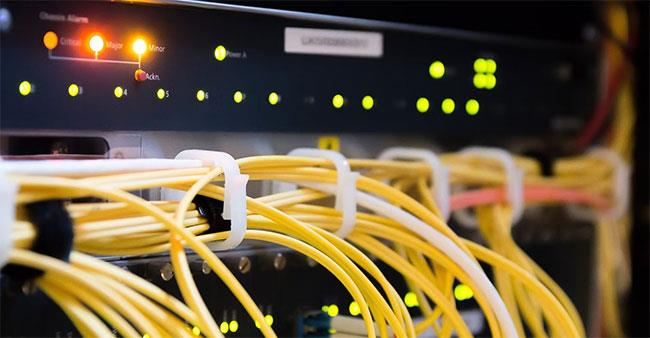

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Якщо є щось, що становить загрозу для всіх користувачів технологій, так це зловмисне програмне забезпечення. Це зловмисне програмне забезпечення може бути надзвичайно небезпечним і шкідливим і доступне в багатьох різних формах. Але як шкідливе програмне забезпечення стало настільки поширеним? Які основні тактики та інструменти використовують кіберзлочинці для зараження пристроїв?

1. Шкідливі завантаження

Зараз існує незліченна кількість програмного забезпечення, яке можна завантажити з Інтернету . Але широка доступність програм на багатьох різних веб-сайтах створила чудові можливості для кіберзлочинців знайти способи якомога легше заражати пристрої шкідливим програмним забезпеченням.

Якщо ви не використовуєте цілком законний веб-сайт для завантаження програмного забезпечення, наприклад веб-сайт розробника, ви завжди ризикуєте завантажити шкідливу програму. Це може бути щось потенційно менш шкідливе, наприклад рекламне програмне забезпечення, але також може бути настільки ж серйозним, як програмне забезпечення-вимагач або шкідливий вірус.

Оскільки люди часто не перевіряють, чи файл безпечний перед його завантаженням, або навіть не знають, які червоні прапорці їм слід шукати, цей шлях зараження надзвичайно популярний серед злочинців. Отже, що ви можете зробити, щоб уникнути завантаження шкідливих речей?

По-перше, ви повинні переконатися, що ви завантажуєте файли лише з надійних веб-сайтів. Іноді може бути важко знайти потрібний файл для завантаження для конкретної операційної системи чи версії операційної системи, але не дозволяйте цій незручності завести вас на підозрілий веб-сайт. Звичайно, іноді буває важко визначити, чи є веб-сайт законним чи ні, але ви можете використовувати веб-сайти перевірки посилань , щоб подолати цю перешкоду.

Крім того, якщо програмне забезпечення, яке ви шукаєте, зазвичай вимагає оплати, і ви бачите «безкоштовну» версію, доступну для завантаження, це вкрай підозріло. Хоча може здатися спокусливим випробувати безкоштовну версію дорогої програми, це може поставити вас у набагато гіршу ситуацію, якщо у файлі приховано зловмисне програмне забезпечення.

Ви також можете використовувати будь-яке антивірусне програмне забезпечення, яке ви встановили, щоб сканувати файли перед завантаженням, або використовувати скануючі веб-сайти, такі як VirusTotal, щоб швидко перевірити будь-який файл безкоштовно.

2. Фішинг електронної пошти

Фішинг є однією з найпоширеніших форм кіберзлочинності сьогодні. Це головним чином тому, що з більшістю людей можна зв’язатися електронною поштою, текстовим повідомленням або прямим повідомленням. Перш за все, кіберзлочинці можуть легко обдурити жертв за допомогою фішингового повідомлення, використовуючи переконливу або професійну мову, а також правильний формат і зображення.

Під час фішингового шахрайства зловмисник надсилає своїй цілі повідомлення, видаючи себе за офіційну, надійну сторону. Наприклад, особа може отримати електронний лист від поштового відділення з повідомленням про те, що її пакунок перенаправлено та що їй потрібно надати певну інформацію, щоб вона безпечно прибула. Цей тип екстреної комунікації ефективний, змушуючи одержувача виконати прохання відправника.

У цьому фішинговому листі буде посилання, на яке цільова особа має натиснути, щоб ввести свої дані, підтвердити дію чи зробити щось подібне. Однак насправді це посилання є абсолютно шкідливим. Майже в усіх випадках веб-сайт буде створено для викрадення будь-яких даних, які ви вводите, наприклад ваші контактні дані чи платіжна інформація. Але фішинг також можна використовувати для поширення зловмисного програмного забезпечення через нібито «безпечні» або «офіційні» посилання, які вам надсилають зловмисники. У цьому випадку ви могли наражати себе на небезпеку одразу після натискання посилання.

Знову ж таки, сайт перевірки посилань дуже корисний для вашої безпеки, особливо коли йдеться про фішинг, оскільки він дозволяє миттєво визначити, наскільки безпечною є будь-яка URL-адреса .

Перш за все, важливо перевіряти електронні листи на наявність помилок, незвичних адрес відправників і підозрілих вкладень. Наприклад, якщо ви отримали електронний лист від FedEx, але адреса електронної пошти містить щось інше, наприклад «f3dex», можливо, ви маєте справу з фішинговою атакою. Виконання такої швидкої перевірки може допомогти вам уникнути непотрібних ризиків.

3. Протокол віддаленого робочого столу

Протокол віддаленого робочого стола (RDP) — це технологія, яка дозволяє комп’ютеру користувача підключатися безпосередньо до іншого комп’ютера через мережу. Незважаючи на те, що цей протокол розроблено корпорацією Майкрософт, тепер його можна використовувати в різних операційних системах, що робить його доступним майже для всіх. Однак, як зазвичай, кіберзлочинці знайшли спосіб використовувати цей популярний інструмент.

Іноді RDP може бути погано захищеним або відкритим у старій системі, що дає зловмисникам ідеальну можливість атакувати. Шахраї знаходять ці незахищені системи за допомогою популярних засобів сканування. Коли зловмисник знаходить вразливе з’єднання та отримує доступ до віддаленого комп’ютера за допомогою протоколу, він може заразити цей комп’ютер шкідливим програмним забезпеченням і навіть викрасти дані з зараженого пристрою без дозволу власника.

Програмне забезпечення-вимагач стало поширеною проблемою серед користувачів RDP. Справді, у звіті Paloalto Unit 42 Incident Response and Data Breach Report за 2020 рік показано, що з 1000 зареєстрованих атак програм-вимагачів 50% використовували RDP як початковий засіб зараження. Це різновид зловмисного програмного забезпечення, яке шифрує файли жертви та утримує її в заручниках, доки вимоги зловмисника (як правило, фінансові) не будуть виконані. Потім зловмисник надасть жертві ключ дешифрування, хоча немає гарантії, що він це зробить.

Щоб захистити свій пристрій під час використання RDP, важливо використовувати надійні паролі, використовувати двофакторну автентифікацію та оновлювати сервери, коли це можливо, щоб переконатися, що ви використовуєте правильне програмне забезпечення.

4. USB

Хоча дистанційно заразити пристрій шкідливим програмним забезпеченням легко, це не означає, що це неможливо зробити фізично. Якщо зловмисник має прямий доступ до пристрою жертви, використання USB може бути швидким і простим способом інсталяції зловмисного програмного забезпечення.

Шкідливі USB-накопичувачі часто оснащені шкідливим кодом, який може збирати дані, доступні на пристрої жертви. Наприклад, накопичувач може заразити пристрій за допомогою кейлоггера , який може відстежувати все, що вводить жертва, включаючи дані для входу, платіжні дані та конфіденційні повідомлення.

Використовуючи USB, зловмисник може фактично завантажити на пристрій будь-який тип зловмисного програмного забезпечення, включаючи програми-вимагачі, шпигунські програми, віруси та черв’яки . Ось чому важливо захистити паролем усі свої пристрої та вимкнути чи заблокувати їх, коли вас немає поруч.

Ви також можете вимкнути USB -порти , якщо вам доведеться залишити комп’ютер увімкненим під час відсутності.

Крім того, вам слід уникати використання будь-яких USB-накопичувачів, вміст яких ви не знаєте, або попереднього сканування дисків за допомогою антивірусного програмного забезпечення .

Кіберзлочинці продовжують розробляти нові способи розповсюдження шкідливих програм і атак на жертви. Важливо захистити свій пристрій усіма можливими способами та перевірити все програмне забезпечення, файли та посилання перед завантаженням або доступом до них. Такі невеликі прості кроки можуть допомогти захистити вас від зловмисників.

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Помилка 524: Виник тайм-аут – це специфічний для Cloudflare код статусу HTTP, який вказує на те, що з’єднання із сервером закрито через тайм-аут.

Код помилки 0x80070570 є поширеним повідомленням про помилку на комп’ютерах, ноутбуках і планшетах під керуванням операційної системи Windows 10. Однак він також з’являється на комп’ютерах під керуванням Windows 8.1, Windows 8, Windows 7 або раніших версій.

Помилка «синій екран смерті» BSOD PAGE_FAULT_IN_NONPAGED_AREA або STOP 0x00000050 — це помилка, яка часто виникає після встановлення драйвера апаратного пристрою або після встановлення чи оновлення нового програмного забезпечення. У деяких випадках причиною помилки є пошкоджений розділ NTFS.

Внутрішня помилка відеопланувальника також є смертельною помилкою синього екрана, ця помилка часто виникає в Windows 10 і Windows 8.1. Ця стаття покаже вам кілька способів виправлення цієї помилки.

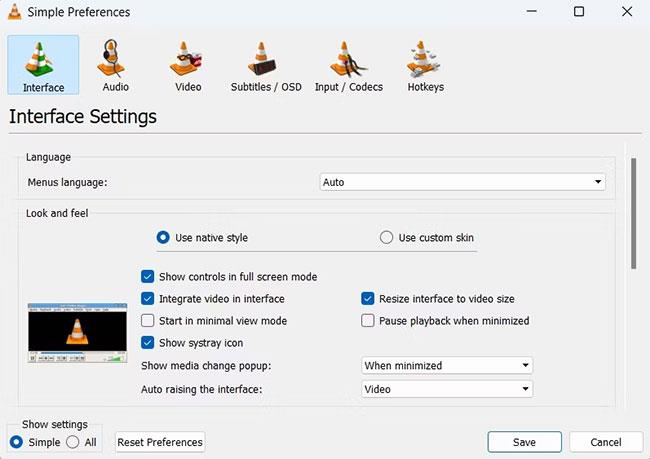

Щоб пришвидшити завантаження Windows 10 і скоротити час завантаження, нижче наведено кроки, які потрібно виконати, щоб видалити Epic із автозавантаження Windows і запобігти запуску Epic Launcher з Windows 10.

Не слід зберігати файли на робочому столі. Існують кращі способи зберігання комп’ютерних файлів і підтримки порядку на робочому столі. Наступна стаття покаже вам ефективніші місця для збереження файлів у Windows 10.

Якою б не була причина, інколи вам доведеться налаштувати яскравість екрана відповідно до різних умов освітлення та цілей. Якщо вам потрібно спостерігати за деталями зображення або дивитися фільм, вам потрібно збільшити яскравість. І навпаки, ви також можете зменшити яскравість, щоб захистити батарею ноутбука.

Ваш комп’ютер випадково прокидається та з’являється вікно з написом «Перевірка оновлень»? Зазвичай це пов'язано з програмою MoUSOCoreWorker.exe - завданням Microsoft, яке допомагає координувати установку оновлень Windows.

У цій статті пояснюється, як використовувати вікно терміналу PuTTY у Windows, як налаштувати PuTTY, як створити та зберегти конфігурації та які параметри конфігурації змінити.