Процес виявлення нових і нових загроз кібербезпеці ніколи не закінчується - і в червні 2023 року BitDefender Labs виявила частину зловмисного програмного забезпечення, націленого на системи, які використовують підключення до віддаленого робочого столу з 2022 року.

Якщо ви використовуєте протокол віддаленого робочого стола (RDP) , важливо визначити, чи є ви ціллю та чи не було викрадено ваші дані. На щастя, є кілька методів, якими можна скористатися, щоб запобігти зараженню та видалити RDStealer зі свого ПК.

Що таке RDStealer? Як вас націлили?

RDStealer — це зловмисне програмне забезпечення, яке намагається викрасти облікові дані та дані, заражаючи сервер RDP і відстежуючи його віддалені з’єднання. RDStealer розгортається з Logutil, бекдором , який використовується для зараження віддалених робочих столів і забезпечення постійного доступу через інсталяцію RDStealer на стороні клієнта.

Якщо зловмисне програмне забезпечення виявляє, що віддалена машина підключена до сервера та ввімкнено Client Drive Mapping (CDM), зловмисне програмне забезпечення сканує вміст на машині та шукає такі файли, як конфіденційні бази даних.Пароль KeePass, пароль, збережений у браузері та приватний SSH ключ. Він також збирає натискання клавіш і дані буфера обміну.

RDStealer може націлити вашу систему незалежно від того, на стороні сервера чи клієнта. Коли RDStealer заражає мережу, він створює шкідливі файли в таких папках, як «%WinDir%\System32» і «%PROGRAM-FILES%» , які зазвичай виключаються під час загальносистемного сканування шкідливих програм.

За даними Bitdefender, зловмисне програмне забезпечення поширюється кількома шляхами. Окрім вектора атаки CDM, зараження RDStealer може відбуватися через заражену веб-рекламу, шкідливі вкладення електронної пошти та кампанії соціальної інженерії . Група, відповідальна за RDStealer, здається особливо досвідченою, тому в майбутньому можуть з’явитися нові вектори атак або вдосконалені форми RDStealer.

Якщо ви використовуєте віддалений робочий стіл через RDP, найбезпечніше припустити, що RDStealer заразив вашу систему. Незважаючи на те, що вірус надто розумний, щоб його було легко ідентифікувати вручну, ви можете запобігти RDStealer, покращивши протоколи безпеки на вашому сервері та клієнтських системах, а також виконуючи сканування всієї системи вірусу без непотрібних виключень.

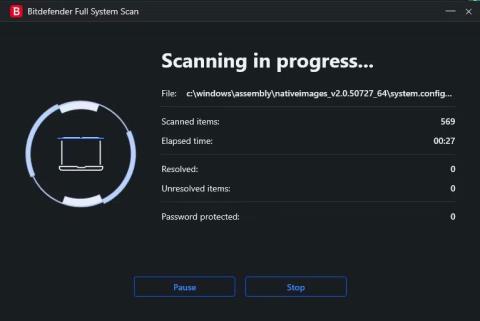

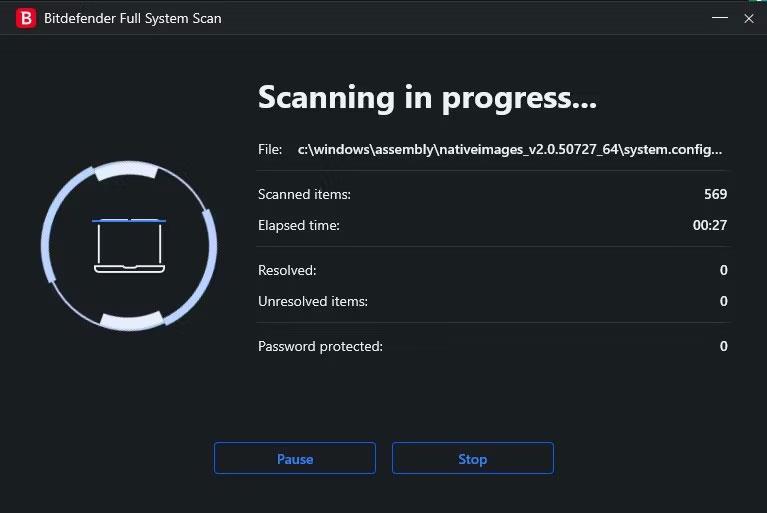

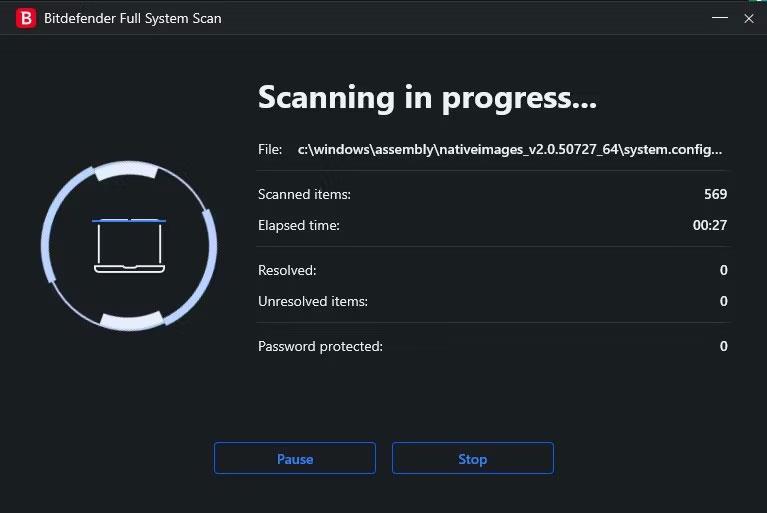

Виконайте повне сканування системи в Bitdefender

Ви особливо вразливі до RDStealer, якщо користуєтеся системою Dell, оскільки, здається, вона націлена саме на комп’ютери виробництва Dell. Зловмисне програмне забезпечення навмисно створено для маскування в таких папках, як «Program Files\Dell\CommandUpdate» , і використання командно-контрольних доменів, таких як «dell-a[.]ntp-update[. ]com».

Захист віддаленого робочого столу від RDSealer

Найголовніше, що ви можете зробити, щоб захистити себе від RDSealer, це бути обережними під час перегляду веб-сторінок. Хоча немає багато деталей щодо того, як RDStealer поширюється за межі з’єднань RDP, слід бути обережним, щоб уникнути майже будь-якого вектора інфекції.

Використовуйте багатофакторну автентифікацію

Ви можете покращити безпеку з’єднань RDP, запровадивши найкращі практики, наприклад багатофакторну автентифікацію (MFA). Вимагаючи вторинний метод автентифікації для кожного входу, ви можете запобігти багатьом типам атак RDP. Інші найкращі практики, як-от впровадження автентифікації на рівні мережі (NLA) і використання VPN , також можуть зробити вашу систему менш привабливою та вразливою до компрометації.

Шифрування та резервне копіювання даних

RDStealer ефективно викрадає дані - і на додаток до відкритого тексту, знайденого в буфері обміну та отриманого під час клавіатурного журналу, він також шукає такі файли, як бази даних паролів KeePass. Хоча викрадені дані не мають позитивного ефекту, ви можете бути впевнені, що з будь-якими викраденими даними важко впоратися, якщо ви старанно шифруєте свої файли.

Шифрування файлів є відносно простим завданням із правильними інструкціями. Він також надзвичайно ефективний для захисту файлів, оскільки хакерам доведеться пройти через складний процес, щоб розшифрувати зашифровані файли. Незважаючи на те, що файли можна розшифрувати, хакери, швидше за все, перейдуть до легших цілей, і, як наслідок, ви повністю безкомпромісні. Окрім шифрування, ви також повинні регулярно створювати резервні копії своїх даних, щоб уникнути втрати доступу пізніше.

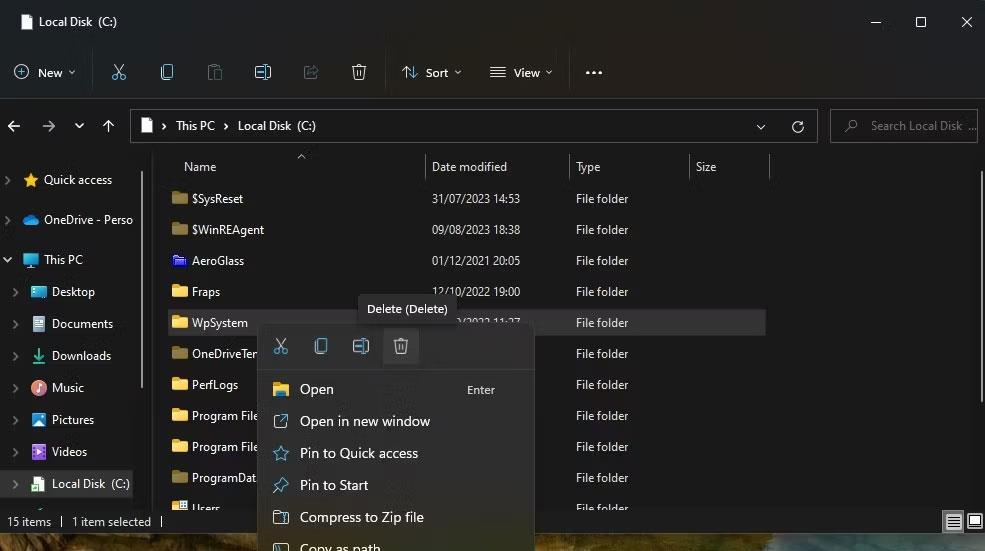

Правильно налаштуйте антивірусне програмне забезпечення

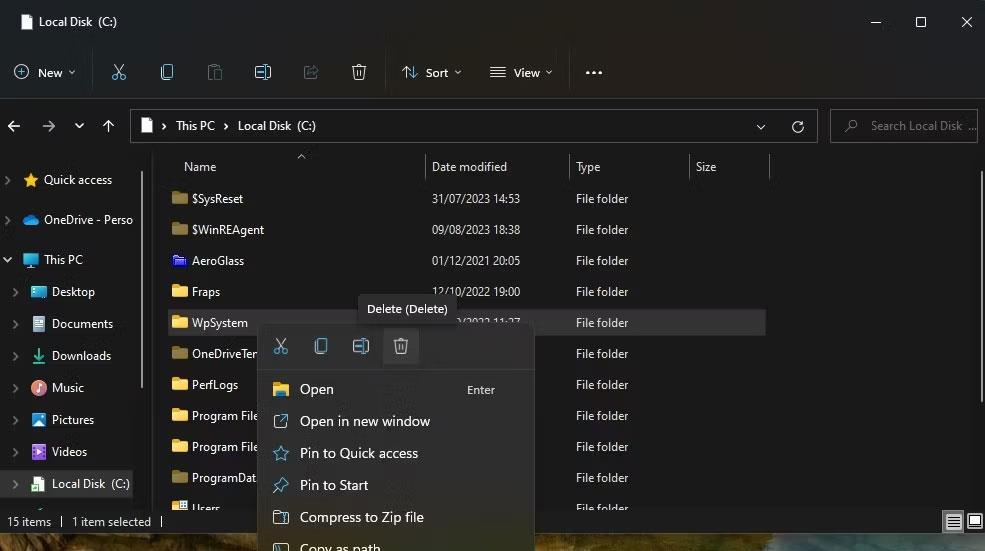

Правильне налаштування антивірусного програмного забезпечення також важливо, якщо ви хочете захистити свою систему. RDStealer використовує той факт, що багато користувачів виключають цілі папки замість спеціально запропонованих файлів, створюючи шкідливі файли в цих папках. Якщо ви хочете, щоб антивірусне програмне забезпечення знаходило та видаляло RDStealer, вам потрібно змінити виключення, щоб включити лише спеціально рекомендовані файли.

Керуйте винятками антивіруса в Bitdefender

Для довідки RDStealer створює шкідливі файли в папках (і відповідних підпапках), зокрема:

- %WinDir%\System32\

- %WinDir%\System32\wbem

- %WinDir%\security\database

- %PROGRAM_FILES%\f-secure\psb\diagnostics

- %PROGRAM_FILES_x86%\dell\commandupdate\

- %PROGRAM_FILES%\dell\md storage software\md configuration utility\

Вам слід налаштувати виключення сканування на віруси відповідно до вказівок, рекомендованих корпорацією Майкрософт. Виключайте лише певні типи файлів і папок із списку та не виключайте батьківські папки. Переконайтеся, що ваше антивірусне програмне забезпечення оновлено, і виконайте повне сканування системи.

Оновіть останні новини безпеки

Незважаючи на те, що команда розробників Bitdefender дозволила користувачам захистити свої системи від RDStealer, це не єдине зловмисне програмне забезпечення, про яке вам варто хвилюватися, і завжди існує ймовірність того, що воно буде розвиватися по-новому та здивувати. Один із найважливіших кроків, які ви можете зробити для захисту своїх систем, — бути в курсі останніх новин про нові загрози кібербезпеці.