Як виправити У вас немає дозволу на збереження в цьому місці в Windows

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Зловмисне програмне забезпечення на маршрутизаторах, мережевих пристроях та Інтернеті речей стає все більш поширеним явищем. Більшість із них заражають уразливі пристрої та належать до дуже потужних ботнетів. Маршрутизатори та пристрої Інтернету речей (IoT) завжди підключені, завжди в режимі онлайн і чекають інструкцій. І ботнети користуються цим, щоб атакувати ці пристрої.

Але не всі шкідливі програми ( зловмисне програмне забезпечення ) однакові.

VPNFilter — це руйнівне шкідливе програмне забезпечення, яке атакує маршрутизатори, пристрої IoT і навіть деякі пристрої, підключені до мережі (NAS). Як визначити, чи ваші пристрої заражені шкідливим програмним забезпеченням VPNFilter? І як його можна видалити? Давайте детальніше розглянемо VPNFilter у наступній статті.

Що таке Malware VPNFilter? Як це видалити?

VPNFilter — це складний модульний варіант зловмисного програмного забезпечення, яке в основному націлено на мережеві пристрої від ряду виробників, а також на пристрої NAS. VPNFilter спочатку було виявлено на мережевих пристроях Linksys , MikroTik, NETGEAR і TP-Link , а також на пристроях QNAP NAS, із приблизно 500 000 заражень у 54 країнах.

Команда виявлення VPNFilter, Cisco Talos, нещодавно оновила інформацію про це зловмисне програмне забезпечення, показавши, що мережеві пристрої від таких виробників, як ASUS, D-Link, Huawei, Ubiquiti, UPVEL і ZTE, наразі мають ознаки зараження VPNFilter. Однак на момент написання статті жодні мережеві пристрої Cisco не постраждали.

Це зловмисне програмне забезпечення не схоже на більшість інших зловмисних програм, орієнтованих на IoT, оскільки воно зберігається після перезавантаження системи, що ускладнює його видалення. Пристрої, які використовують свої облікові дані за замовчуванням для входу або мають уразливості нульового дня (невідомі уразливості комп’ютерного програмного забезпечення), які регулярно не оновлюються мікропрограмою, особливо вразливі. ніж.

VPNFilter — це «багатомодульний, кросплатформний», який може пошкодити та знищити пристрої. Крім того, він також може стати тривожною загрозою, збираючи дані користувачів. VPNFilter працює в кілька етапів.

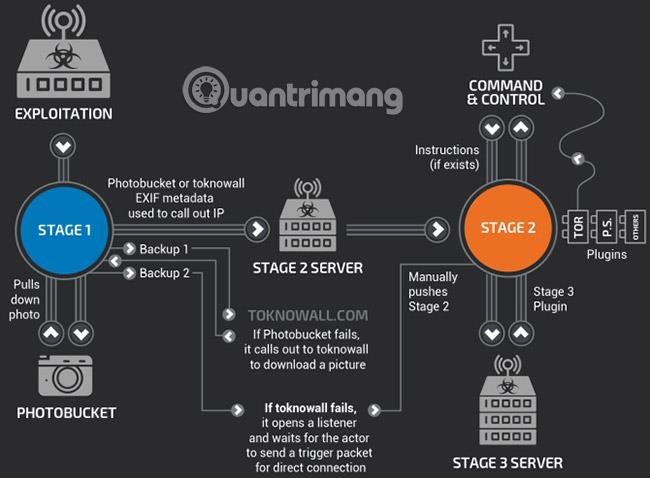

Фаза 1 : VPNFilter на першій фазі встановлює посадкову площадку на пристрої, зв’язується з сервером командування та керування (C&C), щоб завантажити додаткові модулі, і чекає на інструкції. Фаза 1 також має кілька вбудованих непередбачених ситуацій для розміщення C&C фази 2 у разі змін інфраструктури під час реалізації. Зловмисне програмне забезпечення Stage 1 VPNFilter також може пережити перезавантаження, що робить його дуже небезпечною загрозою.

Етап 2 : VPNFilter на етапі 2 не зберігається після перезавантаження, але на цьому етапі він має багато можливостей. Фаза 2 може збирати особисті дані, виконувати команди та втручатися в керування пристроєм. Крім того, на практиці існують різні версії фази 2. Деякі версії оснащені деструктивним модулем, який перезаписує розділ мікропрограми пристрою , а потім перезавантажується, щоб зробити пристрій непридатним (по суті, вимикаючи зловмисне програмне забезпечення). налаштування маршрутизатора, пристроїв IoT або NAS ).

Фаза 3 : Модулі VPNFilter у фазі 3 діють як плагіни для фази 2, розширюючи функціональні можливості VPNFilter. Модуль, який діє як сніффер пакетів , збираючи вхідний трафік на пристрої та викрадаючи облікові дані для входу. Інший тип дозволяє зловмисному програмному забезпеченню другого рівня безпечно спілкуватися за допомогою Tor . Cisco Talos також виявила модуль, який вставляв шкідливий вміст у трафік, що проходив через пристрій, тобто хакери могли далі використовувати інші підключені пристрої через маршрутизатори, пристрої IoT або NAS.

Крім того, модулі VPNFilter «дозволяють викрадення облікових даних веб-сайту та моніторинг протоколів Modbus SCADA».

Ще одна цікава (але не нещодавно відкрита) функція зловмисного програмного забезпечення VPNFilter — це використання онлайн-сервісів обміну фотографіями для пошуку IP-адреси свого C&C-сервера. Аналіз Talos виявив, що зловмисне програмне забезпечення вказує на ряд URL-адрес Photobucket. Зловмисне програмне забезпечення завантажує перше зображення в галереї URL-адрес і витягує IP-адресу сервера , приховану в метаданих зображення.

IP-адреса «витягується з 6 цілих значень для широти та довготи GPS в інформації EXIF ». Якщо це не вдасться, зловмисне програмне забезпечення 1-го етапу повернеться на свій звичайний домен (toknowall.com – докладніше про це нижче), щоб завантажити зображення та спробувати той самий процес.

Звіт про оновлення Talos показує деякі цікаві подробиці про модуль аналізу пакетів VPNFilter. Замість того, щоб заважати всьому, він має суворий набір правил, націлених на певні типи трафіку. Зокрема, трафік від промислової системи керування (SCADA), що використовує TP-Link R600 VPN, підключається до попередньо визначеного списку IP-адрес (що вказує на передові знання мереж) і бажаного трафіку, а також пакетів даних розміром 150 байт або більший.

Крейг Вільям, старший керівник технологій і глобальний менеджер Talos, сказав Ars: «VPNFilter шукає дуже конкретні речі. Вони не намагаються зібрати якомога більше трафіку. Вони лише намагаються отримати деякі дуже дрібні речі, такі як дані для входу та паролі. Ми не маємо багато інформації про це, окрім того, що ми знаємо, що це дуже цілеспрямовано та надзвичайно складно. До кого вони застосовують цей метод, ми ще з’ясовуємо».

Вважається, що VPNFilter є роботою хакерської групи, яка фінансується державою. Зараження VPNFilter спочатку було виявлено в Україні, і багато джерел вважають, що це робота підтримуваної Росією хакерської групи Fancy Bear.

Однак жодна країна чи хакерська група не взяли на себе відповідальність за це зловмисне програмне забезпечення. Враховуючи детальні та цільові правила шкідливого програмного забезпечення для SCADA та інших протоколів промислових систем, теорія про те, що програмне забезпечення підтримується національною державою, виглядає найбільш імовірною.

Однак ФБР вважає, що VPNFilter є продуктом Fancy Bear. У травні 2018 року ФБР вилучило домен ToKnowAll.com, який, імовірно, використовувався для встановлення зловмисного програмного забезпечення VPNFilter етапів 2 і 3. Вилучення цього домену, ймовірно, допомогло зупинити негайне поширення VPNFilter, але не вирішив повністю проблему. Служба безпеки України (СБУ) запобігла атаці VPNFilter на хімзавод у липні 2018 року.

VPNFilter також має схожість зі шкідливим програмним забезпеченням BlackEnergy, трояном APT , який використовується проти низки цілей в Україні. Знову ж таки, хоча точних доказів немає, атаки на українські системи в основному походять від хакерських груп, тісно пов’язаних з Росією.

Швидше за все, ваш маршрутизатор не заражений шкідливим програмним забезпеченням VPNFilter. Але все ж краще переконатися, що ваш пристрій у безпеці:

Перевірте свій маршрутизатор за посиланням: https://www.symantec.com/blogs/threat-intelligence/vpnfilter-iot-malware. Якщо вашого пристрою немає в списку, все гаразд.

Ви можете відвідати тестову сторінку Symantec VPNFilter: http://www.symantec.com/filtercheck/. Поставте прапорець у полі умов і положень, а потім натисніть кнопку Run VPNFilter Check посередині. Тест буде завершено через кілька секунд.

Якщо Symantec VPNFilter Check підтвердить, що ваш маршрутизатор заражено VPNFilter, вам потрібно виконати наведені нижче дії.

Крім того, вам потрібно виконати повне сканування системи на кожному пристрої, підключеному до зараженого маршрутизатора VPNFilter.

Найефективніший спосіб видалення зловмисного програмного забезпечення VPNFilter — використання антивірусного програмного забезпечення , а також програми для видалення зловмисного програмного забезпечення. Обидва інструменти можуть виявити цей вірус до того, як він фактично заразить ваш комп’ютер і маршрутизатор.

Антивірусне програмне забезпечення може зайняти кілька годин, щоб завершити процес, залежно від швидкості вашого комп’ютера, але воно також надає вам найкращі методи видалення шкідливих файлів.

Також варто встановити інструмент видалення зловмисного програмного забезпечення, який виявляє зловмисне програмне забезпечення, наприклад VPNFilter, і вбиває його, перш ніж воно спричинить проблеми.

Як і антивірусне програмне забезпечення, процес сканування зловмисного програмного забезпечення може тривати багато годин залежно від розміру жорсткого диска комп’ютера та його швидкості.

Як і інші віруси, вам також потрібно видалити шкідливе програмне забезпечення VPNFilter зі свого маршрутизатора. Для цього вам потрібно скинути налаштування роутера до заводських налаштувань.

Для апаратного скидання маршрутизатора потрібно скинути маршрутизатор з нуля, зокрема створити новий пароль адміністратора та налаштувати бездротову мережу для всіх пристроїв. Щоб зробити це правильно, знадобиться деякий час.

Ви завжди повинні змінювати облікові дані за замовчуванням свого маршрутизатора, а також будь-яких пристроїв IoT або NAS (виконати це завдання непросто на пристроях IoT), якщо це можливо. Крім того, хоча є докази того, що VPNFilter може обійти деякі брандмауери , правильне встановлення та налаштування брандмауера все одно допоможе уникнути багатьох інших неприємностей у вашій мережі.

Найефективніший спосіб видалення зловмисного програмного забезпечення VPNFilter — використання антивірусного програмного забезпечення

Є кілька ключових способів знизити ризик повторного зараження VPNFilter (або будь-яким іншим вірусом), включаючи конкретні поради, пов’язані безпосередньо з VPNFilter.

Оновлений маршрутизатор захищений від шкідливих програм VPNFilter, а також від інших загроз безпеці. Завжди не забувайте оновлювати його якнайшвидше.

Не використовуйте пароль за умовчанням, встановлений виробником маршрутизатора. Створюйте власні паролі, які будуть надійнішими та менш імовірними для атаки зловмисників.

Оновлюйте свої антивірусні та шкідливі програми. Регулярно випускаються нові визначення вірусів, які інформують ваш ПК про нові загрози вірусів і зловмисного програмного забезпечення, на які слід звернути увагу.

Важливо чітко знати джерело програм і додатків, які ви завантажили. На менш авторитетних сайтах є багато додаткових компонентів, які вам не потрібні, наприклад VPNFilter.

Коли під час перегляду веб-сайту з’являється банер, не натискайте його. Зазвичай найбезпечнішим способом є відвідування іншого веб-сайту, а не веб-сайт, заповнений спливаючою рекламою.

Зловмисне програмне забезпечення на маршрутизаторах стає все більш популярним. Зловмисне програмне забезпечення та вразливості Інтернету речей є скрізь, і з постійно зростаючою кількістю пристроїв у мережі ситуація лише погіршуватиметься. Маршрутизатор є центром передачі даних у вашому домі. Однак йому не приділяється стільки уваги безпеки, як іншим пристроям. Простіше кажучи, маршрутизатори не такі безпечні, як ви думаєте.

Побачити більше:

Коли Windows відображає помилку «У вас немає дозволу на збереження в цьому місці», це не дозволить вам зберегти файли в потрібні папки.

Сервер Syslog є важливою частиною арсеналу ІТ-адміністратора, особливо коли мова йде про централізоване керування журналами подій.

Помилка 524: Виник тайм-аут – це специфічний для Cloudflare код статусу HTTP, який вказує на те, що з’єднання із сервером закрито через тайм-аут.

Код помилки 0x80070570 є поширеним повідомленням про помилку на комп’ютерах, ноутбуках і планшетах під керуванням операційної системи Windows 10. Однак він також з’являється на комп’ютерах під керуванням Windows 8.1, Windows 8, Windows 7 або раніших версій.

Помилка «синій екран смерті» BSOD PAGE_FAULT_IN_NONPAGED_AREA або STOP 0x00000050 — це помилка, яка часто виникає після встановлення драйвера апаратного пристрою або після встановлення чи оновлення нового програмного забезпечення. У деяких випадках причиною помилки є пошкоджений розділ NTFS.

Внутрішня помилка відеопланувальника також є смертельною помилкою синього екрана, ця помилка часто виникає в Windows 10 і Windows 8.1. Ця стаття покаже вам кілька способів виправлення цієї помилки.

Щоб пришвидшити завантаження Windows 10 і скоротити час завантаження, нижче наведено кроки, які потрібно виконати, щоб видалити Epic із автозавантаження Windows і запобігти запуску Epic Launcher з Windows 10.

Не слід зберігати файли на робочому столі. Існують кращі способи зберігання комп’ютерних файлів і підтримки порядку на робочому столі. Наступна стаття покаже вам ефективніші місця для збереження файлів у Windows 10.

Якою б не була причина, інколи вам доведеться налаштувати яскравість екрана відповідно до різних умов освітлення та цілей. Якщо вам потрібно спостерігати за деталями зображення або дивитися фільм, вам потрібно збільшити яскравість. І навпаки, ви також можете зменшити яскравість, щоб захистити батарею ноутбука.

Ваш комп’ютер випадково прокидається та з’являється вікно з написом «Перевірка оновлень»? Зазвичай це пов'язано з програмою MoUSOCoreWorker.exe - завданням Microsoft, яке допомагає координувати установку оновлень Windows.