Topp bästa gratis och betalda Syslog Server-programvara för Windows

Syslog Server är en viktig del av en IT-administratörs arsenal, särskilt när det gäller att hantera händelseloggar på en centraliserad plats.

Problemet med anonymitet och kringgående av kontroll från myndigheters sida på Internet har varit känt under ganska lång tid. Många virtuella verktyg och nätverk är utformade för att tjäna detta syfte. Bland dem är Tor, I2P och VPN populära mjukvara och virtuella privata nätverk idag. Låt oss ta reda på detaljer om dessa 3 nätverk med Wiki.SpaceDesktop och se vilket som är säkrast!

Namnet Tor kommer från namnet på ett gratis programvaruprojekt: The Onion Router. Tor-mjukvaran dirigerar webbtrafik genom ett världsomspännande system av anslutningsrelä-"noder". Detta kallas onion routing protocol eftersom dina data måste gå igenom många lager.

Utöver lagren krypterar Tor även all nätverkstrafik, inklusive IP-adressen till nästa nod. Krypterad data passerar genom flera slumpmässigt valda reläer, med endast ett lager som innehåller IP-adressen för noden som dekrypteras under överföring.

Den slutliga relänoden avkodar hela paketet och skickar data till slutdestinationen utan att avslöja källans IP-adress.

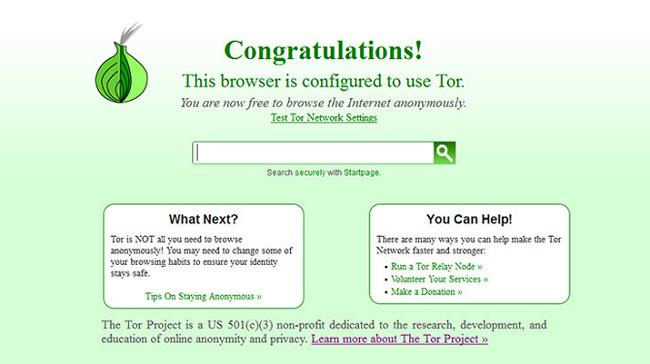

Hur man använder Tor

Att använda Tor Browser är det enda sättet att använda denna programvara. Ladda ner och installera webbläsaren som du skulle göra med annan programvara. Installationen fortsätter efter att du öppnat Tor Browser för första gången. Sedan surfar du på webben som vanligt. Det kommer att gå lite långsammare än vanligt eftersom det tar lite tid att skicka data via flera reläer.

Varför använda Tor?

Tor Browser krypterar alla dataöverföringar. Som sådan finns det många människor som använder det som brottslingar, hackare/crackers, statliga myndigheter och många andra. Faktum är att Tor startade livet som ett US Naval Research and DARPA-projekt (US Defense Advanced Projects Agency).

Tor Browser är också en av de mest direkta länkarna till den mörka webben (inte att förväxla med den djupa webben).

Skyddar Tor integritet?

Svaret är ja. Tors design skyddar integriteten från botten och upp. Om du bara använder Tor Browser för att surfa på Internet kommer du inte att varna någon eller någonstans. National Security Agencys (NSA) XKeyscore-program registrerar alla användare som besöker Tors webbplatser och laddar ner Tor Browser.

Tor krypterar endast data som skickas och tas emot i Tor-webbläsaren (eller annan webbläsare som använder Tor-programvara). Den krypterar inte nätverksaktivitet för hela ditt system.

I2P

The Invisible Internet Project (I2P - invisible Internet project) är ett routingprotokoll för vitlök (ungefär översatt som protokoll för routing av vitlök). Detta är en variant av lökdirigeringsprotokollet som används av Tor.

I2P är ett anonymt datornätverk. Garlic routing-protokoll kodar flera meddelanden tillsammans för att analysera datatrafik, samtidigt som nätverkstrafikens hastighet ökar. Varje krypterat meddelande har sina egna leveransinstruktioner, och varje avslutningspunkt fungerar som en kryptografisk bekräftelsekod.

Varje I2P-klientrouter bygger en serie inkommande och utgående "tunnel"-anslutningar - ett direkt peer-to-peer-nätverk (P2P). Den stora skillnaden mellan I2P och andra P2P-nätverk du använde är valet av varje tunnel. Längden på tunneln samt listan över routrar som deltar i tunneln kommer att bestämmas av den initierande parten.

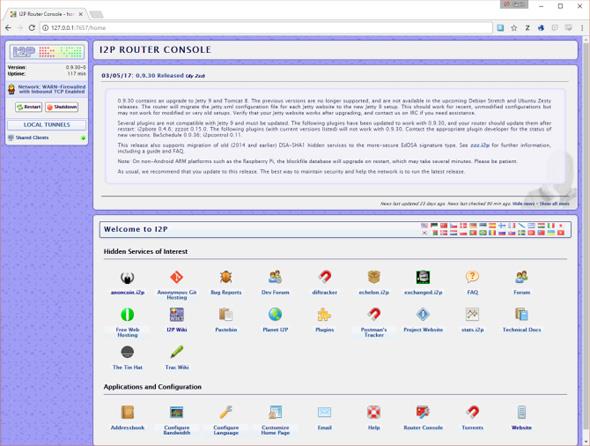

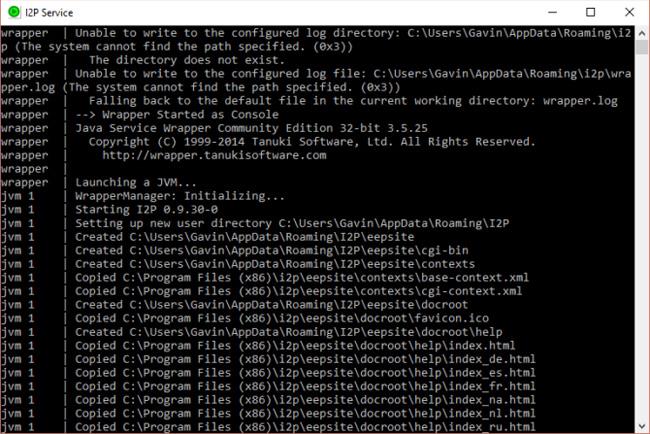

Hur man använder I2P

Det enklaste sättet att använda I2P är att ladda ner och installera det officiella installationspaketet. När du har installerat, öppna Start I2P . Detta öppnar en lokalt lagrad webbplats i Internet Explorer, I2P:s standardwebbläsare (du kan ändra den här inställningen senare). Detta är I2P Router Console, eller med andra ord, en virtuell router som används för att underhålla din I2P-anslutning. Du kan också se kommandofönstret I2P Service, men ignorera det och låt det köras i bakgrunden.

I2P Service kan ta några minuter att komma igång, särskilt under den första uppstarten. Ta dig tid att konfigurera dina bandbreddsinställningar.

I2P tillåter användare att skapa och vara värd för dolda webbplatser som kallas "eepsites". Om du vill komma åt en eepsite måste du ställa in din webbläsare för att använda en specifik I2P-proxy.

Varför använda I2P?

I2P och Tor ger båda liknande surfupplevelser. Beroende på I2P-bandbreddskonfiguration kommer den troligen att vara något snabbare än Tor Browser och köras bekvämt från din nuvarande webbläsare. I2P är fullt av dolda tjänster, de flesta snabbare än Tor-baserade applikationer. Ett stort plus för I2P om du är frustrerad över att använda Tor-nätverket.

I2P körs tillsammans med din vanliga internetanslutning och krypterar din webbläsartrafik. I2P är dock inte det bästa verktyget för anonym webbsurfning. Det begränsade antalet outproxies (där din trafik återförenas med vanlig internettrafik) gör att den är mindre anonym när den används på detta sätt.

Skyddar I2P användarnas integritet?

Naturligtvis kommer I2P att skydda användarnas integritet mycket bra, om du inte använder den för att surfa på webben regelbundet. För när du använder det regelbundet kommer I2P att ta upp betydande resurser för att isolera din webbtrafik. I2P använder en P2P-modell för att säkerställa datainsamling och statistik. Dessutom krypterar garlic routing-protokollet flera meddelanden tillsammans, vilket gör trafikanalysen mycket mer komplicerad.

I2P-tunnlarna vi nämnde ovan är enkelriktade: data flödar bara i en riktning, en tunnel in och en tunnel ut. Detta ger stor anonymitet för alla kamrater. I2P krypterar endast data som skickas och tas emot via en konfigurerad webbläsare. Den krypterar inte nätverksaktivitet för hela systemet.

VPN

Slutligen vill jag nämna Virtual Private Network (VPN). VPN-nätverk fungerar helt annorlunda än Tor och I2P. Istället för att enbart fokusera på att kryptera webbläsartrafik, krypterar VPN all inkommande och utgående nätverkstrafik. Följaktligen är det för användare som vill komma åt det regelbundet, eftersom det enkelt kan skydda deras data.

Hur fungerar VPN?

Normalt när du skickar en förfrågan (till exempel genom att klicka på en länk i en webbläsare eller aktivera Skype för ett videosamtal), skickas din förfrågan till den angivna datalagringsservern och den återkopplas till dig. Dataanslutningar är ofta inte säkra, alla med tillräcklig datorkunskap kan komma åt dem (särskilt om man använder HTTP-standarden snarare än HTTPS ).

En VPN ansluter till en förutbestämd server (eller servrar) och skapar en direkt anslutning som kallas en "tunnel" (även om VPN används ofta, ses denna term inte ofta). Den direkta anslutningen mellan systemet och VPN-servern kommer att krypteras, liksom all din data.

VPN nås via en klient som du installerar på din dator. De flesta VPN använder kryptering med offentlig nyckel. När du öppnar VPN-klienten och loggar in med dina referenser, utbyter den en offentlig nyckel, bekräftar anslutningen och skyddar din nätverkstrafik.

Varför ska du använda VPN?

VPN:er krypterar din nätverkstrafik. Allt relaterat till Internetanslutningen på ditt system kommer att vara säkert. VPN blir allt mer populärt, det är särskilt användbart i:

I likhet med Tor och I2P kommer en VPN också att skydda din integritet. Det finns dock många gratis VPN-tjänsteleverantörer men de skyddar inte så noggrant som du tror.

Men en VPN är fortfarande en bra webbläsare som enkelt återfår integritet utan att ändra från din webbläsare eller dina vanliga surfvanor och Internetanvändning.

Jämför Tor, I2P och VPN

Om du vill surfa på webben i privat läge, gå till den mörka webben, välj Tor.

Om du vill komma åt dolda tjänster och dolda meddelandeverktyg inom ett distribuerat nätverk av peers, välj I2P.

Slutligen, om du vill kryptera all inkommande och utgående nätverkstrafik, välj sedan ett VPN.

VPN:er bidrar för närvarande till en betydande del av säkerhetstekniken, så alla bör överväga och lära sig noggrant.

Föredrar du att använda Tor, I2P eller VPN? Hur skyddar du dina onlineaktiviteter? Låt oss veta din åsikt genom att kommentera nedan!

Se mer:

Syslog Server är en viktig del av en IT-administratörs arsenal, särskilt när det gäller att hantera händelseloggar på en centraliserad plats.

Fel 524: En timeout inträffade är en Cloudflare-specifik HTTP-statuskod som indikerar att anslutningen till servern stängdes på grund av en timeout.

Felkod 0x80070570 är ett vanligt felmeddelande på datorer, bärbara datorer och surfplattor som kör operativsystemet Windows 10. Det visas dock även på datorer som kör Windows 8.1, Windows 8, Windows 7 eller tidigare.

Blue screen of death-fel BSOD PAGE_FAULT_IN_NONPAGED_AREA eller STOP 0x00000050 är ett fel som ofta uppstår efter installation av en hårdvarudrivrutin, eller efter installation eller uppdatering av en ny programvara och i vissa fall är orsaken att felet beror på en korrupt NTFS-partition.

Video Scheduler Internal Error är också ett dödligt blåskärmsfel, det här felet uppstår ofta på Windows 10 och Windows 8.1. Den här artikeln visar dig några sätt att åtgärda det här felet.

För att få Windows 10 att starta snabbare och minska starttiden, nedan är stegen du måste följa för att ta bort Epic från Windows Startup och förhindra Epic Launcher från att starta med Windows 10.

Du bör inte spara filer på skrivbordet. Det finns bättre sätt att lagra datorfiler och hålla ordning på skrivbordet. Följande artikel kommer att visa dig mer effektiva platser att spara filer på Windows 10.

Oavsett orsaken, ibland måste du justera skärmens ljusstyrka för att passa olika ljusförhållanden och syften. Om du behöver observera detaljerna i en bild eller titta på en film måste du öka ljusstyrkan. Omvänt kanske du också vill sänka ljusstyrkan för att skydda din bärbara dators batteri.

Vaknar din dator slumpmässigt och poppar upp ett fönster som säger "Söker efter uppdateringar"? Vanligtvis beror detta på programmet MoUSOCoreWorker.exe - en Microsoft-uppgift som hjälper till att koordinera installationen av Windows-uppdateringar.

Den här artikeln förklarar hur man använder PuTTY-terminalfönstret i Windows, hur man konfigurerar PuTTY, hur man skapar och sparar konfigurationer och vilka konfigurationsalternativ som ska ändras.