Skadlig programvara på routrar, nätverksenheter och Internet of Things blir allt vanligare. De flesta av dem infekterar sårbara enheter och tillhör mycket kraftfulla botnät. Routrar och Internet of Things (IoT)-enheter är alltid drivna, alltid online och väntar på instruktioner. Och botnät utnyttjar det för att attackera dessa enheter.

Men inte all skadlig programvara ( malware ) är densamma.

VPNFilter är en destruktiv skadlig programvara som attackerar routrar, IoT-enheter och till och med vissa nätverksanslutna lagringsenheter (NAS). Hur upptäcker du om dina enheter är infekterade med VPNFilter malware? Och hur kan du ta bort det? Låt oss ta en närmare titt på VPNFilter genom följande artikel.

Vad är Malware VPNFilter? Hur tar man bort det?

Vad är VPNFilter?

VPNFilter är en sofistikerad modulär malware-variant som främst riktar sig till nätverksenheter från en rad tillverkare, såväl som NAS-enheter. VPNFilter hittades ursprungligen på Linksys , MikroTik, NETGEAR och TP-Link nätverksenheter , såväl som QNAP NAS-enheter, med cirka 500 000 infektioner i 54 länder.

VPNFilter-upptäcktsteamet, Cisco Talos, uppdaterade nyligen detaljer relaterade till denna skadliga programvara, vilket visar att nätverksenheter från tillverkare som ASUS, D-Link, Huawei, Ubiquiti, UPVEL och ZTE för närvarande visar tecken på att vara infekterade med VPNFilter. Men i skrivande stund var inga Cisco-nätverksenheter påverkade.

Denna skadliga programvara är till skillnad från de flesta andra IoT-fokuserade skadliga program eftersom den kvarstår efter att systemet har startat om, vilket gör det svårare att ta bort. Enheter som använder sina standardinloggningsuppgifter eller med nolldagarssårbarheter (okända sårbarheter för datorprogram) som inte uppdateras regelbundet med firmware är särskilt sårbara.

Vad kan VPNFilter göra?

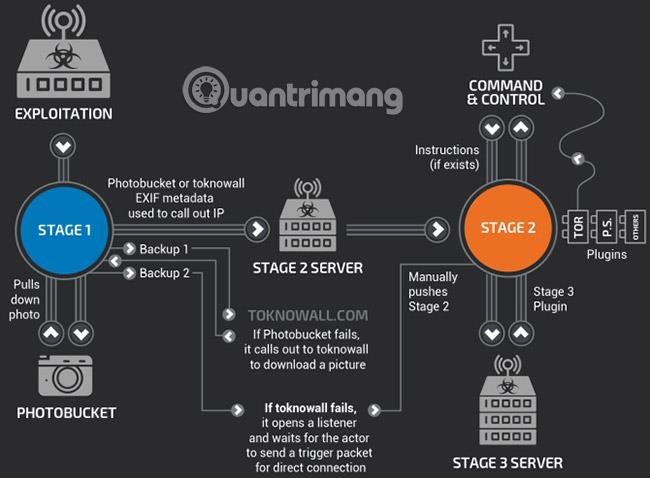

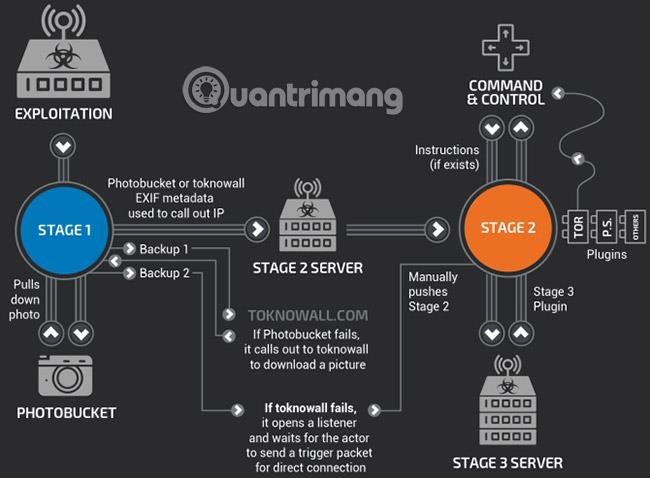

VPNFilter är en "multi-modul, cross-platform" som kan skada och förstöra enheter. Dessutom kan det också bli ett oroande hot, att samla in användardata. VPNFilter fungerar i flera steg.

Fas 1 : VPNFilter i fas 1 etablerar en landningsplats på enheten, kontaktar kommando- och kontrollservern (C&C) för att ladda ner ytterligare moduler och väntar på instruktioner. Fas 1 har också flera inbyggda beredskap för att positionera fas 2 C&C, i händelse av infrastrukturförändringar under implementeringen. Steg 1 VPNFilter skadlig programvara kan också överleva omstarter, vilket gör det till ett mycket farligt hot.

Steg 2 : VPNFilter i steg 2 kvarstår inte efter en omstart, men det har många möjligheter i detta skede. Fas 2 kan samla in personlig data, utföra kommandon och störa enhetshantering. Dessutom finns det olika versioner av fas 2 i praktiken. Vissa versioner är utrustade med en destruktiv modul som skriver över en partition av enhetens fasta programvara och sedan startar om för att göra enheten oanvändbar (i huvudsak inaktiverar skadlig programvara). konfigurera router , IoT eller NAS -enheter ).

Fas 3 : VPNFilter-moduler i fas 3 fungerar som plugins för fas 2, vilket utökar funktionaliteten hos VPNFilter. En modul som fungerar som en paketsniffare , samlar in inkommande trafik på enheten och stjäl inloggningsuppgifter. En annan typ tillåter skadlig programvara i steg 2 att kommunicera säkert med Tor . Cisco Talos hittade också en modul som injicerade skadligt innehåll i trafik som passerade genom enheten, vilket innebär att hackare ytterligare kunde utnyttja andra anslutna enheter via routrar, IoT eller NAS-enheter.

Dessutom möjliggör VPNFilter-modulerna "stöld av webbplatsreferenser och övervakning av Modbus SCADA-protokoll."

Extrahera serverns IP-adress

En annan intressant (men inte nyupptäckt) funktion hos VPNFilter malware är dess användning av online fotodelningstjänster för att hitta IP-adressen för sin C&C-server. Talos-analys upptäckte att skadlig programvara pekar på en serie Photobucket-webbadresser. Skadlig programvara laddar ner den första bilden i URL-referensgalleriet och extraherar serverns IP-adress som är gömd i bildens metadata.

IP-adressen "extraheras från de 6 heltalsvärdena för GPS-latitud och longitud i EXIF- informationen ." Om det misslyckas kommer skadlig programvara i steg 1 att återvända till sin vanliga domän (toknowall.com - mer om det nedan) för att ladda ner bilden och försöka samma process.

Packet sniffing är riktat

Talos uppdateringsrapport visar några intressanta detaljer om VPNFilter-paketsniffningsmodulen. Istället för att störa allt har den en strikt uppsättning regler som riktar sig till specifika typer av trafik. Närmare bestämt ansluter trafik från ett industriellt kontrollsystem (SCADA), som använder TP-Link R600 VPN, till en fördefinierad lista med IP-adresser (som indikerar avancerad kunskap om nätverk) och önskad trafik), såväl som datapaket på 150 byte eller större.

Craig William, senior teknikledare och global räckviddschef på Talos, sa till Ars: "VPNFilter letar efter mycket specifika saker. De försöker inte samla in så mycket trafik som möjligt. De försöker bara få några mycket små saker som inloggningsinformation och lösenord. Vi har inte mycket information om det, förutom att veta att det är väldigt riktat och extremt sofistikerat. Vi försöker fortfarande ta reda på vem de tillämpar den här metoden på."

Var kommer VPNFilter ifrån?

VPNFilter tros vara ett verk av en statligt sponsrad hackergrupp. VPNFilter-infektionen upptäcktes ursprungligen i Ukraina, och många källor tror att det är den ryskstödda hackargruppen Fancy Bears verk.

Dock har inget land eller hackergrupp tagit på sig ansvaret för denna skadliga programvara. Med tanke på skadlig programvaras detaljerade och riktade regler för SCADA och andra industriella systemprotokoll verkar teorin att programvaran stöds av en nationalstat mest trolig.

FBI tror dock att VPNFilter är en produkt från Fancy Bear. I maj 2018 beslagtog FBI en domän - ToKnowAll.com - som tros ha använts för att installera och styra skadlig programvara VPNFilter steg 2 och steg 3. Beslagtagandet av denna domän var sannolikt. Det bidrog verkligen till att stoppa den omedelbara spridningen av VPNFilter, men det löste inte problemet helt. Ukrainas säkerhetstjänst (SBU) förhindrade en VPNFilter-attack på en kemisk bearbetningsanläggning i juli 2018.

VPNFilter har också likheter med BlackEnergy malware, en APT -trojan som används mot en rad mål i Ukraina. Återigen, även om det inte finns några exakta bevis, kommer attacker mot ukrainska system främst från hackergrupper med nära band till Ryssland.

Hur vet du om din enhet är infekterad med VPNFilter?

Chansen är stor att din router inte är infekterad med VPNFilter malware. Men det är fortfarande bättre att se till att din enhet är säker:

Kontrollera din router med länken: https://www.symantec.com/blogs/threat-intelligence/vpnfilter-iot-malware. Om din enhet inte finns med på listan är allt bra.

Du kan besöka Symantecs VPNFilter-testsida: http://www.symantec.com/filtercheck/. Markera rutan för villkor och villkor och tryck sedan på knappen Kör VPNFilter Check i mitten. Testet kommer att slutföras inom några sekunder.

Om du är infekterad med VPNFilter, vad ska du göra?

Om Symantec VPNFilter Check bekräftar att din router är infekterad med VPNFilter måste du vidta följande åtgärder.

- Återställ din router och kör sedan VPNFilter Check igen.

- Återställ din router till fabriksinställningarna.

- Ladda ner den senaste firmwaren för routern och slutför en "ren" firmwareinstallation, helst utan att routern gör en onlineanslutning under processen.

Dessutom måste du göra en fullständig systemsökning på varje enhet som är ansluten till den VPNFilter-infekterade routern.

Det mest effektiva sättet att ta bort skadlig programvara VPNFilter är att använda antivirusprogram samt en applikation för borttagning av skadlig programvara. Båda verktygen kan upptäcka detta virus innan det faktiskt infekterar din dator och router.

Antivirusprogram kan ta flera timmar att slutföra processen, beroende på din dators hastighet, men det ger dig också de bästa metoderna för att ta bort skadliga filer.

Det är också värt att installera ett verktyg för borttagning av skadlig programvara, som upptäcker skadlig programvara som VPNFilter och dödar den innan den orsakar några problem.

Precis som antivirusprogram, kan skanningsprocessen för skadlig programvara ta många timmar beroende på storleken på din dators hårddisk, såväl som dess hastighet.

Precis som andra virus måste du också ta bort VPNFilter malware från din router. För att göra detta måste du återställa routern till dess fabriksinställningar.

Hård återställningsrouter kräver att du återställer routern från början, inklusive att skapa ett nytt administratörslösenord och konfigurera ett trådlöst nätverk för alla enheter. Det kommer att ta lite tid att göra det korrekt.

Du bör alltid ändra standardinloggningsuppgifterna för din router, såväl som alla IoT- eller NAS-enheter (det är inte lätt att utföra denna uppgift på IoT-enheter), om möjligt. Dessutom, även om det finns bevis för att VPNFilter kan kringgå vissa brandväggar , kommer korrekt installation och konfigurering av en brandvägg fortfarande att hjälpa till att hålla många andra elaka borta från ditt nätverk.

Det mest effektiva sättet att ta bort VPNFilter skadlig programvara är att använda antivirusprogram

Hur undviker man återinfektion med VPNFilter malware?

Det finns några viktiga sätt du kan minska risken för att bli återinfekterad med VPNFilter (eller något annat virus), inklusive specifika tips relaterade direkt till VPNFilter.

Den uppdaterade routern är skyddad från VPNFilter skadlig programvara såväl som andra säkerhetshot. Kom alltid ihåg att uppdatera den så snart som möjligt.

Byt routerlösenord

Använd inte standardlösenordet som ställts in av routertillverkaren. Skapa dina egna lösenord som är starkare och mindre benägna att attackeras av illvilliga aktörer.

Uppdatera antivirusprogram

Håll dina antivirus- och anti-malware-program uppdaterade. Nya virusdefinitioner släpps regelbundet, och dessa håller din dator informerad om nya virus- och skadliga hot att leta efter.

Håll utkik efter nya program!

Det är viktigt att tydligt känna till källan till de program och applikationer du har laddat ner. Mindre välrenommerade sajter har många tillägg som du inte behöver, som VPNFilter.

Klicka inte på popup-annonser!

När en banner visas när du surfar på en webbplats, klicka inte på den. Vanligtvis är det säkraste sättet att besöka en annan webbplats och inte på en webbplats fylld med popup-annonser.

Skadlig programvara på routrar blir allt populärare. Skadlig programvara och IoT-sårbarheter finns överallt, och med det ständigt ökande antalet enheter online kommer situationen bara att bli värre. Routern är kontaktpunkten för data i ditt hem. Den får dock inte lika mycket säkerhetsuppmärksamhet som andra enheter. Enkelt uttryckt är routrar inte så säkra som du tror.

Se mer: