7 sätt att fixa felet att Windows-uppdateringar inte fungerar

Uppdateringar är en viktig del av alla Windows-datorer. Så om något går fel med uppdateringarna är det bäst att lösa dem så snart som möjligt.

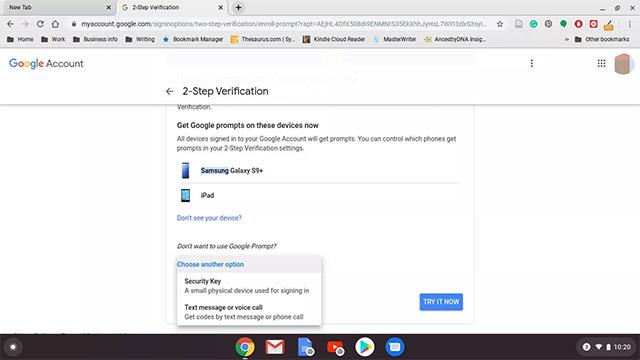

Det finns en onlinesäkerhetsfråga som dyker upp ofta angående användning av Tor Browser och Tor Network med ett VPN (virtuellt privat nätverk) . Båda verktygen skyddar integriteten men på olika sätt. Användare är förståeligt nog oroade över kombinationen av säkerhets- och integritetsattribut för varje verktyg.

Så, kan du använda Tor och en VPN samtidigt?

Är Tor och VPN samma sak?

Det första att tänka på är skillnaden mellan Tor och en VPN. Specifikt är Tor och VPN inte samma sak.

Tor och VPN är inte samma sak

Ska du använda ett VPN med webbläsaren Tor?

Nu har du lärt dig vad Tor och VPN är. Du kan börja se hur lika de är varandra. Tor krypterar trafik inuti Tor-webbläsaren. VPN:er krypterar din nätverksanslutning och fångar allt annat.

Frågan är om du ska använda en VPN med Tor Browser?

Tors officiella dokumentation säger att du inte behöver använda ett VPN med Tor för ökad integritet. Tor Network-konfiguration är också mycket säker. Även om hotet om skadliga utgångs- och ingångsnoder finns, orsakar de inga problem för dig.

Det är vad som står i den officiella dokumentationen. Att använda ett VPN med Tor har dock vissa effekter på din anslutning.

Tor över VPN

Tor över VPN

Om du ansluter till VPN-leverantören innan du ansluter till Tor-nätverket, kommer ingångsnoden att få IP-adressen för VPN-tjänsten som ursprunget för data, istället för din faktiska IP-adress. Internetleverantören kommer inte att se att du ansluter till Tor, vilket kan skydda din integritet eller till och med ge dig tillgång till tjänsten i vissa länder.

Denna metod kallas Tor Over VPN. Det finns några varningar om VPN-leverantörer. Om du litar på att VPN-leverantören är helt utan loggar och befinner dig inom en säker jurisdiktion kan du använda den här metoden. Annars överför du helt enkelt förtroende från internetleverantören till VPN-leverantören. Om din VPN-leverantör loggar data bör du använda Tor utan VPN.

Tor Over VPN ger också säkerhet mot skadliga ingångsnoder, vilket är ett annat plus.

Om du funderar på att använda Tor Over VPN, överväg att prenumerera på ExpressVPN. ExpressVPN har alltid varit en av de bästa VPN-leverantörerna .

VPN över Tor

VPN över Tor

Over Tor VPN-metoden är lite annorlunda. Med den här metoden öppnar du först Tor Browser och ansluter till Tor-nätverket. Du ansluter sedan till din VPN-leverantör via Tor-nätverket (aktivera inte bara desktop-VPN).

Den största fördelen med Over Tor VPN-metoden är tillgång till vissa webbplatser som inte tillåter anslutningar från kända Tor-utgångsnoder. VPN Over Tor hjälper också till att skydda dig mot skadliga utgångsnoder, vilket är ett annat plus.

VPN Over Tor-metoden anses vara svårare att använda eftersom du måste konfigurera VPN för att använda den genom Tor. Det kan ge bättre anonymitet, skydda trafiken när den passerar genom utgångsnoden och tillbaka till VPN-leverantörens servrar, men det gör också Tor svårare att använda.

Vissa användare föreslår att VPN Over Tor-metoden inte ökar säkerheten eller integriteten tillräckligt för att motivera användningen, särskilt med tanke på den tid som krävs för att konfigurera VPN för användning med Tor. Dessutom, om något går fel, kan din data exponeras.

Tor brygga

Tor-projektet rekommenderar att man använder brorelä (bro förkortat) för att öka sekretessen för ingångsnoden. Tor-bron är en ingångsnod som inte är listad. Om du misstänker att din internetleverantör eller någon annan övervakar anslutningar till Tor-nätverket genom vanliga ingångsnoder, kan du använda ett bryggrelä för att ansluta till reläet obevakat och säkert komma in i Tor-nätverket.

Det finns en lista över standard Tor-bryggor som alla kan använda. Men eftersom dessa broar är allmänt tillgängliga kommer de flesta av dem sannolikt att övervakas.

Sluta

Du kan använda ett VPN med Tor säkert med Tor Over VPN-metoden. Men för de flesta människor är detta extra lager av integritetsskydd överdrivet.

Som med alla VPN-säkerhets- och sekretessproblem är det viktigt att du använder ett VPN som är pålitligt och som har en policy utan loggar.

Uppdateringar är en viktig del av alla Windows-datorer. Så om något går fel med uppdateringarna är det bäst att lösa dem så snart som möjligt.

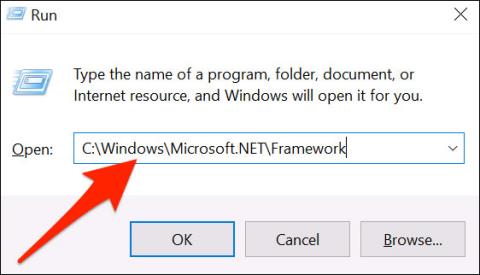

Microsoft .NET Framework är en viktig funktion i moderna Windows-operativsystem. Nedan finns sex sätt att kontrollera versionen av .NET Framework installerad på Windows.

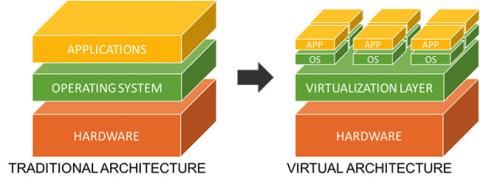

För många verkar emulering och virtualisering liknande, men det finns faktiskt vissa skillnader mellan dessa två koncept. När en enhet emuleras ersätter en mjukvarubaserad struktur en hårdvarukomponent. Det är möjligt att köra en komplett virtuell maskin på en emulerad server.

Man kan säga att en mailserver är ett digitalt postkontor. Det är en maskin eller applikation som ansvarar för att bearbeta meddelanden. Med andra ord är en e-postserver, även känd som en e-postserver, ansvarig för att ta emot och skicka e-postmeddelanden – det är dess funktion.

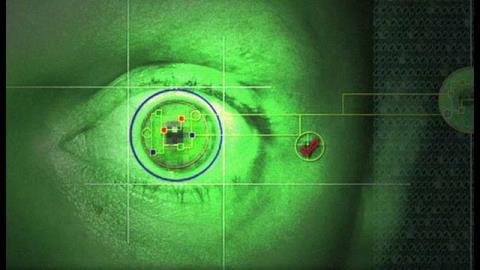

Windows Hello är en bekväm och användbar ny funktion integrerad av Microsoft i Windows 10 med förmågan att känna igen användarnas ansikten, stödja säkerhet samt stödja snabbare inloggning när du använder operativsystemet.

Ibland när du öppnar Aktivitetshanteraren på en Windows-dator, om du är uppmärksam, kommer du att se ett program som heter igfxpers.exe körs.

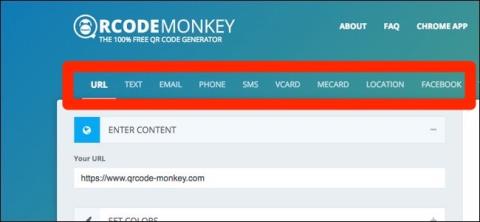

Säkert är QR-koder för populära med många effekter som att tillåta Wi-Fi-åtkomst utan lösenord, söka efter applikationer etc. Om du inte vill ladda ner en applikation för att skapa QR-koder på din telefon kan du Du kan göra detta på din dator som använder en webbsida. Det finns många applikationer som skapar QR-koder, men här kommer vi att använda QRCode Monkey.

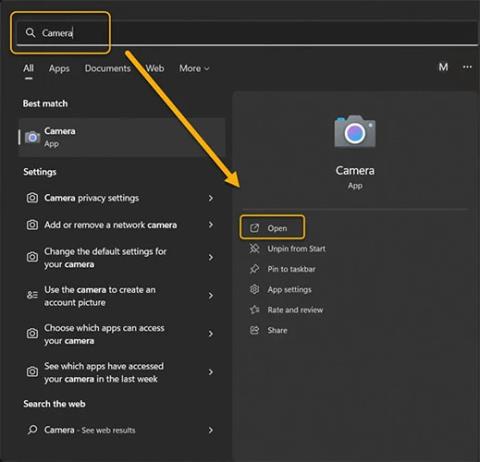

Frågan är hur man avkodar en QR-kodsymbol? Mycket enkelt, idag kommer Wiki.SpaceDesktop att presentera några sätt att läsa QR-koder på din dator.

Om du råkar inte använda Internet på en viss enhet, till exempel en surfplatta eller bärbar dator, behöver du fortfarande antivirusprogramvara eller är detta slöseri med pengar?

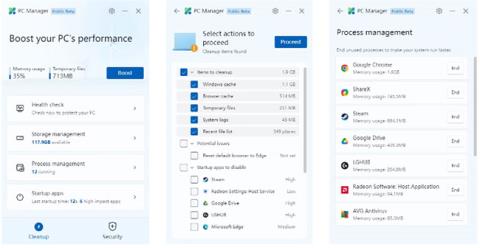

Microsofts nya PC Manager-app samlar många av dessa underhålls- och prestandaverktyg på ett ställe. Det gör det mycket lättare att hålla din Windows-dator igång smidigt.