Pri tomto type útoku selektívneho preposielania škodlivé uzly odmietnu požiadavky na uľahčenie určitých informačných paketov a zabezpečia, aby sa už ďalej neposielali. Útočník môže selektívne alebo náhodne zahodiť pakety a pokúsiť sa zvýšiť mieru straty paketov v sieti.

2 spôsoby, ako zaútočiť na selektívne preposielanie

Dva spôsoby, akými môžu zlí ľudia napadnúť siete, sú:

Autentifikácia autorizovaných senzorových uzlov môže byť ohrozená alebo zlí aktéri môžu ukradnúť niektoré kľúče alebo informácie z uzlov a zaútočiť na celú sieť. Odhaliť takýto útok je veľmi ťažké.

Vykonané zaseknutím smerovacej cesty medzi legitímnymi uzlami.

Útok selektívneho preposielania

Typy útokov selektívneho preposielania

Existuje mnoho typov útokov selektívneho preposielania:

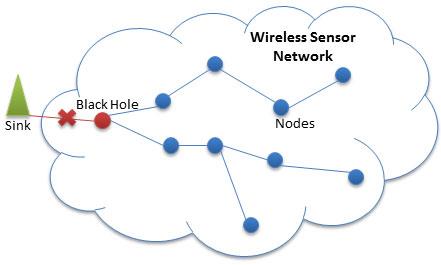

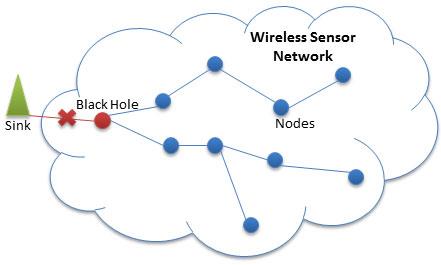

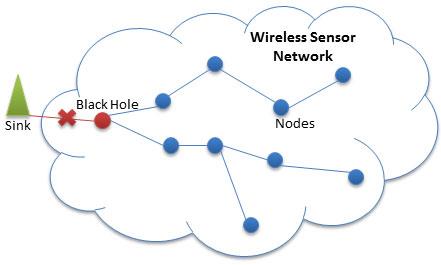

- Škodlivý uzol zakazuje tok informácií z autorizovaných uzlov do základňovej stanice, čo vedie k DoS útoku , ktorý možno premeniť na útok Black Hole napadnutím celej siete a obmedzením Regulovať tok informácií z každého uzla do umývadlo (uzol zodpovedný za interakciu s uzlami senzorov).

- Neoprávnené uzly ignorujú informačné relé a náhodne ich zahodia. Namiesto toho neautorizované uzly posielajú svoje vlastné informačné pakety do iných uzlov. Jeden takýto typ útoku sa nazýva Neglect and Greed .

- Ďalšou formou tohto útoku je, keď neoprávnené uzly oneskorujú správy, ktoré cez ne prechádzajú, aby skreslili smerovacie dáta medzi uzlami.

- Posledným typom je útok Blind Letter . Keď je paket preposielaný z legitímneho uzla do škodlivého uzla, zaisťuje legitímnemu uzlu, že informácie budú preposlané ďalšiemu uzlu a prípadne zahodí paket bez detekcie. Táto forma môže útočiť na rôzne multi-hop smerovacie protokoly, ako je geografické smerovanie, TinyOS beaconing atď.

Zistiť a zabrániť útokom selektívneho preposielania

Detekcia a prevencia sú klasifikované na základe plánov vykonávania alebo na základe plánov obrany:

I. Na základe charakteru implementačného plánu je rozdelený na 2 malé časti: Centralizovanú a distribuovanú.

V centralizovaných schémach je za detekciu a prevenciu tohto útoku zodpovedná hlava alebo umývadlo uzlov senzora. V distribuovaných schémach je za zabránenie takémuto útoku zodpovedná základňová stanica aj hlava klastra.

II. Na základe obranného plánu sú rozdelené do dvoch častí: Detekcia a prevencia

Preventívne schémy nie sú schopné odhaliť útoky alebo chybné uzly, namiesto toho chybné uzly ignorujú a odstránia ich zo siete. Typ detekcie je dostatočne schopný odhaliť útoky alebo zlyhané uzly alebo dokonca oboje.

Ako sa brániť proti útokom selektívneho preposielania

Na boj proti takýmto útokom existujú rôzne schémy:

- Bezpečnostná schéma deteguje útok a zvyšuje úroveň výstrahy pomocou viacskokového potvrdenia z rôznych senzorových uzlov v sieti. V tejto schéme môžu zdrojové uzly aj základňové stanice odhaliť útok a urobiť príslušné rozhodnutia, aj keď je jeden z nich ohrozený.

Toto sa riadi distribuovaným prístupom a dokáže zistiť, či sa nejaký škodlivý uzol pokúsi zahodiť paket, namiesto toho, aby ho preposielal ďalšiemu uzlu. Presnosť tejto metódy je údajne až 95% pri zisťovaní útokov selektívneho preposielania.

- Systém detekcie prienikov (IDS) dokáže odhaliť akékoľvek zraniteľnosti zneužité útočníkmi a upozorniť sieť na súvisiace škodlivé uzly. Systémy IDS sú navrhnuté na základe detekčných schopností na základe technických špecifikácií.

Táto technika využíva prístup Watchdog, v ktorom môžu susedné uzly monitorovať aktivity uzla a zistiť, či skutočne posiela pakety do iných uzlov. Ak ignoruje skutočný paket, počítadlo sa zvýši a keď táto hodnota dosiahne určitú hranicu, vygeneruje sa výstraha. Ak viacero strážnych uzlov vygeneruje poplach, základňová stanica bude upozornená a napadnutý uzol bude odstránený.

- Schéma distribuovanej prevencie, ktorá používa multi-hop potvrdenie na obranu proti útokom selektívneho preposielania. V tejto schéme sa predpokladá, že všetky uzly senzorov poznajú svoju polohu a že je známy alebo odhadnutý počet zlyhaných uzlov a úroveň výkonu siete.

Všetky prenosy údajov sú odvodené nedeterministickou logikou, ktorá berie do úvahy obmedzenia výkonu a prítomnosť chybných uzlov. V prípadoch, keď viaccestný smerovací protokol nemôže poskytnúť autentifikačné informácie, použije sa metóda obmedzenia šírenia.

- Ďalší plán používa topológiu hexagonálnej siete. Na nájdenie najlepšej prenosovej cesty paketov sa používajú smerovacie algoritmy. Uzly v blízkosti smerovacej cesty skúmajú prenosy susedných uzlov, určujú polohu útočníka a opätovne posielajú tieto zahodené pakety tam, kde sa predpokladá, že sú dosiahnuteľné.

Táto metóda jasne demonštruje útok selektívneho preposielania, ktorý zase varuje susedné uzly o polohe útočníka a obchádza útočníkov uzol pri preposielaní iných správ. Táto metóda zaisťuje autentické doručovanie údajov a zároveň spotrebuje menej energie a priestoru.