Tento článok zhrnie najnovšie informácie o opravách Patch Tuesday od spoločnosti Microsoft . Pozývame vás, aby ste nás sledovali.

Oprava v utorok január 2023

V utorok, 10. januára 2023, Microsoft vydal januárový opravný utorok 2023, ktorý opravuje aktívne využívanú zero-day zraniteľnosť a celkovo 98 ďalších zraniteľností v operačnom systéme Windows.

Toto je prvý opravný utorok v roku 2023 a opravuje neuveriteľných 98 zraniteľností, z ktorých 11 je hodnotených ako „kritické“.

Spoločnosť Microsoft zvyčajne hodnotí zraniteľnosť ako „kritickú“, keď umožňuje hackerom na diaľku spúšťať kód, obísť bezpečnostné funkcie alebo eskalovať privilégiá.

Počet zraniteľností podľa jednotlivých typov je uvedený nižšie:

- 39 eskalácie privilégií

- 4 chyby zabezpečenia obídenia

- 33 chýb zabezpečenia vzdialeného spúšťania kódu

- 10 zraniteľných miest pri zverejňovaní informácií

- 10 Zraniteľnosť odmietnutia služby

- 2 chyby zabezpečenia týkajúce sa spoofingu

Tento mesiac opravný utorok opravuje aktívne využívanú zero-day zraniteľnosť a tiež opravuje ďalšiu verejne zverejnenú zero-day zraniteľnosť.

Microsoft považuje zraniteľnosť za zero-day, ak bola verejne zverejnená alebo je zneužívaná bez oficiálnej opravy.

V súčasnosti využívaná chyba zabezpečenia zero-day, ktorá bola opravená, je:

- CVE-2023-21674 - Zvýšenie zraniteľnosti privilégií Windows Advanced Local Procedure Call (ALPC) objavili výskumníci Avastu Jan Vojtěšek, Milánek a Przemek Gmerek. Microsoft tvrdí, že ide o únikovú zraniteľnosť Sandboxu, ktorá môže viesť k útokom eskalácie privilégií. „Hacker, ktorý úspešne zneužije túto zraniteľnosť, by mohol získať privilégiá na úrovni systému,“ uviedol Microsoft. V súčasnosti nie je jasné, ako hackeri využijú túto zraniteľnosť pri útokoch.

Microsoft tiež uviedol, že zraniteľnosť CVE-2023-21549 – Windows SMB Witness Service Elevation of Privilege Vulnerability , objavená odborníkmi z Akamai, bola zverejnená.

Bezpečnostný výskumník Akamai Stiv Kupchik však povedal, že postupovali podľa bežných postupov zverejňovania, takže zraniteľnosť by nemala byť klasifikovaná ako zverejnená.

Oprava v utorok december 2022

V aktualizácii Patch Tuesday z decembra 2022 spoločnosť Microsoft vydala opravy pre dve kritické zraniteľnosti zero-day, vrátane jednej, ktorá sa zneužíva, a celkovo 49 ďalších zraniteľností.

Šesť zo 49 novo opravených zraniteľností je klasifikovaných ako „kritických“, pretože umožňujú vzdialené spustenie kódu, jeden z najnebezpečnejších typov zraniteľností.

Počet zraniteľností podľa jednotlivých typov je uvedený nižšie:

- 19 eskalácie privilégií

- 2 bezpečnostné chyby

- 23 chýb zabezpečenia vzdialeného spúšťania kódu

- 3 zraniteľnosti týkajúce sa zverejnenia informácií

- 3 Zraniteľnosť odmietnutia služby

- 1 spoofing zraniteľnosť

Vyššie uvedený zoznam nezahŕňa 25 zraniteľností v Microsoft Edge, ktoré boli opravené 5. decembra.

Opravný utorok z decembra 2022 opravuje dve zraniteľnosti zero-day, z ktorých jednu aktívne využívajú hackeri a druhá bola verejne oznámená. Microsoft nazýva zraniteľnosť zero-day, ak je verejne zverejnená alebo aktívne využívaná bez dostupnej oficiálnej opravy.

Dve nedávno opravené zraniteľnosti zero-day sú:

- CVE-2022-44698: Zraniteľnosť obchádzania bezpečnostnej funkcie Windows SmartScreen objavil výskumník Will Dormann. "Útočník by mohol vytvoriť škodlivý súbor, aby obišiel ochranu Mark of the Web (MOTW), čo by malo za následok stratu integrity a dostupnosti bezpečnostných funkcií, ako je napríklad chránené zobrazenie v balíku Microsoft Office, ktoré závisí od označenia MOTW." Hackeri by túto chybu zabezpečenia mohli zneužiť vytvorením samostatných škodlivých súborov JavaScript podpísaných chybným podpisom. Keď sa podpíšete týmto spôsobom, spôsobí to zlyhanie funkcie SmartCheck a nezobrazenie bezpečnostného varovania MOTW, čo umožní, aby sa škodlivý súbor automaticky spustil a nainštaloval škodlivý kód. Hackeri aktívne využívajú túto zraniteľnosť v kampaniach na distribúciu malvéru vrátane kampaní na distribúciu trojan QBot a Magniber Ransomware.

- CVE-2022-44710: Zraniteľnosť zvýšenia úrovne privilégií grafického jadra DirectX objavil výskumník Luka Pribanić. Úspešné využitie tejto zraniteľnosti môže získať privilégiá na úrovni systému.

Oprava v utorok november 2022

Spoločnosť Microsoft práve vydala aktualizáciu Patch Tuesday z novembra 2022, ktorá opravuje 6 zraniteľností, ktoré využívajú hackeri, a celkovo 68 ďalších zraniteľností.

Jedenásť zo 68 zraniteľností opravených tentoraz je označených ako „kritické“, pretože umožňujú eskaláciu privilégií, manipuláciu a vzdialené spustenie kódu, čo je jeden z najnepríjemnejších typov zraniteľností.

Počet zraniteľností podľa jednotlivých typov je uvedený nižšie:

- 27 eskalácie privilégií

- 4 chyby zabezpečenia obídenia

- 16 zraniteľností pri spustení vzdialeného kódu

- 11 zraniteľných miest pri zverejňovaní informácií

- 6 Zraniteľnosť odmietnutia služby

- 3 spoofingové zraniteľnosti

Vyššie uvedený zoznam nezahŕňa dve zraniteľnosti OpenSSL odhalené 2. novembra.

Tento mesiac opravný utorok opravuje šesť v súčasnosti využívaných zraniteľností zero-day, z ktorých jedna bola verejne zverejnená.

6 zraniteľností zero-day, ktoré sa využívajú a opravujú, zahŕňajú:

- CVE-2022-41128: Clément Lecigne z Google Threat Analysis Group objavil chybu zabezpečenia v skriptovacích jazykoch Windows®. Táto chyba zabezpečenia vyžaduje, aby používatelia používajúci ovplyvnenú verziu systému Windows získali prístup k škodlivému serveru. Útočník môže vytvoriť škodlivý server alebo webovú stránku. Útočníci nemôžu nijakým spôsobom prinútiť používateľov k prístupu na škodlivý server, ale môžu používateľov oklamať, aby tak urobili prostredníctvom phishingových e-mailov alebo textových správ.

- CVE-2022-41091: Zraniteľnosť obchádzania funkcie zabezpečenia webu Windows objavil Will Dormann. Útočník by mohol vytvoriť škodlivý súbor, ktorý obchádza ochranu Mark of the Web (MOTW), čo vedie k strate integrity a dostupnosti bezpečnostných funkcií, ako je napríklad chránené zobrazenie v balíku Microsoft Office, ktoré sa spoliehajú na značku MOTW.

- CVE-2022-41073: Centrum Microsoft Threat Intelligence Center (MSTIC) objavilo chybu zabezpečenia zaraďovania tlače systému Windows. Útočník, ktorý úspešne zneužije túto zraniteľnosť, môže získať systémové oprávnenia.

- CVE-2022-41125: Zraniteľnosť zvýšenia úrovne privilégií služby Windows CNG Key Isolation Service bola objavená centrami Microsoft Threat Intelligence Center (MSTIC) a Microsoft Security Response Center (MSRC). Útočník, ktorý úspešne zneužije túto zraniteľnosť, môže získať systémové oprávnenia.

- CVE-2022-41040: Zraniteľnosť zvýšenia úrovne privilégií servera Microsoft Exchange bola objavená spoločnosťou GTSC a zverejnená prostredníctvom iniciatívy Zero Dat. Privilegovaný útočník môže spustiť PowerShell v kontexte systému.

- CVE-2022-41082: Chyba zabezpečenia vzdialeného spustenia kódu servera Microsoft Exchange bola objavená spoločnosťou GTSC a odhalená prostredníctvom iniciatívy Zero Dat. Útočník, ktorý by zneužil túto zraniteľnosť, by mohol zacieliť na serverové účty na spustenie ľubovoľného alebo vzdialeného kódu. Ako overený používateľ môže útočník spustiť škodlivý kód v kontexte účtu servera prostredníctvom sieťových príkazov.

Oprava v utorok október 2022

Podľa plánu spoločnosť Microsoft práve vydala aktualizáciu Patch Tuesday z októbra 2022, ktorá opravuje zneužitú zraniteľnosť zero-day a 84 ďalších zraniteľností.

13 z 84 zraniteľností opravených v tejto aktualizácii je klasifikovaných ako „kritických“, pretože umožňujú hackerom vykonávať útoky na zvýšenie privilégií, manipuláciu alebo vzdialené spustenie kódu, čo je jeden z najzávažnejších typov zraniteľností.

Počet zraniteľností podľa jednotlivých typov je uvedený nižšie:

- 39 eskalácie privilégií

- 2 bezpečnostné chyby

- 20 zraniteľností pri spúšťaní vzdialeného kódu

- 11 zraniteľných miest pri zverejňovaní informácií

- 8 odmietnutie služby

- 4 spoofingové chyby

Vyššie uvedený zoznam nezahŕňa 12 zraniteľností v Microsoft Edge, ktoré boli opravené 3. októbra.

Opravný utorok z októbra 2022 opravuje dve zraniteľnosti nultého dňa, jednu, ktorá sa aktívne využíva pri útokoch, a druhú, ktorá bola zverejnená.

Microsoft nazýva zraniteľnosť zero-day, ak je verejne zverejnená alebo aktívne využívaná bez dostupnej oficiálnej opravy.

Novo opravená aktívne využívaná zraniteľnosť zero-day má sledovací kód CVE-2022-41033 a ide o zraniteľnosť pri eskalácii privilégií, Windows COM + Event System Service Elevation of Privilege Vulnerability.

„Hacker, ktorý úspešne zneužije túto zraniteľnosť, môže získať systémové privilégiá,“ povedal Microsoft. Anonymný výskumník objavil a nahlásil túto zraniteľnosť spoločnosti Microsoft.

Verejne zverejnená zraniteľnosť zero-day je sledovaná ako CVE-2022-41043 a ide o zraniteľnosť pri odhalení informácií, Microsoft Office Information Disclosure Vulnerability. Objavil ho Cody Thomas zo SpectreOps.

Microsoft uviedol, že útočník by mohol použiť túto zraniteľnosť na prístup k overovaciemu tokenu používateľa.

Bohužiaľ, v tejto aktualizácii Patch Tuesday spoločnosť Microsoft nezahrnula opravu pre zraniteľnosti Microsoft Exchange zero-day CVE-2022-41040 a CVE-2022-41082. Sú tiež známe ako zraniteľnosti ProxyNotShell.

Tieto zraniteľnosti oznámila koncom septembra vietnamská agentúra pre kybernetickú bezpečnosť GTSC, ktorá útoky objavila a informovala o nich.

Zraniteľnosť bola sprístupnená spoločnosti Microsoft prostredníctvom iniciatívy Zero Day Initiative spoločnosti Trend Micro a očakáva sa, že bude opravená v utorok v októbri 2022. Microsoft však oznámil, že záplata ešte nie je pripravená.

Oprava v utorok september 2022

Spoločnosť Microsoft práve vydala opravný utorok zo septembra 2022, ktorý má opraviť zraniteľnosti nultého dňa , ktoré využívajú hackeri, a 63 ďalších problémov.

Päť zo 63 zraniteľností opravených v tejto dávke je hodnotených ako kritických, pretože umožňujú vzdialené spustenie kódu, čo je jedna z najzaujímavejších typov zraniteľností.

Počet zraniteľností podľa jednotlivých typov je uvedený nižšie:

- 18 eskalácie privilégií

- 1 zraniteľnosť zabezpečenia

- 30 zraniteľností pri spúšťaní vzdialeného kódu

- 7 zraniteľnosti týkajúce sa zverejnenia informácií

- 7 Zraniteľnosť odmietnutia služby

- 16 zraniteľností súvisiacich s Edge - Chromium

Vyššie uvedený zoznam nezahŕňa 16 zraniteľností, ktoré boli opravené v Microsoft Edge pred vydaním Patch Tuesday.

Rovnako ako minulý mesiac, aj tento mesiac opravný utorok opravuje dve zero-day zraniteľnosti, z ktorých jednu zneužívajú hackeri pri útokoch. Zneužívaná zraniteľnosť sa sleduje ako CVE-2022-37969 a ide o eskaláciu zraniteľnosti privilégií.

Podľa Microsoftu, ak hackeri úspešne zneužijú CVE-2022-37969, získajú oprávnenia na úrovni systému. Zraniteľnosť objavili výskumníci z DBAPPSecurity, Mandiant, CrowdStrike a Zscaler.

Podľa výskumníkov je CVE-2022-37969 jedinou zraniteľnosťou a nie je súčasťou žiadneho reťazca bezpečnostných rizík.

Zostávajúca zraniteľnosť zero-day, ktorú je potrebné opraviť, je CVE-2022-23960, ktorú objavili výskumníci v oblasti bezpečnosti VUSec.

Okrem Microsoftu vydali aktualizácie na opravu bezpečnostných dier aj séria ďalších gigantov ako Adobe, Apple, Cisco, Google...

Oprava utorok v auguste 2022

Spoločnosť Microsoft práve vydala aktualizáciu Patch Tuesday z augusta 2022, ktorá má opraviť zraniteľnosť DogWalk zero-day, ktorú využívajú hackeri, a opraviť celkovo 121 ďalších problémov.

17 zo 121 bezpečnostných problémov opravených v tomto kole sa považuje za vážne, pretože umožňujú vzdialené spustenie kódu alebo eskaláciu privilégií.

Zoznam zraniteľností v rámci každej kategórie je uvedený nižšie:

- 64 eskalácia privilégií

- 6 bezpečnostných prvkov obchádza slabé miesta

- 31 chýb zabezpečenia vzdialeného spustenia kódu (RCE).

- 12 zraniteľných miest pri zverejňovaní informácií

- 7 Zraniteľnosť DoS (Denial of Service).

- 1 spoofing zraniteľnosť

Vyššie uvedený počet zraniteľností nezahŕňa 20 chýb, ktoré boli predtým opravené v Microsoft Edge.

V aktualizácii Patch Tuesday z augusta 2022 Microsoft opravuje dve vážne zero-day zraniteľnosti, z ktorých jedna sa zneužíva pri útokoch hackerov.

Microsoft považuje zraniteľnosť za zero-day, ak je verejne zverejnená alebo je zneužívaná bez oficiálnej opravy.

Aktuálne opravený exploit má prezývku „DogWalk“ a je sledovaný ako CVE-2022-34713. Jeho oficiálny názov je Microsoft Windows Support Diagnostic Tool (MSDT) Remote Code Execution Vulnerability.

Bezpečnostný výskumník Imre Rad objavil túto zraniteľnosť v januári 2020, ale Microsoft odmietol vydať opravu, pretože usúdil, že nejde o bezpečnostnú chybu.

Po zistení zraniteľnosti Microsoft Office MSDT to však výskumník znova nahlásil spoločnosti Microsoft, aby mohol byť DogWalk opravený. Nakoniec spoločnosť Microsoft uznala a opravila to v tejto aktualizácii Patch Tuesday.

Ďalšia opravovaná zraniteľnosť nultého dňa je identifikovaná ako CVE-2022-30134 – Zraniteľnosť Microsoft Exchange Information Disclosure. Umožňuje hackerom čítať e-maily obetí.

Microsoft uviedol, že CVE-2022-30134 je verejne zverejnený, ale nič nenasvedčuje tomu, že by bol zneužitý.

Oprava v utorok september 2021

Spoločnosť Microsoft práve oficiálne vydala bezpečnostnú aktualizáciu Patch Tuesday zo septembra 2021, ktorá opravuje dve zraniteľnosti nultého dňa a 60 ďalších zraniteľností v systéme Windows vrátane 3 závažných, jednej miernej a 56 dôležitých. Ak sú zahrnuté zraniteľnosti Microsoft Edge, aktualizácia tohto mesiaca opravuje celkovo až 86 zraniteľností.

Medzi 86 opravených zraniteľností patrí:

- 27 zraniteľností vedie k útokom eskalácie privilégií

- 2 zraniteľnosti obchádzajú bezpečnostné prvky

- 16 zraniteľností pri spustení vzdialeného kódu

- 11 zraniteľných miest úniku informácií

- 1 odmietnutie služby (DoS).

- 8 spoofingových zraniteľností

Patch Tuesday opravuje dve zraniteľnosti zero-day

Najpozoruhodnejším bodom aktualizácie záplaty zo septembra 2021 je, že poskytuje opravu dvoch zraniteľností nultého dňa, CVE-2021-40444 (známa aj ako zraniteľnosť MSHTML) a CVE-2021-36968. Medzi nimi je MSHTML aktívne zneužívané hackermi.

MSHTML sa považuje za vážnu zraniteľnosť. Veci sa stali ešte vážnejšími, keď hackeri nedávno zdieľali metódu zneužitia tejto zraniteľnosti na hackerských fórach. Na základe toho si môže každý hacker vytvoriť vlastnú metódu využívania.

Podrobnosti o zraniteľnosti MSHTML si môžete prečítať tu:

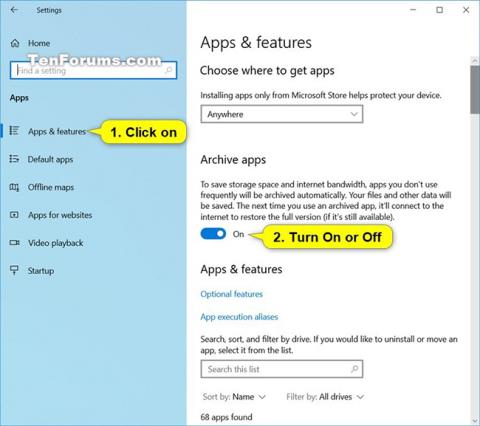

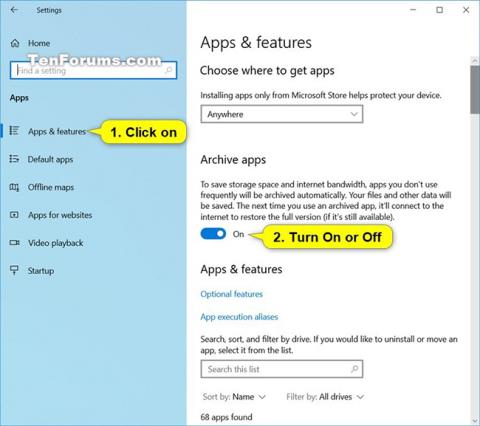

Spoločnosť Microsoft odporúča, aby si používatelia čo najskôr nainštalovali aktualizáciu Patch Tuesday zo septembra 2021. Ak chcete nainštalovať, prejdite do časti Nastavenia > Windows Update, potom stlačte tlačidlo Skontrolovať aktualizáciu a pokračujte v inštalácii.