IPSec, skratka pre Internet Protocol Security, je súbor kryptografických protokolov, ktoré chránia dátovú prevádzku cez siete internetového protokolu (IP).

Sietiam IP – vrátane World Wide Web – chýba šifrovanie a ochrana súkromia. IPSec VPN riešia túto slabinu tým, že poskytujú rámec pre šifrovanú a súkromnú komunikáciu na webe.

Tu je bližší pohľad na IPSec a na to, ako funguje s tunelmi VPN na ochranu údajov cez nezabezpečené siete.

Stručná história IPSec

Keď bol na začiatku 80. rokov vyvinutý internetový protokol, bezpečnosť nebola vysokou prioritou. S rastúcim počtom používateľov internetu sa však zvyšuje aj potreba vysokej bezpečnosti.

Na riešenie tejto potreby Národná bezpečnostná agentúra v polovici 80. rokov sponzorovala vývoj bezpečnostných protokolov v rámci programu Secure Data Network Systems. To viedlo k vývoju bezpečnostného protokolu Layer 3 a nakoniec protokolu Network Layer Security Protocol. Mnoho inžinierov pracovalo na tomto projekte počas 90. rokov a IPSec vyrástol z tohto úsilia. IPSec je teraz štandardom s otvoreným zdrojom a je súčasťou IPv4.

Ako funguje IPSec

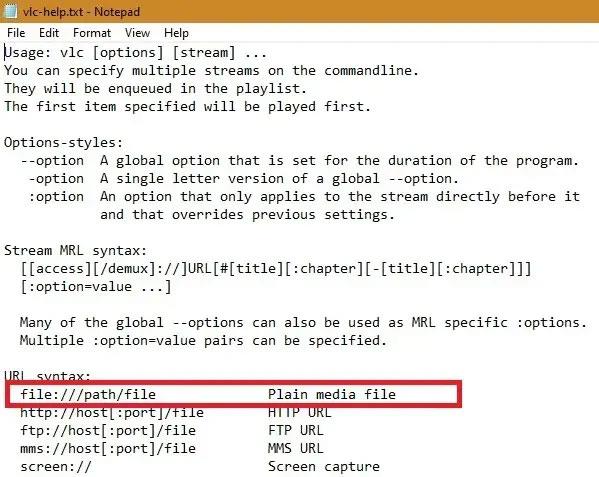

IPSec spolupracuje s tunelmi VPN na vytvorenie súkromných obojsmerných spojení medzi zariadeniami

Keď dva počítače vytvoria pripojenie VPN , musia sa dohodnúť na súbore bezpečnostných protokolov a šifrovacích algoritmov a vymeniť si kryptografické kľúče na odomknutie a zobrazenie zašifrovaných údajov.

Tu vstupuje do hry IPSec. IPSec spolupracuje s tunelmi VPN na vytvorenie súkromných obojsmerných spojení medzi zariadeniami. IPSec nie je jediný protokol; namiesto toho ide o kompletnú sadu protokolov a štandardov, ktoré spolupracujú, aby pomohli zabezpečiť dôvernosť, integritu a autentickosť internetových dátových paketov prechádzajúcich cez tunel VPN.

Tu je návod, ako IPSec vytvára bezpečný tunel VPN:

- IPSec overuje údaje, aby sa zabezpečila integrita paketov počas prenosu.

- IPSec šifruje internetový prenos cez tunely VPN, takže údaje nie je možné zobraziť.

- IPSec chráni dáta pred opakovanými útokmi, ktoré môžu viesť k neoprávnenému prihláseniu.

- IPSec umožňuje bezpečnú výmenu kryptografických kľúčov medzi počítačmi.

- IPSec poskytuje dva režimy zabezpečenia: Tunel a Transport.

IPSec VPN chráni dáta prenášané z hostiteľa na hostiteľa, zo siete do siete, z hostiteľa do siete a z brány do brány (nazývaný režim tunela, keď je celý paket IP šifrovaný a overený).

Protokoly IPSec a podporné komponenty

Štandard IPSec je rozdelený do niekoľkých základných protokolov a podporných komponentov.

Core IPSec protokol

- IPSec Authentication Header (AH) : Tento protokol chráni IP adresy počítačov zúčastňujúcich sa procesu výmeny údajov, aby sa zabezpečilo, že sa dátové bity počas procesu nestratia, nezmenia alebo nepoškodia. AH tiež overuje, či osoba odosielajúca údaje skutočne odoslala, čím chráni tunel pred vniknutím neoprávnených používateľov.

- Encapsulating Security Payload (ESP) : Protokol ESP poskytuje šifrovaciu časť IPSec, čím zaisťuje bezpečnosť dátovej prevádzky medzi zariadeniami. ESP šifruje dátové pakety/užitočné zaťaženie, overuje užitočné zaťaženie a jeho pôvod v rámci sady protokolov IPSec. Tento protokol efektívne zakóduje internetový prenos, takže každý, kto sa pozrie do tunela, v ňom nič nevidí.

ESP šifruje aj overuje údaje, zatiaľ čo AH iba overuje údaje.

Komponenty, ktoré podporujú IPSec

- Bezpečnostné asociácie (SA) : Bezpečnostné asociácie a politiky vytvárajú rôzne bezpečnostné dohody, ktoré sa používajú pri výmenách. Tieto dohody môžu určiť typ šifrovania a algoritmu hash, ktorý sa má použiť. Tieto zásady sú často flexibilné a umožňujú zariadeniam rozhodnúť sa, ako chcú veci riešiť.

- Internet Key Exchange (IKE) : Aby šifrovanie fungovalo, musia počítače zapojené do výmeny súkromnej komunikácie zdieľať šifrovací kľúč. IKE umožňuje dvom počítačom bezpečnú výmenu a zdieľanie šifrovacích kľúčov pri vytváraní pripojenia VPN.

- Šifrovacie a hašovacie algoritmy : Kryptografické kľúče fungujú pomocou hašovacích hodnôt, ktoré sú generované pomocou hašovacieho algoritmu. AH a ESP sú veľmi všeobecné, nešpecifikujú konkrétny typ kódovania. IPsec však často používa na šifrovanie Message Digest 5 alebo Secure Hash Algorithm 1.

- Ochrana proti opakovaným útokom : IPSec tiež zahŕňa štandardy, ktoré zabraňujú opakovanému prehrávaniu akýchkoľvek dátových paketov, ktoré sú súčasťou úspešného prihlasovacieho procesu. Tento štandard bráni hackerom používať prehrávané informácie na kopírovanie prihlasovacích údajov.

IPSec je kompletné riešenie protokolu VPN a môže slúžiť aj ako šifrovací protokol v L2TP a IKEv2.

Režimy tunelovania: Tunel a Doprava

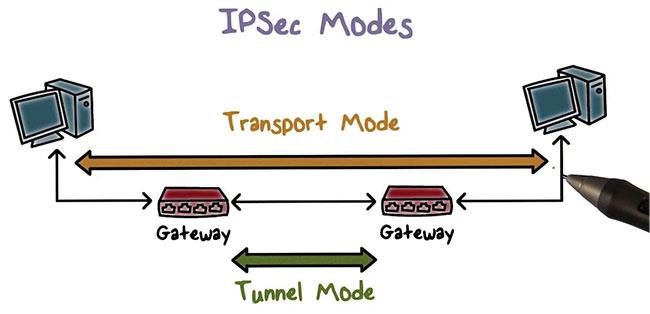

IPSec odosiela dáta pomocou tunelového alebo transportného režimu

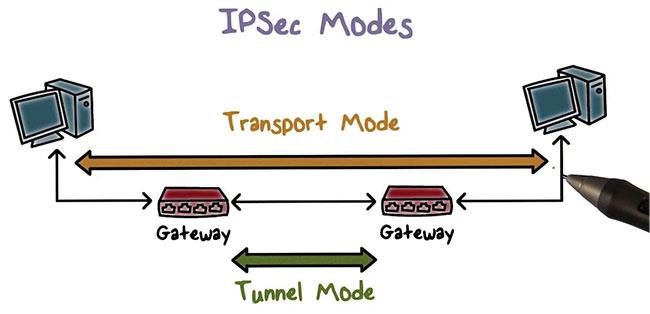

IPSec odosiela dáta pomocou tunelového alebo transportného režimu. Tieto režimy úzko súvisia s typom použitého protokolu, AH alebo ESP.

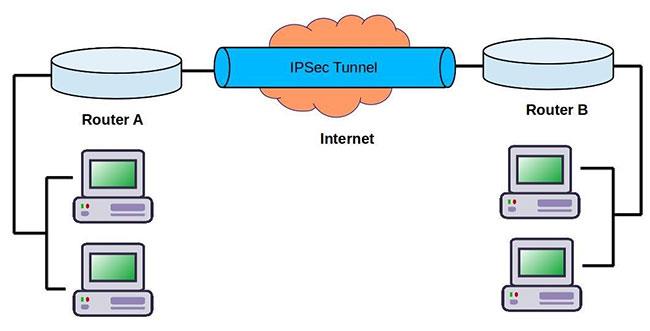

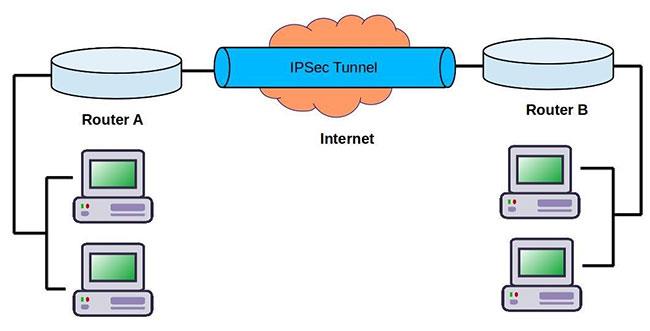

- Tunelový režim : V tunelovom režime je chránený celý paket. IPSec zabalí dátový paket do nového paketu, zašifruje ho a pridá novú IP hlavičku. Bežne sa používa v nastaveniach VPN typu site-to-site.

- Transportný režim : V transportnom režime zostáva pôvodná hlavička IP a nie je šifrovaná. Šifrované sú iba užitočné zaťaženie a príves ESP. Transportný režim sa bežne používa v nastaveniach VPN medzi klientmi.

V prípade sietí VPN je najbežnejšou konfiguráciou IPSec, ktorú uvidíte, ESP s autentifikáciou v režime tunela. Táto štruktúra pomáha internetovému prenosu pohybovať sa bezpečne a anonymne v tuneli VPN cez nezabezpečené siete.

Aký je teda rozdiel medzi režimom Tunnel a Transport v IPsec?

Tunelový režim v IPsec sa používa medzi dvoma vyhradenými smerovačmi, pričom každý smerovač funguje ako jeden koniec virtuálneho „tunela“ cez verejnú sieť. V tunelovom režime obsahuje počiatočná hlavička IP konečný cieľ šifrovaného paketu spolu s užitočným zaťažením paketu. Aby sprostredkujúce smerovače vedeli, kam majú posielať pakety, IPsec pridáva novú hlavičku IP. Na každom konci tunela smerovače dekódujú hlavičky IP, aby doručili pakety na miesto určenia.

V transportnom režime je nosná časť každého paketu zašifrovaná, ale počiatočná hlavička IP nie je. Medziľahlé smerovače teda môžu vidieť konečný cieľ každého paketu – pokiaľ sa nepoužíva samostatný tunelový protokol (napríklad GRE).

Aký port používa protokol IPsec?

Sieťový port je virtuálne miesto, kam prechádzajú dáta v rámci počítača. Porty sú spôsob, akým počítač sleduje rôzne procesy a pripojenia. Ak dáta idú na určitý port, operačný systém počítača vie, ku ktorému procesu patria. IPsec zvyčajne používa port 500.

Ako IPsec ovplyvňuje MSS a MTU?

MSS a MTU sú dve merania veľkosti paketu. Pakety môžu dosiahnuť iba určitú veľkosť (v bajtoch), kým ich počítače, smerovače a prepínače nedokážu spracovať. MSS meria veľkosť užitočného zaťaženia každého paketu, zatiaľ čo MTU meria celý paket vrátane hlavičiek. Pakety, ktoré presahujú MTU siete, môžu byť fragmentované, to znamená, rozdelené na menšie pakety a potom znovu zostavené. Pakety, ktoré presahujú MSS, sú jednoducho zahodené.

Protokol IPsec pridáva do paketov množstvo hlavičiek a upútavok, pričom všetky zaberajú niekoľko bajtov. Pre siete využívajúce IPsec je potrebné zodpovedajúcim spôsobom upraviť MSS a MTU, inak budú pakety fragmentované a mierne oneskorené. Typicky je MTU siete 1 500 bajtov. Bežná hlavička IP má dĺžku 20 bajtov a hlavička TCP tiež 20 bajtov, čo znamená, že každý paket môže obsahovať 1 460 bajtov užitočného zaťaženia. IPsec však pridáva Autentifikačnú hlavičku, ESP hlavičku a súvisiace upútavky. Pridajú 50 - 60 bajtov do paketu alebo viac.