Malvér na smerovačoch, sieťových zariadeniach a internete vecí je čoraz bežnejší. Väčšina z nich infikuje zraniteľné zariadenia a patrí k veľmi výkonným botnetom. Smerovače a zariadenia internetu vecí (IoT) sú vždy napájané, vždy online a čakajú na pokyny. A botnety to využívajú na útok na tieto zariadenia.

Ale nie každý malvér ( malvér ) je rovnaký.

VPNFilter je deštruktívny malvér, ktorý napáda smerovače, zariadenia internetu vecí a dokonca aj niektoré zariadenia NAS (Network Attacked Storage). Ako zistíte, či sú vaše zariadenia infikované škodlivým softvérom VPNFilter? A ako ho môžete odstrániť? Pozrime sa bližšie na VPNFilter prostredníctvom nasledujúceho článku.

Čo je Malware VPNFilter? Ako ho odstrániť?

Čo je to VPNFilter?

VPNFilter je sofistikovaný modulárny variant malvéru, ktorý sa primárne zameriava na sieťové zariadenia od rôznych výrobcov, ako aj zariadenia NAS. VPNFilter bol pôvodne nájdený na sieťových zariadeniach Linksys , MikroTik, NETGEAR a TP-Link , ako aj na zariadeniach QNAP NAS, s približne 500 000 infekciami v 54 krajinách.

Výskumný tím VPNFilter, Cisco Talos, nedávno aktualizoval podrobnosti týkajúce sa tohto malvéru, ktoré ukazujú, že sieťové zariadenia od výrobcov ako ASUS, D-Link, Huawei, Ubiquiti, UPVEL a ZTE momentálne vykazujú známky infikovania VPNFilter. V čase písania tohto článku však neboli ovplyvnené žiadne sieťové zariadenia Cisco.

Tento malvér je na rozdiel od väčšiny iných malvérov zameraných na internet vecí, pretože pretrváva aj po reštarte systému, čo sťažuje jeho odstránenie. Zariadenia, ktoré používajú svoje predvolené prihlasovacie údaje alebo so zraniteľnosťami zero-day (neznáme zraniteľnosti počítačového softvéru), ktoré nie sú pravidelne aktualizované firmvérom, sú obzvlášť zraniteľné.

Čo dokáže VPNFilter?

VPNFilter je „multimodulový, multiplatformový“, ktorý môže poškodiť a zničiť zariadenia. Okrem toho sa môže stať aj znepokojujúcou hrozbou, pretože zbiera používateľské údaje. VPNFilter funguje v niekoľkých fázach.

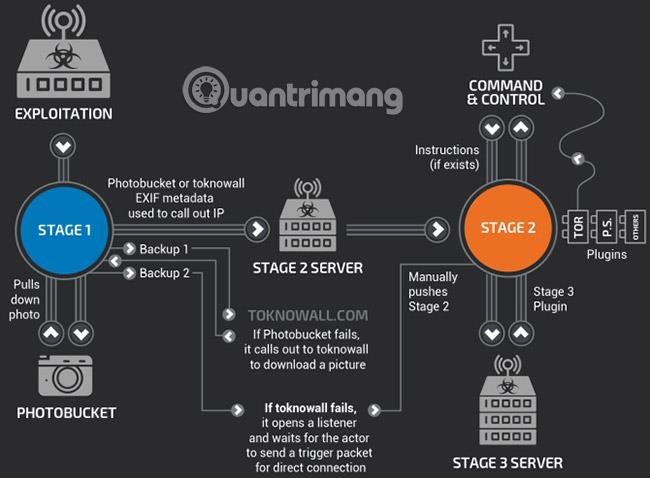

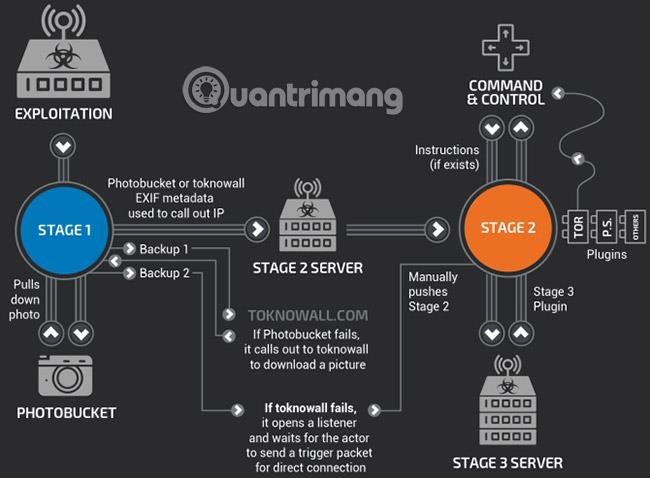

Fáza 1 : VPNFilter vo fáze 1 vytvorí miesto pristátia na zariadení, kontaktuje server velenia a riadenia (C&C), aby stiahol ďalšie moduly, a čaká na pokyny. Fáza 1 má tiež viacero vstavaných nepredvídaných udalostí na umiestnenie fázy 2 C&C v prípade zmien infraštruktúry počas implementácie. Škodlivý softvér VPNFilter 1. fázy môže prežiť aj reštart, čo z neho robí veľmi nebezpečnú hrozbu.

Fáza 2 : VPNFilter vo fáze 2 nepretrváva po reštarte, ale v tejto fáze má veľa možností. Fáza 2 môže zhromažďovať osobné údaje, vykonávať príkazy a zasahovať do správy zariadenia. Okrem toho v praxi existujú rôzne verzie fázy 2. Niektoré verzie sú vybavené deštruktívnym modulom, ktorý prepíše partíciu firmvéru zariadenia a potom sa reštartuje, čím sa zariadenie stane nepoužiteľným (v podstate deaktivuje malvér). konfigurácia smerovača , IoT alebo NAS zariadení ).

Fáza 3 : Moduly VPNFilter vo fáze 3 fungujú ako zásuvné moduly pre fázu 2 a rozširujú funkčnosť VPNFilter. Modul, ktorý funguje ako sledovač paketov , zhromažďuje prichádzajúcu prevádzku na zariadení a kradne prihlasovacie údaje. Iný typ umožňuje malvéru 2. stupňa bezpečnú komunikáciu pomocou Tor . Cisco Talos tiež našiel modul, ktorý vložil škodlivý obsah do prevádzky prechádzajúcej cez zariadenie, čo znamená, že hackeri mohli ďalej využívať ďalšie pripojené zariadenia prostredníctvom smerovačov, IoT alebo NAS zariadení.

Moduly VPNFilter navyše „umožňujú krádež poverení webových stránok a monitorovanie protokolov Modbus SCADA“.

Extrahujte IP adresu servera

Ďalšou zaujímavou (ale nie novoobjavenou) funkciou malvéru VPNFilter je jeho používanie online služieb zdieľania fotografií na nájdenie IP adresy pre jeho server C&C. Analýza Talos zistila, že malvér poukazuje na sériu adries URL Photobucket. Malvér stiahne prvý obrázok v referenčnej galérii URL a extrahuje adresu IP servera skrytú v metadátach obrázka.

IP adresa „je extrahovaná zo 6 celočíselných hodnôt pre zemepisnú šírku a dĺžku GPS v informáciách EXIF “. Ak to zlyhá, malvér 1. štádia sa vráti na svoju bežnú doménu (toknowall.com – viac o tom nižšie), aby si stiahol obrázok a pokúsil sa o rovnaký proces.

Cielené je čuchanie paketov

Aktualizačná správa Talos ukazuje niektoré zaujímavé podrobnosti o module snímania paketov VPNFilter. Namiesto toho, aby do všetkého zasahoval, má prísne nastavené pravidlá, ktoré sa zameriavajú na konkrétne typy návštevnosti. Konkrétne sa prevádzka z priemyselného riadiaceho systému (SCADA) pomocou TP-Link R600 VPN pripája k preddefinovanému zoznamu IP adries (indikujúcich pokročilé znalosti sietí) a požadovanej prevádzky, ako aj dátových paketov s veľkosťou 150 bajtov resp. väčší.

Craig William, hlavný technologický vedúci a manažér globálneho dosahu v spoločnosti Talos, pre Ars povedal: „VPNFilter hľadá veľmi špecifické veci. Nesnažia sa zhromaždiť čo najväčšiu návštevnosť. Snažia sa získať len veľmi malé veci, ako sú prihlasovacie údaje a heslá. Nemáme o tom veľa informácií, okrem toho, že vieme, že je to veľmi cielené a mimoriadne sofistikované. Stále sa snažíme zistiť, na koho túto metódu aplikujú.“

Odkiaľ pochádza VPNFilter?

Verí sa, že VPNFilter je dielom štátom sponzorovanej hackerskej skupiny. Infekcia VPNFilter bola pôvodne objavená na Ukrajine a mnohé zdroje sa domnievajú, že ide o prácu hackerskej skupiny Fancy Bear podporovanej Ruskom.

K zodpovednosti za tento malvér sa však neprihlásila žiadna krajina ani skupina hackerov. Vzhľadom na podrobné a cielené pravidlá škodlivého softvéru pre protokoly SCADA a iných priemyselných systémov sa zdá byť najpravdepodobnejšia teória, že softvér je podporovaný národným štátom.

FBI sa však domnieva, že VPNFilter je produktom Fancy Bear. V máji 2018 FBI zabavila doménu ToKnowAll.com, o ktorej sa predpokladá, že bola použitá na inštaláciu a ovládanie malvéru VPNFilter fázy 2 a fázy 3. Zabavenie tejto domény bolo pravdepodobné, určite to pomohlo zastaviť okamžité šírenie VPNFilter, ale problém úplne nevyriešil. Bezpečnostná služba Ukrajiny (SBU) zabránila útoku VPNFilter na závod na spracovanie chemikálií v júli 2018.

VPNFilter má tiež podobnosť s malvérom BlackEnergy, trójskym koňom APT používaným proti rôznym cieľom na Ukrajine. Ešte raz, hoci neexistujú presné dôkazy, útoky zamerané na ukrajinské systémy pochádzajú najmä od hackerských skupín s úzkymi väzbami na Rusko.

Ako zistíte, či je vaše zariadenie infikované VPNFilter?

Je pravdepodobné, že váš smerovač nie je infikovaný škodlivým softvérom VPNFilter. Stále je však lepšie uistiť sa, že je vaše zariadenie bezpečné:

Skontrolujte svoj smerovač pomocou odkazu: https://www.symantec.com/blogs/threat-intelligence/vpnfilter-iot-malware. Ak vaše zariadenie nie je v zozname, všetko je v poriadku.

Môžete navštíviť testovaciu stránku VPNFilter spoločnosti Symantec: http://www.symantec.com/filtercheck/. Začiarknite políčko zmluvných podmienok a potom stlačte tlačidlo Spustiť kontrolu filtra VPN v strede. Test sa dokončí o niekoľko sekúnd.

Ak ste infikovaní VPNFilter, čo by ste mali robiť?

Ak Symantec VPNFilter Check potvrdí, že váš smerovač je infikovaný VPNFilter, musíte vykonať nasledujúce kroky.

- Resetujte smerovač a potom znova spustite kontrolu VPNFilter.

- Obnovte výrobné nastavenia smerovača.

- Stiahnite si najnovší firmvér pre smerovač a dokončite „čistú“ inštaláciu firmvéru, pokiaľ možno bez toho, aby sa smerovač počas procesu pripájal online.

Okrem toho musíte vykonať úplnú kontrolu systému na každom zariadení pripojenom k smerovaču infikovanému VPNFilter.

Najúčinnejším spôsobom odstránenia škodlivého softvéru VPNFilter je použitie antivírusového softvéru , ako aj aplikácie na odstránenie škodlivého softvéru. Oba nástroje dokážu tento vírus zistiť skôr, ako skutočne infikuje váš počítač a smerovač.

Antivírusovému softvéru môže dokončenie procesu trvať niekoľko hodín v závislosti od rýchlosti vášho počítača, ale poskytuje vám aj najlepšie metódy na odstránenie škodlivých súborov.

Tiež sa oplatí nainštalovať nástroj na odstránenie škodlivého softvéru, ktorý deteguje malvér, ako je VPNFilter, a zabije ho skôr, ako spôsobí problémy.

Podobne ako pri antivírusovom softvéri môže proces skenovania škodlivého softvéru trvať mnoho hodín v závislosti od veľkosti pevného disku vášho počítača, ako aj od jeho rýchlosti.

Rovnako ako iné vírusy, musíte tiež odstrániť malvér VPNFilter zo smerovača. Ak to chcete urobiť, musíte resetovať smerovač na predvolené výrobné nastavenia.

Hard reset router vyžaduje, aby ste resetovali router od nuly, vrátane vytvorenia nového hesla správcu a nastavenia bezdrôtovej siete pre všetky zariadenia. Bude to chvíľu trvať, kým to urobíte správne.

Ak je to možné, mali by ste vždy zmeniť predvolené poverenia vášho smerovača, ako aj všetkých zariadení IoT alebo NAS (vykonanie tejto úlohy nie je na zariadeniach IoT jednoduché). Okrem toho, aj keď existujú dôkazy o tom, že VPNFilter dokáže obísť niektoré brány firewall , správna inštalácia a konfigurácia brány firewall stále pomôže zabrániť tomu, aby sa do vašej siete nedostalo mnoho ďalších nepríjemností.

Najúčinnejším spôsobom odstránenia škodlivého softvéru VPNFilter je použitie antivírusového softvéru

Ako sa vyhnúť opätovnej infekcii malvérom VPNFilter?

Existuje niekoľko kľúčových spôsobov, ako môžete znížiť riziko opätovnej infekcie filtrom VPNFilter (alebo akýmkoľvek iným vírusom), vrátane konkrétnych tipov súvisiacich priamo s filtrom VPN.

Aktualizovaný smerovač je chránený pred škodlivým softvérom VPNFilter, ako aj pred ďalšími bezpečnostnými hrozbami. Nezabudnite ho čo najskôr aktualizovať.

Zmeňte heslo smerovača

Nepoužívajte predvolené heslo nastavené výrobcom smerovača. Vytvorte si vlastné heslá, ktoré sú silnejšie a menej pravdepodobné, že ich napadnú záškodníci.

Aktualizujte antivírusový softvér

Udržujte svoje antivírusové a antimalvérové programy aktuálne. Pravidelne sa vydávajú nové definície vírusov, vďaka ktorým bude váš počítač informovaný o nových vírusových a malvérových hrozbách, ktoré treba hľadať.

Sledujte nové programy!

Je dôležité jasne poznať zdroj programov a aplikácií, ktoré ste si stiahli. Menej renomované stránky majú veľa doplnkov, ktoré nepotrebujete, ako napríklad VPNFilter.

Neklikajte na vyskakovacie reklamy!

Keď sa počas prehliadania webovej stránky zobrazí banner, neklikajte naň. Zvyčajne je najbezpečnejším spôsobom navštíviť inú webovú stránku a nie webovú stránku preplnenú kontextovými reklamami.

Malvér na smerovačoch je čoraz obľúbenejší. Malvér a zraniteľné miesta internetu vecí sú všade a s neustále sa zvyšujúcim počtom zariadení online sa situácia bude len zhoršovať. Smerovač je ústredným bodom pre dáta vo vašej domácnosti. Nedostáva sa mu však takej bezpečnostnej pozornosti ako iným zariadeniam. Jednoducho povedané, smerovače nie sú také bezpečné, ako si myslíte.

Pozrieť viac: