Bezpečnostní výskumníci nedávno odhalili novú techniku hackovania WiFi , ktorá uľahčuje zistenie hesiel WiFi súčasných najmodernejších smerovačov. Objavil ju Jens Steube (prezývaný „Atom“) – vývojár známeho nástroja na hackovanie hesiel Hashcat – pri analýze novo vydaného bezpečnostného štandardu WPA3 sa táto metóda zameriava na bezdrôtový sieťový protokol WPA /WPA2 s funkciou roamingu založenou na PMKID (Pairwise Master Key Identifier ).

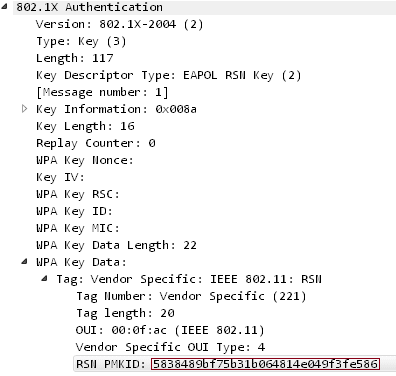

Táto nová metóda hackovania WiFi umožňuje útočníkom získať prihlasovacie heslo PSK (Pre-shared Key), aby sa mohli nabúrať do WiFi sietí a nahliadnuť do internetových aktivít. Predtým musel útočník čakať, kým sa niekto prihlási do siete a získa EAPOL 4-cestnú autentifikáciu handshake – sieťový autentifikačný protokol. Ale s novou metódou už nie je potrebné, aby bol používateľ v cieľovej sieti, stačí to urobiť na RSN IE (Robust Security Network Information Element) pomocou jediného EAPOL (Extensible Authentication Protocol over LAN) po odoslanie požiadavky z prístupového bodu.

Robustná bezpečnostná sieť je protokol, ktorý vytvára zabezpečenú výmenu cez bezdrôtovú sieť 802.11 a používa PMKID – kľúč potrebný na vytvorenie spojenia medzi klientom a prístupovým bodom.

Ako hacknúť Wifi pomocou PMKID

Krok 1: Útočník používa nástroj ako hcxdumptool (https://github.com/ZerBea/hcxdumptool) (v4.2.0 alebo novší) na vyžiadanie PMKID od cieľového prístupového bodu a vloženie prijatého rámca do súboru.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

Krok 2: Pomocou nástroja hcxcaptool (https://github.com/ZerBea/hcxtools) sa výstup (formát pcapng) rámca skonvertuje do formátu hash schváleného spoločnosťou Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

Krok 3: Použite nástroj na prelomenie hesla Hashcat (https://github.com/hashcat/hashcat) (v4.2.0 alebo vyšší), aby ste získali heslo WPA PSK a máte hotovo.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

To je heslo cieľovej bezdrôtovej siete, ako dlho to trvá závisí od dĺžky a zložitosti hesla.

"V súčasnosti nevieme, na koľkých dodávateľoch alebo smerovačoch bude táto metóda fungovať, ale myslíme si, že bude fungovať v sieťach 802.11i/p/q/r s povoleným prepínaním sietí. (t. j. väčšina dnešných smerovačov) ," povedal Steube.

Keďže k hackovaniu hesiel dochádza len vtedy, keď je v sieti povolené portovanie a vyžaduje sa od útočníka, aby vyskúšal veľa nesprávnych hesiel, používateľom sa odporúča chrániť sieť pomocou hesiel, ktoré je ťažké uhádnuť. Tento typ hacku tiež nefunguje s bezpečnostným protokolom bezdrôtovej siete novej generácie WPA3 kvôli „novému protokolu generovania kľúčov s názvom Simultaneous Authentication of Equals (SAE)“.

Pozrieť viac: