Povezovanje vseh pripomočkov z internetom ni dobra ideja. Medtem ko vam internet stvari omogoča izvajanje nalog na daljavo in spremljanje naprav od kjer koli na svetu, odpira vrata hekerjem, da izkoristijo vaše naprave za zlonamerne namene.

V tem članku bomo raziskali, kako se internet stvari in pametne domače naprave uporabljajo za oblikovanje »digitalne vojske« in sledenje ukazom hekerjev .

Preden se naučite o vplivu botnetov na internet stvari, se prepričajte, da veste, kaj je botnet . Quantrimang.com ima precej podroben članek o botnetih in o tem, kako delujejo botneti , lahko si ogledate ta članek. več.

Več o IoT botnetih

Vpliv botnetov na internet stvari

Zaradi avtonomne narave botneta ni preveč izbirčen glede naprav, ki jih prinaša v svoje omrežje. Če ima naprava procesor, dosledno internetno povezavo in lahko namesti zlonamerno programsko opremo, jo je mogoče uporabiti v botnetu.

Prej je bilo to omejeno na računalnike in mobilne naprave, saj so bile edine, ki so ustrezale kriterijem. S širjenjem interneta stvari se vse več naprav pridružuje skupini "potencialnih kandidatov" za botnet.

Še huje, internet stvari je še vedno v fazi razvoja, zato varnostna vprašanja niso bila izpopolnjena. Dober primer tega je heker, ki dostopa do domačega varnostnega sistema Nest osebe in se s to osebo pogovarja prek varnostne kamere.

Zaradi šibke varnosti interneta stvari ni čudno, da želijo razvijalci botnetov izkoristiti ta novi trend.

Koliko škode lahko povzročijo IoT botneti?

Mirai botnet

Čeprav so IoT botneti nov koncept, je tehnološki svet priča številnim njihovim uničujočim napadom. Takšen napad smo videli konec leta 2017, ko je eksplodiral botnet Mirai. Preiskal je internet za napravami IoT, nato pa poskusil 60 privzetih uporabniških imen in gesel za dostop do teh naprav.

Ko je bil napad uspešen, je ogrožena naprava okužena z zlonamerno programsko opremo botneta Mirai.

S hitrim nastajanjem »Sile« je botnet Mirai začel napadati spletna mesta po internetu. Uporablja svojo "moč" za izvajanje napadov DDoS , "preplavlja" spletna mesta s povezavami iz naprav v botnetu.

Mirai je odprtokoden, tako da lahko lastniki botnetov ustvarijo lastne posnemane različice zlonamerne programske opreme.

Torii botnet

Konec leta 2018 se je pojavil nov kandidat, Torii. Za razliko od drugih IoT botnetov, ki uporabljajo kodo Mirai, ta botnet uporablja lastno, zelo napredno kodo, ki lahko okuži večino naprav, povezanih z internetom. Torii še ni ničesar napadel, vendar se lahko zgodi, da nabira "moč" za večji napad.

MadIoT

Princetonova študija je pokazala, da IoT botneti lahko napadejo električna omrežja. Poročilo opisuje metodo napada, imenovano »Manipulacija povpraševanja prek interneta stvari« (MadIoT), ki deluje podobno kot napad DDoS, vendar cilja na električno omrežje. Hekerji lahko namestijo botnet na zmogljive IoT naprave, nato pa jih aktivirajo vse hkrati in povzročijo izpad.

Druge možne grožnje Botneta

Čeprav je skupna procesorska moč uporabna za izvajanje napadov DDoS, ni edina stvar, ki jo lahko naredijo botneti. Botneti so specializirani za vsako nalogo, ki zahteva veliko procesorske moči. Za kaj se bo botnet uporabljal, bo odločil upravljavec botneta.

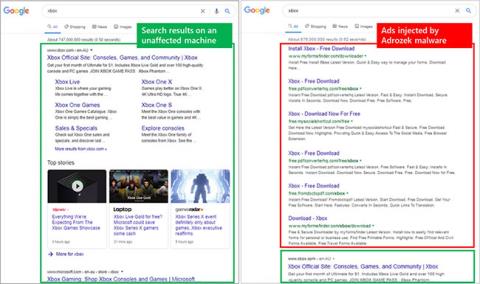

Če nekdo želi zagnati kampanjo za neželeno pošto, lahko uporabi procesorsko moč botneta za pošiljanje milijonov sporočil hkrati. Možno je vse bote usmeriti na spletno mesto ali oglas, da ustvarijo lažni promet in pospravijo nekaj denarja. Ta oseba lahko celo ukaže botnetu, da sam namesti zlonamerno programsko opremo, kot je izsiljevalska programska oprema .

Nekateri lastniki botnetov morda sploh ne želijo uporabiti tega, kar ustvarijo. Namesto tega si bodo ti ljudje prizadevali ustvariti veliko in impresivno mrežo za prodajo na temnem omrežju za dobiček. Nekateri ljudje celo najemajo botnete kot naročniško storitev (na primer najem strežnika).

Zakaj je težko odkriti kršitve botnetov?

Glavna težava botnetov IoT je, da delujejo zelo tiho. To ni vrsta zlonamerne programske opreme, ki bistveno vpliva na delovanje ogrožene naprave. Tiho se namesti in ostane neaktiven, dokler ga ukazni strežnik ne pokliče za izvedbo dejanja.

Tisti, ki uporabljajo napravo, bodo morda opazili upočasnitev, vendar jih nič ne opozori, da se njihova pametna kamera uporablja za kibernetski napad !

Tako je povsem normalno, da se vsakdanje življenje ljudi nadaljuje, ne da bi vedeli, da so njihove naprave del botneta. Zaradi tega je odstranjevanje botneta zelo težko, saj se ljudje, ki imajo te naprave, ne zavedajo, da so del tega.

Še huje je, da nekateri botneti namestijo zlonamerno programsko opremo, ki lahko ostane, tudi če je bila naprava ponastavljena.

Kako zaščititi pametne naprave

Če ste ljubitelj interneta stvari, ne skrbite preveč! Čeprav se ta napad sliši strašljivo, lahko naredite nekaj stvari, da zagotovite, da vaše naprave ne bodo dodane v botnet.

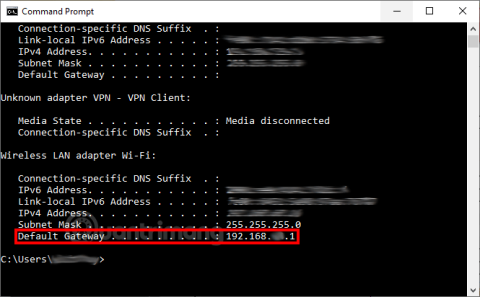

Se spomnite, kako je botnet Mirai pridobil dostop do naprave z uporabo 60 uporabniških imen in gesel, omenjenih v zgornjem članku? Edini razlog, zakaj to lahko stori, je, ker ljudje naprave ne nastavijo pravilno. Če sta uporabniško ime in geslo za vaše naprave IoT oba »admin«, bodo zelo hitro vdrli.

Ne pozabite se prijaviti v katero koli napravo s sistemom računov in nastaviti močno geslo .

Ne pozabite namestiti varnostne programske opreme v naprave. To deluje kot dodatna plast zaščite, ki pomaga "ujeti" zlonamerno programsko opremo, ko se poskuša razširiti v sistem.

Botneti se lahko širijo tudi prek ranljivosti v vdelani programski opremi naprave . Da bi to preprečili, vedno zagotovite, da imajo pripomočki IoT nameščeno najnovejšo različico vdelane programske opreme. Poleg tega kupujte le nove aparate priznanih podjetij. Tako boste vedeli, ali je naprava prestala vse ustrezne varnostne preglede, preden jo uporabite doma.

Ker se vedno več naprav povezuje z internetom, razvijalci botnetov to nestrpno izkoriščajo. Z demonstracijami, kaj zmorejo IoT botneti (na primerih Mirai in Torii), je varnost naprav ključnega pomena. Z nakupom ugledne strojne opreme in zagotovitvijo, da je pravilno nameščena, se naprave izognejo tveganju, da bi bile dodane v »digitalno vojsko« botnetov.