Brezžična varnost je izjemno pomembna. Velika večina med nami poveže mobilno napravo, kot je pametni telefon, tablični računalnik, prenosni računalnik ali drugo napravo, z usmerjevalnikom ob različnih urah čez dan. Poleg tega se naprave interneta stvari povezujejo z internetom prek WiFi.

Vedno so v aktivnem stanju, vedno "poslušajo" in vedno potrebujejo visoko varnost. Zato so koraki šifriranja WiFi zelo potrebni. Obstaja več različnih načinov za zaščito povezav WiFi . Toda kako uporabniki vedo, kateri varnostni standard WiFi je najboljši? Naslednji članek vam bo pomagal odgovoriti na to vprašanje.

WEP, WPA, WPA2 in WPA3 - katera je najboljša vrsta varnosti?

Vrste zaščite WiFi

Najpogostejše vrste varnosti WiFi so WEP, WPA in WPA2.

Primerjajte WEP in WPA

Wired Equivalent Privacy (WEP) je najstarejša in najmanj varna metoda šifriranja WiFi. Način, kako WEP ščiti povezave WiFi, je grozen, zato morate, če uporabljate WEP, takoj spremeniti to vrsto zaščite.

Poleg tega, če uporabljate star usmerjevalnik , ki podpira samo WEP, bi ga morali uporabniki tudi nadgraditi za boljšo varnost in povezavo.

Zakaj? Krekerji (krekerji so ljudje, ki so dobri v računalnikih, vendar uporabljajo svoje talente le za nezakonito služenje zasebnim interesom) so našli način za zlom šifriranja WEP in to je enostavno narediti z uporabo prosto dostopnih orodij. Leta 2005 je FBI javno predlagal uporabo brezplačnih orodij za ozaveščanje javnosti. To zmore skoraj vsak. Zaradi tega je WiFi Alliance leta 2004 uradno opustil standard WEP.

Za zdaj naj uporabniki uporabljajo različico WPA.

Definiciji WPA in WPA2

Prej nevaren standard WEP je bil predhodnik zaščitenega dostopa WiFi (WPA). WPA je le odskočna deska do WPA2.

Ko je WEP postal nevaren, je WiFi Alliance pred razvojem in uvedbo WPA2 razvil WPA, da bi omrežnim povezavam zagotovil dodatno raven varnosti. Varnostni standardi WPA2 so bili vedno zaželeni cilji. Vendar se je leta 2018 pojavil tudi WPA2

WPA3

Trenutno večina usmerjevalnikov in WiFi povezav uporablja WPA2, ker je še vedno varen pred številnimi ranljivostmi v standardu šifriranja.

Vendar pa je prispela zadnja nadgradnja zaščitenega dostopa WiFi - WPA3. WPA3 vsebuje več pomembnih izboljšav sodobne brezžične varnosti, vključno z:

- Zaščita pred napadi na silo : WPA3 bo zaščitil uporabnike pred napadi na silo, tudi če uporabljajo šibka gesla .

- Varnost javnega omrežja : WPA3 dodaja šifriranje osebnih podatkov, ki teoretično šifrira uporabnikovo povezavo z brezžično dostopno točko, ne glede na to, ali je z geslom ali ne.

- Varnost interneta stvari : WPA3 prihaja v času, ko so razvijalci naprav interneta stvari pod ogromnim pritiskom, da izboljšajo osnovno varnost.

- Močnejše šifriranje : WPA3 doda veliko močnejše 192-bitno šifriranje, kar bistveno izboljša varnost.

WPA3 še ni vstopil na trg potrošniških usmerjevalnikov, čeprav naj bi se to zgodilo do konca leta 2018. Prehod z WEP na WPA in z WPA na WPA2 je trajal dolgo, tako da trenutno ni razloga za skrb .

Poleg tega morajo proizvajalci izdati naprave, ki so nazaj združljive s popravki, proces, ki lahko traja mesece ali celo leta.

Primerjajte WPA, WPA2 in WPA3

Besedna zveza WiFi Protected Access se ponovi do 3-krat. WPA in WPA2 sta znana, WPA3 pa se zdi nekoliko nenavaden, vendar se bo kmalu pojavil na usmerjevalnikih. Kakšna je torej razlika med temi tremi vrstami varnosti? In zakaj je WPA3 boljši od WPA2?

WPA je ranljiv za napade

WPA nima skoraj "nobenih možnosti", ko se uvrsti na lestvico s preostalima dvema tekmecema. Čeprav ima WPA močno šifriranje z javnimi ključi in uporablja 256-bitni WPA-PSK (pre-Shared Key), ima WPA še vedno nekaj ranljivosti, "podedovanih" iz starega standarda WEP (obema je skupen standard ranljivega tokovnega šifriranja, RC4).

Ranljivosti se osredotočajo na uvedbo protokola Temporal Key Integrity Protocol (TKIP).

Sam TKIP je velik korak naprej, saj uporablja sistem ključev po paketih za zaščito vsakega podatkovnega paketa, poslanega med napravami. Na žalost morajo implementacije TKIP WPA upoštevati tudi starejše naprave WEP.

Novi sistem TKIP WPA "reciklira" nekatere vidike ranljivega sistema WEP in seveda so se te iste ranljivosti pojavile tudi v novem standardu.

WPA2 nadomešča WPA

WPA2 je uradno nadomestil WPA leta 2006. Kljub temu je bil WPA na kratko "vrhunec" šifriranja WiFi.

WPA2 prinaša še eno nadgradnjo varnosti in šifriranja, predvsem uvedbo naprednega standarda šifriranja (AES) za potrošniška omrežja WiFi. AES je bistveno močnejši od RC4 (ker je bil RC4 že večkrat "krekan") in je varnostni standard, ki se trenutno uporablja za številne spletne storitve.

WPA2 uvaja tudi Counter Cipher Mode s protokolom kode za preverjanje pristnosti sporočil z veriženjem blokov ali na kratko CCMP, da nadomesti današnji ranljivi TKIP.

TKIP ostaja del standarda WPA2 in zagotavlja funkcionalnost za naprave, ki uporabljajo samo WPA.

Napad KRACK WPA2

Napad KRACK je bila prva ranljivost, najdena v WPA2. Napad ponovne namestitve ključa (KRACK) je neposreden napad na protokol WPA2 in na žalost oslabi katero koli povezavo WiFi, ki uporablja WPA2.

V bistvu KRACK oslabi ključni vidik štirismernega rokovanja WPA2 , kar hekerjem omogoča prestrezanje in manipulacijo ustvarjanja novih šifrirnih ključev med postopkom varne povezave.

Toda tudi če ima KRACK tako močno škodo, so možnosti, da bi nekdo uporabil to orodje za napad na domače omrežje, zelo majhne.

WPA3: Odgovor WiFi Alliance

WPA3 je bil nekoliko pozen, vendar ponuja veliko večjo varnost. Na primer, WPA3-Personal zagotavlja šifriranje za uporabnike, tudi če so hekerji "razbili" geslo po povezavi z omrežjem.

Poleg tega WPA3 zahteva, da vse povezave uporabljajo zaščitene okvire upravljanja (PMF). PMF bistveno izboljša zaščito zasebnosti z dodatnimi varnostnimi mehanizmi za zaščito podatkov.

128-bitni standard AES ostaja enak za WPA3 (prikaz njegove "trajne" varnosti). Vendar pa povezave WPA3-Enterprise še vedno zahtevajo 198-bitni AES. Uporabniki WPA3-Personal bodo imeli tudi možnost uporabe 198-bitnega AES visoke intenzivnosti.

Če želite odkriti več novih funkcij WPA3, si oglejte članek: Spoznajte WPA3, najnovejši varnostni standard WiFi danes .

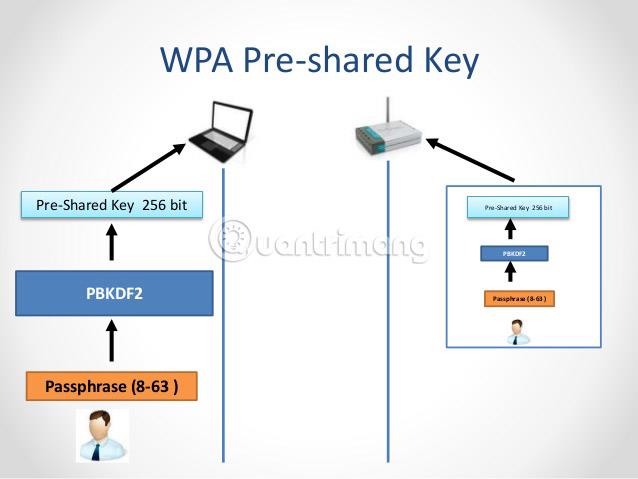

Kaj je ključ WPA2 v predhodni skupni rabi?

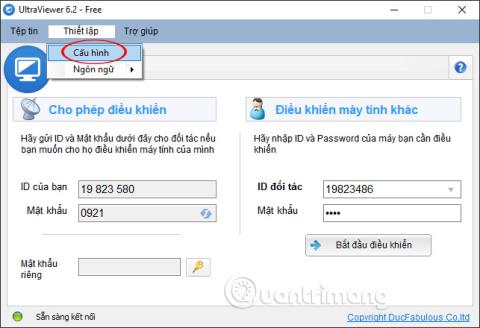

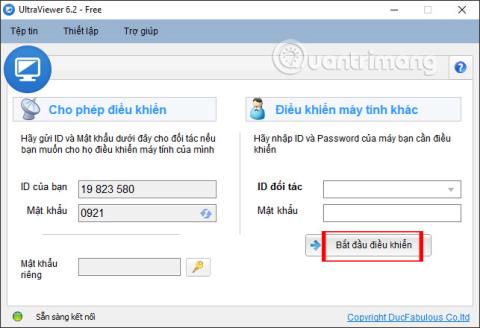

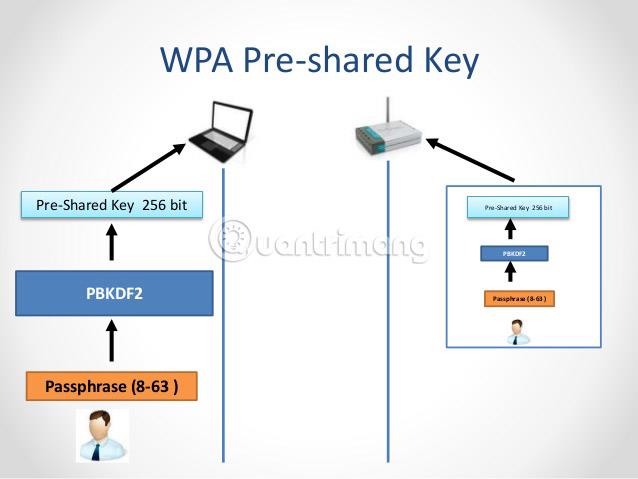

WPA2-PSK pomeni Pre-Shared Key, znan tudi kot osebni način, posebej za mala pisarniška omrežja in domača omrežja.

Brezžični usmerjevalniki šifrirajo omrežni promet s ključem. Pri WPA-Personal je ta ključ geslo za WiFi, nastavljeno na usmerjevalniku. Preden se naprava lahko poveže z omrežjem in »razume« šifriranje, mora uporabnik vanjo vnesti geslo.

Praktična slabost šifriranja WPA2-Personal je šibko geslo. Ker veliko ljudi pogosto uporablja šibka gesla za spletne račune, ni nenavadno, da za zaščito svojih brezžičnih omrežij uporabljajo podobno šibka gesla. Pravilo je, da za zaščito omrežja uporabite močna gesla, sicer WPA2 ne more veliko pomagati.

Kaj je WPA3 SAE?

Pri uporabi WPA3 bodo uporabniki uporabljali nov protokol za izmenjavo ključev, imenovan Simultaneous Authentication of Equals (SAE). SAE, znan tudi kot protokol za izmenjavo ključev Dragonfly, varnejša metoda izmenjave ključev, ki obravnava ranljivost KRACK.

Natančneje, odporen je na napade dešifriranja brez povezave z zagotavljanjem tajnosti naprej (ki je del komunikacijskega procesa med brskalnikom in strežnikom prek protokola HTTPS). Posredovanje tajnosti preprečuje napadalcem dešifriranje predhodno posnete internetne povezave, tudi če poznajo geslo WPA3.

Prav tako WPA3 SAE uporablja povezavo enakovrednih za vzpostavitev izmenjave in odpravlja možnost, da bi zlonamerni posrednik prestregel ključe.

Kaj je WiFi Easy Connect?

WiFi Easy Connect je nov standard povezljivosti, zasnovan za poenostavitev zagotavljanja in konfiguracije naprav WiFi.

Kjer WiFi Easy Connect zagotavlja močno šifriranje javnega ključa za vsako napravo, dodano v omrežje, tudi za aplikacije z malo ali brez uporabniškega vmesnika, kot so pametni domovi in izdelki IoT.

Na primer, v domačem omrežju bi uporabnik določil napravo kot osrednjo konfiguracijsko točko. Osrednja konfiguracijska točka mora biti medijska naprava, kot je pametni telefon ali tablica.

Večpredstavnostna naprava se nato uporabi za skeniranje kode QR , ki nato zažene protokol WiFi Easy Connect, kot ga je zasnovalo združenje WiFi Alliance.

Skeniranje kode QR (ali vnos kode, specifične za napravo IoT) zagotavlja povezani napravi enako varnost in šifriranje kot druge naprave v omrežju, tudi če neposredna konfiguracija ni mogoča. WiFi Easy Connect v kombinaciji z WPA3 bo povečal varnost za omrežja IoT in pametne domače naprave.

Varnost WiFi je izjemno pomembna

V času pisanja je WPA2 še vedno najbolj varna metoda šifriranja WiFi, saj upošteva ranljivost KRACK. Čeprav je KRACK zagotovo problem, zlasti za korporativna omrežja, je malo verjetno, da se bo povprečen uporabnik srečal s to vrsto napada (razen seveda, če ste velika oseba).

WEP je zlahka zlomljiv, zato ga ne smete uporabljati za noben namen. Poleg tega, če imate naprave, ki lahko uporabljajo samo zaščito WEP, razmislite o njihovi zamenjavi, da povečate varnost omrežja.

Pomembno je tudi vedeti, da se WPA3 ne bo čarobno pojavil in zavaroval vseh naprav v trenutku. Uvedba novega standarda šifriranja WiFi in njegova široka uporaba je dolg proces.

Stopnja uspešnosti tega je odvisna od tega, ali proizvajalci omrežne opreme na splošno in posebej proizvajalci usmerjevalnikov uporabljajo WPA3 za svoje izdelke.

Za zdaj se osredotočite na zaščito svojega omrežja z WPA2.

Vso srečo!

Poglej več: