Proces prepoznavanja novih in nastajajočih groženj kibernetski varnosti se nikoli ne konča – in junija 2023 je BitDefender Labs odkril del zlonamerne programske opreme, ki cilja na sisteme, ki uporabljajo omrežne povezave.povezavo z oddaljenim namizjem iz leta 2022.

Če uporabljate protokol za oddaljeno namizje (RDP) , je pomembno ugotoviti, ali ste tarča in ali so bili vaši podatki ukradeni. Na srečo obstaja več načinov, s katerimi lahko preprečite okužbo in odstranite RDStealer iz računalnika.

Kaj je RDStealer? Kako so vas ciljali?

RDStealer je zlonamerna programska oprema, ki poskuša ukrasti poverilnice in podatke tako, da okuži strežnik RDP in spremlja njegove oddaljene povezave. RDStealer je nameščen z Logutilom, stranskimi vrati , ki se uporabljajo za okužbo oddaljenih namizij in omogočajo trajen dostop prek namestitve RDStealer na strani odjemalca.

Če zlonamerna programska oprema zazna, da je oddaljena naprava povezana s strežnikom in je omogočeno Client Drive Mapping (CDM), bo zlonamerna programska oprema pregledala vsebino na napravi in poiskala datoteke, kot so zaupne baze podatkov. Geslo KeePass, geslo, shranjeno v brskalniku, in zasebni SSH ključ. Zbira tudi pritiske tipk in podatke o odložišču.

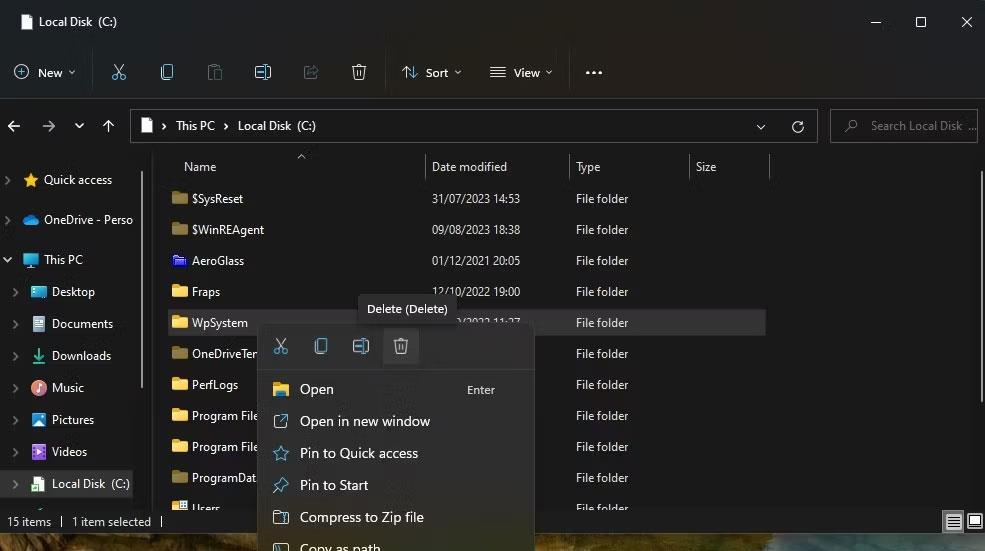

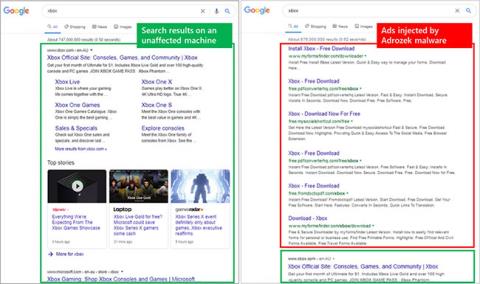

RDStealer lahko cilja na vaš sistem ne glede na to, ali je na strani strežnika ali odjemalca. Ko RDStealer okuži omrežje, ustvari zlonamerne datoteke v mapah, kot sta »%WinDir%\System32« in »%PROGRAM-FILES%« , ki so običajno izključene med pregledovanjem zlonamerne programske opreme v celotnem sistemu.

Po Bitdefenderju se zlonamerna programska oprema širi po več vektorjih. Poleg vektorja napadov CDM lahko okužbe z RDStealer izvirajo iz okuženih spletnih oglasov, zlonamernih e-poštnih prilog in kampanj socialnega inženiringa . Zdi se, da je skupina, odgovorna za RDStealer, še posebej prefinjena, zato se lahko v prihodnosti pojavijo novi vektorji napadov - ali izboljšane oblike RDStealerja.

Če uporabljate oddaljeno namizje prek RDP, je najvarneje domnevati, da je RDStealer okužil vaš sistem. Čeprav je virus preveč pameten, da bi ga zlahka ročno prepoznali, lahko RDStealer preprečite tako, da izboljšate varnostne protokole v sistemih strežnika in odjemalca ter izvedete skeniranje celotnega sistema brez nepotrebnih izključitev.

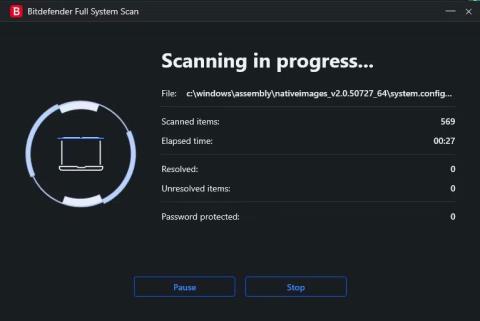

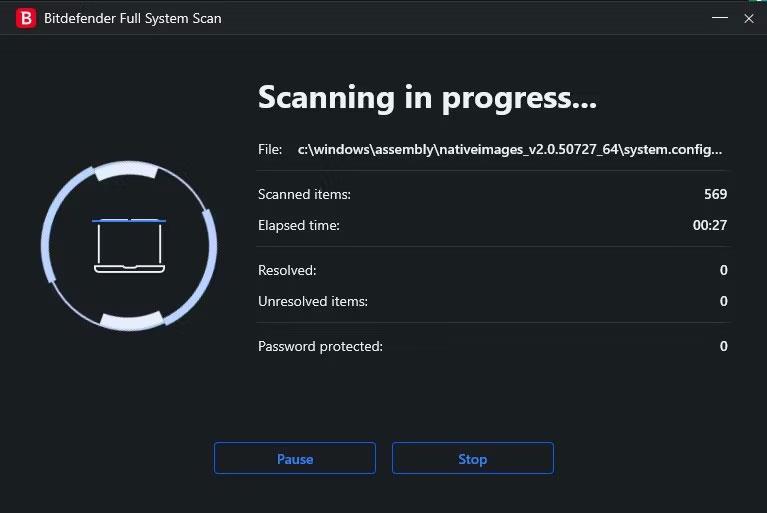

Izvedite popoln pregled sistema v Bitdefenderju

Za RDStealer ste še posebej ranljivi, če uporabljate sistem Dell, saj se zdi, da cilja posebej na računalnike, ki jih proizvaja Dell. Zlonamerna programska oprema je namenoma zasnovana tako, da se prikrije v mapah, kot je »Program Files\Dell\CommandUpdate« , in uporablja domene ukazov in nadzora, kot je »dell-a[.]ntp-update[. ]com«.

Zaščitite oddaljeno namizje pred RDSealerjem

Najpomembnejša stvar, ki jo lahko naredite, da se zaščitite pred RDSealerjem, je, da ste previdni pri brskanju po spletu. Čeprav ni veliko podrobnosti o tem, kako se RDStealer širi prek povezav RDP, je potrebna previdnost, da se izognete skoraj vsakemu vektorju okužbe.

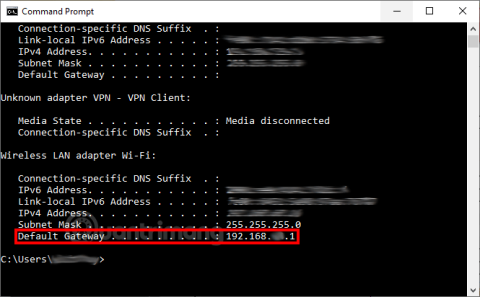

Uporabite večfaktorsko avtentikacijo

Varnost povezav RDP lahko izboljšate z implementacijo najboljših praks, kot je večfaktorsko preverjanje pristnosti (MFA). Če za vsako prijavo zahtevate sekundarno metodo preverjanja pristnosti, lahko preprečite številne vrste napadov RDP. Druge najboljše prakse, kot sta implementacija avtentikacije na ravni omrežja (NLA) in uporaba VPN-jev , lahko prav tako naredijo vaš sistem manj privlačen in ranljiv za kompromise.

Šifrirajte in varnostno kopirajte podatke

RDStealer učinkovito ukrade podatke – in poleg navadnega besedila, ki ga najdemo v odložišču in pridobimo s beleženjem tipk, išče tudi datoteke, kot je KeePass Password Databases. Čeprav ukradeni podatki niso pozitivni, ste lahko prepričani, da je z ukradenimi podatki težko ravnati, če skrbno šifrirate svoje datoteke.

Šifriranje datotek je razmeroma preprosto opravilo s pravimi navodili. Prav tako je izjemno učinkovita pri zaščiti datotek, saj bodo morali hekerji skozi težaven postopek dešifriranja šifriranih datotek. Čeprav je datoteke mogoče dešifrirati, je verjetneje, da se bodo hekerji premaknili na lažje tarče – in posledično ste popolnoma nekompromitirani. Poleg šifriranja bi morali tudi redno varnostno kopirati svoje podatke, da preprečite kasnejšo izgubo dostopa.

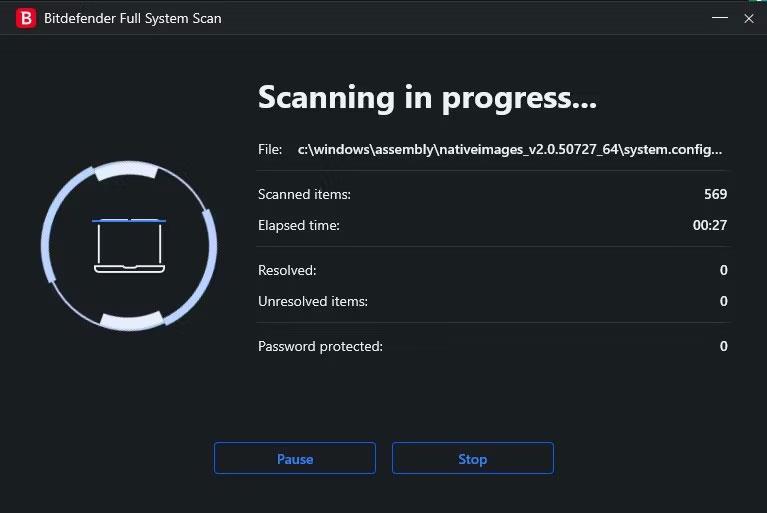

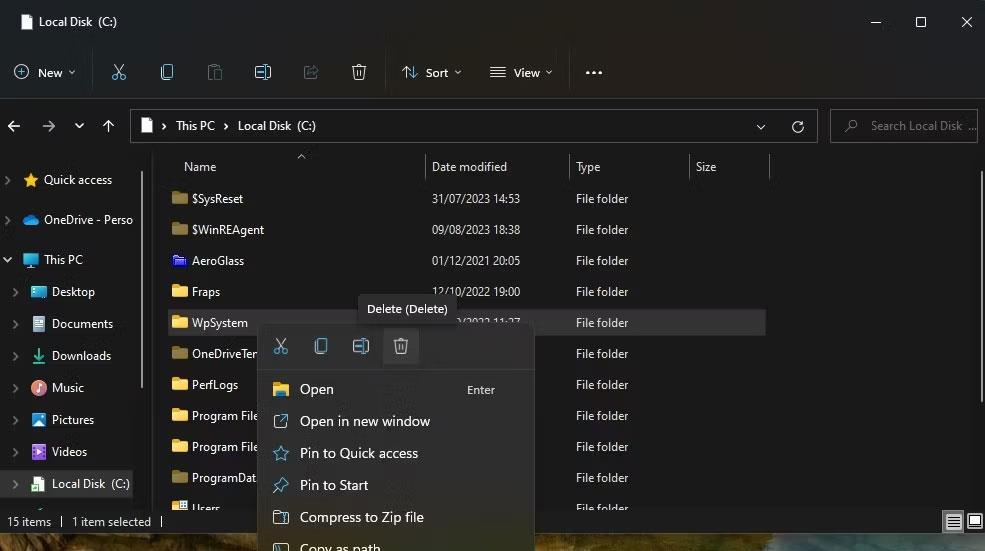

Pravilno konfigurirajte protivirusno programsko opremo

Če želite zaščititi svoj sistem, je pomembna tudi pravilna konfiguracija protivirusne programske opreme. RDStealer izkorišča dejstvo, da bodo številni uporabniki izključili celotne mape namesto posebej predlaganih datotek, tako da bodo v teh mapah ustvarili zlonamerne datoteke. Če želite, da vaša protivirusna programska oprema najde in odstrani RDStealer, morate spremeniti izjeme tako, da bodo vključevale samo posebej priporočene datoteke.

Upravljanje protivirusnih izjem v Bitdefenderju

Za referenco RDStealer ustvari zlonamerne datoteke v mapah (in njihovih podmapah), vključno z:

- %WinDir%\System32\

- %WinDir%\System32\wbem

- %WinDir%\security\database

- %PROGRAM_FILES%\f-secure\psb\diagnostics

- %PROGRAM_FILES_x86%\dell\commandupdate\

- %PROGRAM_FILES%\dell\md programska oprema za shranjevanje\md konfiguracijski pripomoček\

Prilagodite svoje izključitve skeniranja virusov v skladu s smernicami, ki jih priporoča Microsoft. Izključite le navedene vrste datotek in map in ne izključujte nadrejenih map. Preverite, ali je vaša protivirusna programska oprema posodobljena, in izvedite popoln pregled sistema.

Posodobite najnovejše varnostne novice

Medtem ko je razvojna ekipa Bitdefender uporabnikom omogočila zaščito svojih sistemov pred RDStealerjem, to ni edina zlonamerna programska oprema, ki vas mora skrbeti – in vedno obstaja možnost, da se bo razvila na nove načine in presenetila. Eden najpomembnejših korakov, ki jih lahko naredite za zaščito svojih sistemov, je, da ste obveščeni o najnovejših novicah o nastajajočih grožnjah kibernetski varnosti.