Ni preprostega načina, da bi ugotovili, ali uporabljate računalnik, okužen s trojancem za oddaljeni dostop (RAT), ali čisti računalnik. Če boste torej vedeli, kako preprečiti napade trojancev z oddaljenim dostopom, bo to v veliko pomoč pri preprečevanju okužbe vašega računalnika z zlonamerno programsko opremo RAT.

Ugotovimo torej, kaj je napad RAT, zakaj akterji groženj izvajajo te napade in kako jih preprečiti.

Kaj je trojanski konj za oddaljeni dostop (RAT)?

Trojanski konj za oddaljeni dostop (RAT) je vrsta zlonamerne programske opreme, ki napadalcem omogoča daljinsko upravljanje vašega računalnika.

S programom RAT lahko napadalci na vašem računalniku počnejo kar koli hočejo, vključno z ogledovanjem in prenašanjem datotek, snemanjem posnetkov zaslona, snemanjem pritiskov na tipke, krajo gesel in celo pošiljanjem ukazov vašemu računalniku za izvajanje določenih dejanj.

Ker RAT napadalcem omogočajo skoraj popoln nadzor nad okuženimi stroji, jih akterji groženj uporabljajo za zlonamerne dejavnosti, kot so vohunjenje, finančne kraje in kibernetski kriminal.

Zakaj hekerji izvajajo napade RAT?

Napadalec ima lahko popoln administrativni nadzor nad ciljnim računalnikom s pomočjo programa RAT. Posledično lahko napadalec zlahka:

- Nameščanje izsiljevalske programske opreme ali drugih zlonamernih programov v vaš računalnik.

- Branje, prenos, brisanje, urejanje ali vstavljanje podatkov v vaš sistem.

- Upravljajte svojo spletno kamero in mikrofon.

- Spremljajte svoje spletne dejavnosti z uporabo keyloggerjev .

- Ukradi zaupne podatke, kot so številke socialnega zavarovanja, uporabniška imena, gesla in podatki o kreditni kartici.

- Posnemite posnetke zaslona oddaljenih računalnikov.

- Vzdržujte napade porazdeljene zavrnitve storitve (DDOS) z namestitvijo RAT-jev na več osebnih računalnikov in uporabo teh osebnih računalnikov za preplavljanje ciljnih strežnikov z lažnim prometom.

Danes akterji groženj uporabljajo tudi RAT za rudarjenje kriptovalute. Ker se lahko trojanski program za oddaljeni dostop prikrije kot zakonit program, ga je mogoče enostavno namestiti v vaš računalnik brez vaše vednosti.

Kako se RAT namesti na PC?

Kako je torej mogoče RAT namestiti na osebni računalnik? Kot kateri koli drug zlonamerni program lahko tudi trojanski konjanci za oddaljeni dostop pridejo v vaš računalnik na več načinov.

Trojanci z oddaljenim dostopom lahko spremljajo navidezno legitimne prenose, ki jih uporabniki zahtevajo z zlonamernih spletnih mest, kot so video igre, programske aplikacije, slike, torrent datoteke, vtičniki itd.

Ustvarjene e-poštne priloge, e-poštna sporočila z lažnim predstavljanjem in spletne povezave na zlonamernih spletnih mestih lahko tudi pošiljajo programe RAT v osebne računalnike.

Priljubljeni trojanci za oddaljeni dostop z dolgoletno tradicijo vključujejo Back Orifice, Poison-Ivy, SubSeven in Havex.

Kako preprečiti napade RAT

Tukaj je nekaj dokazanih načinov, ki vas lahko zaščitijo pred napadi RAT.

1. Namestite program proti zlonamerni programski opremi

Čeprav je RAT težko zaznati in odstraniti, je eden najboljših načinov za zaščito pred njimi namestitev programa proti zlonamerni programski opremi.

Programi proti zlonamerni programski opremi so zasnovani za odkrivanje in odstranjevanje zlonamerne programske opreme, vključno z RAT-ji.

Namestitev programa proti zlonamerni programski opremi lahko zaščiti vaš računalnik pred RAT-i in drugo zlonamerno programsko opremo.

Poleg tega poskrbite, da bo vaš program proti zlonamerni programski opremi vedno posodobljen, saj se nenehno pojavljajo nove grožnje.

2. Okrepite nadzor dostopa

Eden najučinkovitejših načinov za preprečevanje napadov RAT je krepitev nadzora dostopa. To nepooblaščenim uporabnikom oteži dostop do omrežij in sistemov.

Na primer, močni ukrepi za preverjanje pristnosti, kot sta dvostopenjsko preverjanje pristnosti in strožje konfiguracije požarnega zidu, lahko pomagajo zagotoviti, da imajo samo pooblaščeni uporabniki dostop do naprav in podatkov. S tem boste zmanjšali škodo, ki jo lahko povzroči okužba s SV.

3. Izvedite najmanj privilegij

Ko gre za preprečevanje RAT, je eno od bistvenih načel, ki jih je treba upoštevati, načelo najmanjše privilegije (POLP).

Preprosto povedano, to načelo navaja, da morajo imeti uporabniki le minimalno količino prometa, potrebno za opravljanje svojih delovnih nalog. To vključuje tako pravice kot privilegije.

Z doslednim uveljavljanjem načela najmanjših privilegijev lahko organizacije znatno zmanjšajo verjetnost, da bo RAT prevzel popoln nadzor nad osebnim računalnikom.

Poleg tega, če se pravilno upošteva načelo najmanjših privilegijev, obstaja omejitev glede tega, kaj lahko napadalec RAT naredi računalniku.

4. Spremljajte nenavadno vedenje aplikacije

RAT se pogosto povežejo z oddaljenimi strežniki, da prejmejo ukaze od napadalcev. Zato lahko opazite nenavadno omrežno dejavnost, ko imate v sistemu RAT.

Eden od načinov za preprečevanje okužb z RAT je torej spremljanje vedenja aplikacij v sistemu.

Morda boste na primer opazili, da se aplikacije povezujejo z nenavadnimi vrati ali naslovi IP, ki jih aplikacija ne uporablja. Morda boste opazili tudi, da aplikacije prenašajo velike količine podatkov, čeprav običajno ne prenašajo toliko podatkov.

Opazovanje tovrstnega nenavadnega vedenja vam lahko pomaga odkriti podgane, preden lahko povzročijo kakršno koli škodo.

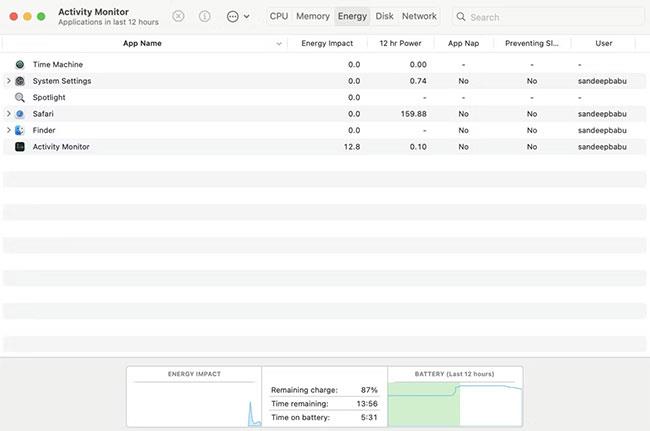

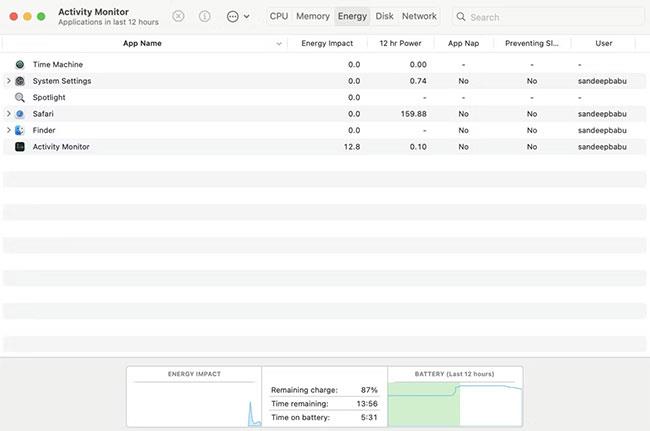

Preprosto odprite upravitelja opravil v računalniku z operacijskim sistemom Windows ali nadzornik dejavnosti v računalniku Mac, da preverite, ali se katera aplikacija izvaja brez vaše vednosti.

5. Uporabite sistem za zaznavanje vdorov

Nenehno spremljajte promet v omrežju s pomočjo zanesljivega sistema za zaznavanje vdorov (IDS).

Dve glavni vrsti sistemov za odkrivanje vdorov vključujeta:

- Na določeni napravi je nameščen gostiteljski sistem za zaznavanje vdorov (HIDS).

- Omrežni sistemi za zaznavanje vdorov (NIDS) spremljajo omrežni promet v realnem času

Z uporabo obeh vrst sistemov za zaznavanje vdorov se ustvari sistem za upravljanje varnostnih informacij in dogodkov (SIEM), ki lahko blokira vse vdore programske opreme, ki zaobide požarne zidove in protiprogramske programe.

6. Posodobite operacijski sistem, brskalnik in drugo pogosto uporabljeno programsko opremo

Akterji groženj pogosto izkoriščajo ranljivosti v zastarelih operacijskih sistemih in programski opremi za dostop do naprav žrtev.

Če posodabljate svoj operacijski sistem, spletni brskalnik in druge pogosto uporabljene programe, lahko pomagate zapreti morebitne varnostne luknje, ki bi jih napadalci lahko uporabili za okužbo vašega računalnika z virusom RAT.

Namestite tudi morebitne varnostne posodobitve protivirusne programske opreme in požarnega zidu, takoj ko so na voljo.

7. Uporabite model Zero-Trust

Varnostni model Zero-Trust uveljavlja strogo identiteto in avtentikacijo za dostop do omrežja.

Načela modela Zero-Trust vključujejo neprekinjeno spremljanje in avtentikacijo, najmanj privilegijev za uporabnike in naprave, strog nadzor dostopa do naprav in blokiranje bočnega gibanja.

Sprejetje modela Zero-Trust vam torej lahko pomaga preprečiti napade RAT. To je zato, ker napadi RAT pogosto uporabljajo stransko gibanje, da okužijo druge naprave v omrežju in pridobijo dostop do občutljivih podatkov.

8. Sodelujte pri usposabljanju o kibernetski varnosti

Sumljive povezave in zlonamerna spletna mesta so glavni vzroki za distribucijo zlonamerne programske opreme.

Če ne želite biti žrtev, nikoli ne odpirajte e-poštnih priponk. Programe, slike in video igre vedno prenašajte z izvirnih spletnih mest.

Poleg tega se morate redno udeleževati usposabljanja o kibernetski varnosti, da se seznanite z najnovejšimi tehnikami za odkrivanje groženj zlonamerne programske opreme.

Usposabljanje zaposlenih o najboljših praksah kibernetske varnosti, da se izognejo napadom z lažnim predstavljanjem in socialnim inženiringom, lahko organizacijam pomaga pri preprečevanju okužb s RAT.

Pri zlonamerni programski opremi je bolje preprečiti kot zdraviti. Posameznikom in organizacijam zagotovite usposabljanje za ozaveščanje o varnosti, da preprečite napade RAT.