Ankstesniame straipsnyje sužinojome apie XSS (Cross Site Scripting) klaidas ir tikrąjį XSS Reflected išnaudojimą. Yra ir kitas XSS tipas, kuris laikomas pavojingesniu: saugomas XSS.

Skirtingai nuo „Reflected“, kuri tiesiogiai atakuoja kelias aukas, į kurias nusitaikė įsilaužėliai, „Stored XSS“ taikosi į daugiau aukų. Ši klaida atsiranda tada, kai žiniatinklio programa nuodugniai nepatikrina įvesties duomenų prieš išsaugodama juos duomenų bazėje (čia aš naudoju šią sąvoką turėdamas omenyje duomenų bazę, failą ar kitas sritis, kuriose saugomi programos duomenys. web).

Naudodami „Stord XSS“ techniką, įsilaužėliai jos nenaudoja tiesiogiai, bet turi tai padaryti bent 2 žingsniais.

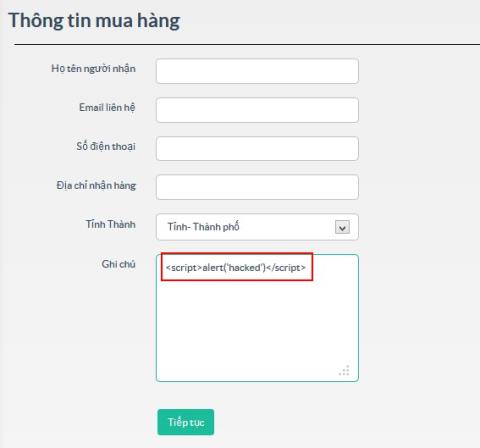

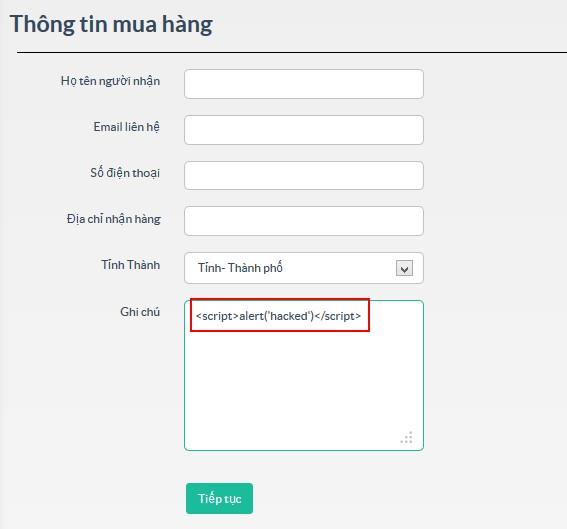

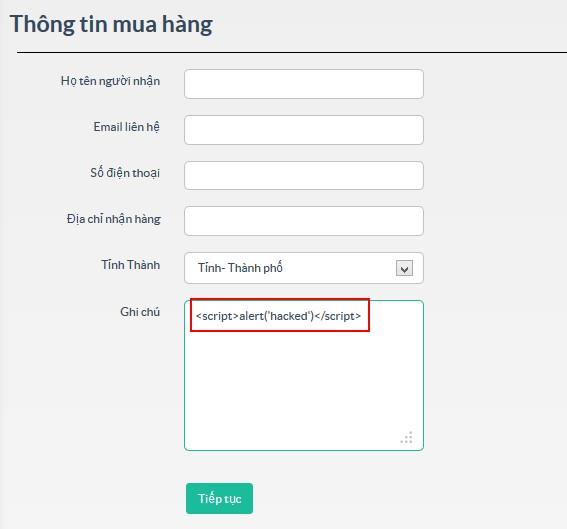

Pirma, įsilaužėliai naudoja nefiltruotus įvesties taškus (formą, įvestį, teksto sritį...), norėdami įterpti pavojingą kodą į duomenų bazę.

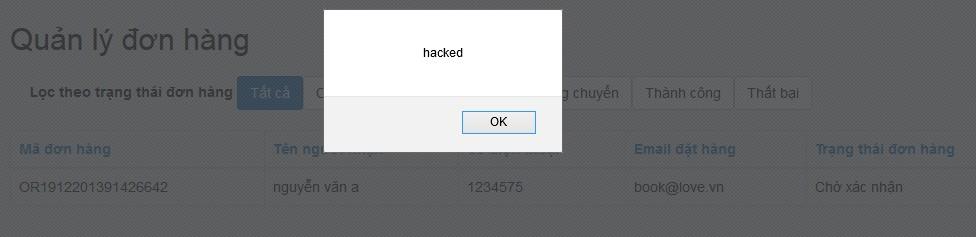

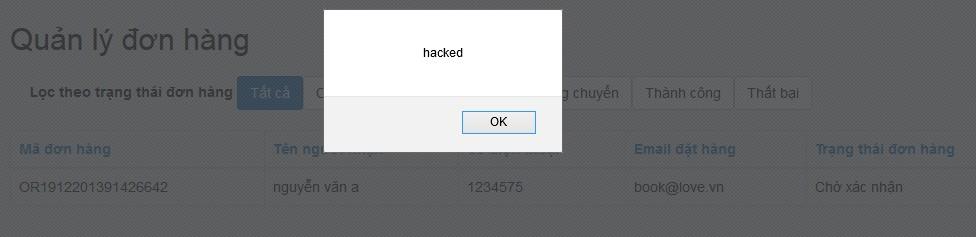

Toliau, kai vartotojas pasiekia žiniatinklio programą ir atlieka su šiais išsaugotais duomenimis susijusias operacijas, įsilaužėlio kodas bus vykdomas vartotojo naršyklėje.

Šiuo metu, atrodo, įsilaužėlis pasiekė savo tikslą. Dėl šios priežasties saugoma XSS technika taip pat vadinama antros eilės XSS.

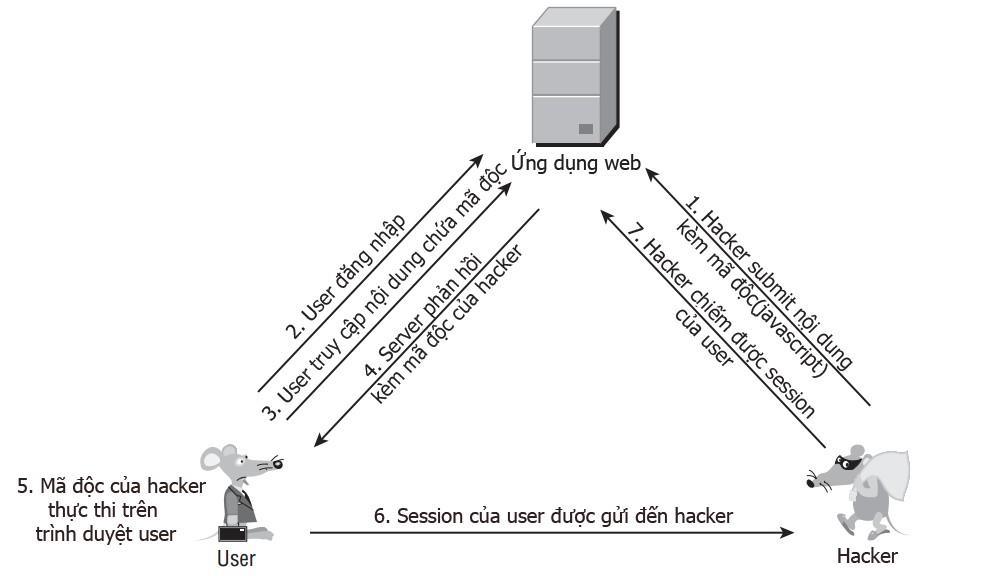

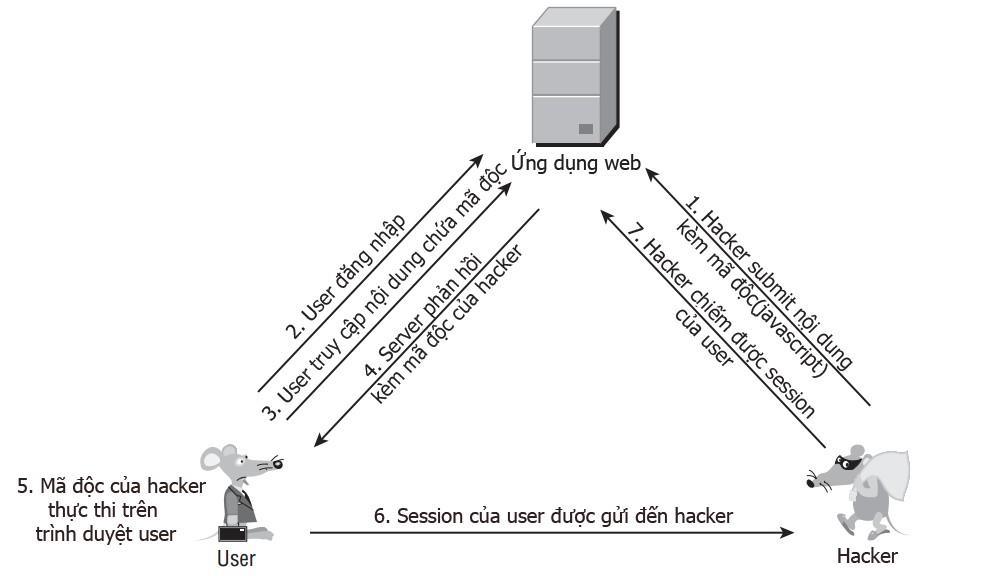

Eksploatacijos scenarijus aprašomas taip:

Reflected XSS ir Stored XSS turi du pagrindinius atakos proceso skirtumus.

- Pirma, norėdamas išnaudoti Reflected XSS, įsilaužėlis turi apgauti auką, kad ji pasiektų savo URL. Kalbant apie Stored XSS, to daryti nereikia.Įvedus pavojingą kodą į programos duomenų bazę, įsilaužėlis tiesiog turi laukti, kol auka automatiškai prie jo prieis. Aukoms tai yra visiškai normalu, nes jie nežino, kad duomenys, kuriuos jie pasiekia, buvo užkrėsti.

- Antra, įsilaužėlio tikslą bus lengviau pasiekti, jei atakos metu auka vis dar yra žiniatinklio programos sesijoje. Naudodamas Reflected XSS, įsilaužėlis gali įtikinti arba apgauti auką prisijungti ir pasiekti jo pateiktą URL, kad paleistų kenkėjišką kodą. Tačiau saugomas XSS yra kitoks, nes kenkėjiškas kodas buvo saugomas žiniatinklio duomenų bazėje, todėl vartotojui prisijungus prie susijusių funkcijų kenkėjiškas kodas bus paleistas ir greičiausiai šioms funkcijoms reikalingas autentifikavimas. vartotojas vis dar dalyvauja sesijoje.

Iš šių dalykų matyti, kad saugomas XSS yra daug pavojingesnis nei Reflected XSS, paveikti subjektai gali būti visi tos žiniatinklio programos vartotojai. Ir jei auka atlieka administracinį vaidmenį, taip pat kyla interneto užgrobimo rizika.