SSH ryšių apsauga padeda apsaugoti „Linux“ sistemą ir duomenis. Sistemos administratoriai ir namų vartotojai taip pat turi apsaugoti kompiuterius, kuriuose veikia internetas. Štai 10 paprastų būdų, kaip apsaugoti SSH serverį .

Kai kurie SSH saugumo pagrindai

SSH reiškia Secure Shell. SSH protokolas arba programinės įrangos įrankis leidžia sistemos administratoriams ir vartotojams saugiai prisijungti prie nuotolinių kompiuterių naudojant tą protokolą.

SSH protokolas yra šifruotas protokolas, skirtas užtikrinti saugų ryšį per nesaugų tinklą, pvz., Internetą. SSH sistemoje „Linux“ sukurtas remiantis nešiojama OpenSSH projekto versija. Jis įdiegtas klasikiniame kliento-serverio modelyje su SSH serveriu, priimančiu ryšius iš SSH klientų. Klientas naudojamas prisijungti prie serverio ir parodyti seansą nuotoliniams vartotojams. Serveris priima ryšį ir pradeda seansą.

Pagal numatytąją konfigūraciją SSH serveris „klausys“ įeinančių jungčių per perdavimo valdymo protokolą (TCP), 22 prievadą. Kadangi tai yra standartizuotas ir populiarus prievadas, jis yra veikėjų grėsmių ir kenkėjiškų robotų taikinys.

Kenkėjiški veikėjai paleidžia robotus, kurie nuskaito IP adresų diapazonus, ieškodami atvirų prievadų. Tada jis tiria šiuose prievadus, ar nėra išnaudojamų pažeidžiamumų. Visiškai neteisinga manyti, kad aš esu saugus, yra daug didesnių ir geresnių taikinių nei aš. Šie robotai nesirenka savo taikinių pagal jokius kriterijus, jie tiesiog ieško būdo įsiskverbti į sistemą.

Jei neapsaugosite savo sistemos, būsite auka.

Saugumo trintis

Apsaugos trinties taškas yra bet kokia situacija, kai pagrindinė užduotis užkertama kelią arba atidedama dėl saugumo reikalavimų.

Saugumo trintis sukelia diskomfortą (bet kuriuo lygiu) vartotojams ir kitiems, kai įgyvendinate saugos priemones. Žmonės, pradedantys kompiuterių sistemomis, gali nerimauti, ar jiems iš tikrųjų teks įvesti slaptažodį kiekvieną kartą, kai prisijungs prie pagrindinio kompiuterio. Jiems tai taip pat yra saugumo trinties forma.

Saugumo priemonių įdiegimas kai kuriems žmonėms dažnai sukelia tam tikrą trintį. Verslo savininkai turi mokėti už šias priemones. Kompiuterių naudotojams gali tekti pakeisti įpročius arba prisiminti skirtingą autentifikavimo informaciją, pridedant veiksmus, kad sėkmingai prisijungtų. Sistemos administratoriai turės papildomų darbų diegdami ir prižiūrėdami naujas saugumo priemones.

„Linux“ arba „Unix“ tipo operacinę sistemą sugriežtinti ir užrakinti gali būti greita. Čia pateiktos saugos priemonės yra lengvai atliekamų veiksmų rinkinys, kuris pagerins kompiuterio saugą be trečiųjų šalių programų ir gilios ugniasienės įsikišimo .

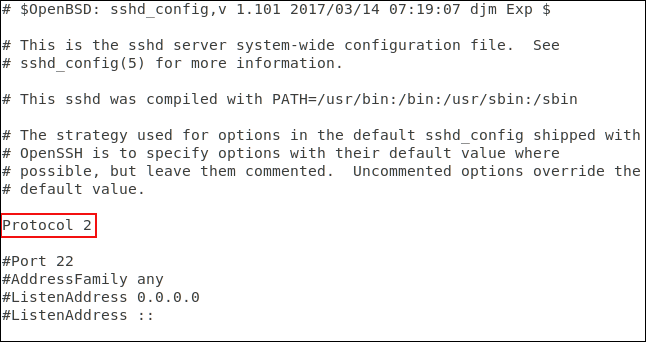

Naudokite 2 SSH protokolo versiją

2006 m. SSH protokolas buvo atnaujintas iš 1 versijos į 2 versiją. Tai reikšmingas atnaujinimas. Yra daug pakeitimų ir patobulinimų, ypač šifravimo ir saugos srityse, o 2 versija atgal nesuderinama su 1 versija. Norėdami užkirsti kelią ryšiams iš 1 versijos klientų, galite nurodyti kompiuterius, kad jie priimtų tik 2 versijos ryšius.

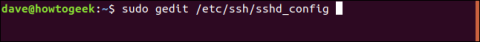

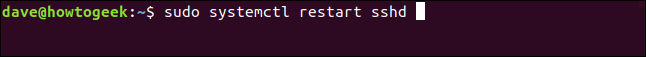

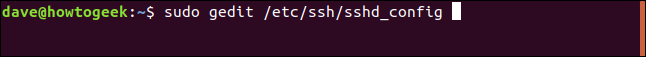

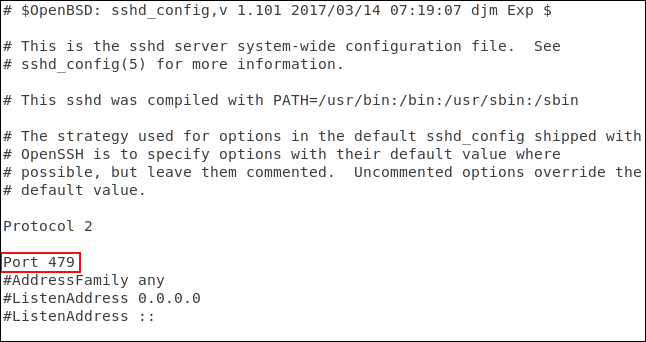

Norėdami tai padaryti, redaguokite /etc/ssh/sshd_config failą naudodami šią komandą:

sudo gedit /etc/ssh/sshd_config

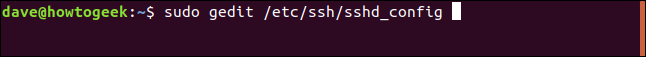

Pridėkite šią eilutę:

Protocol 2

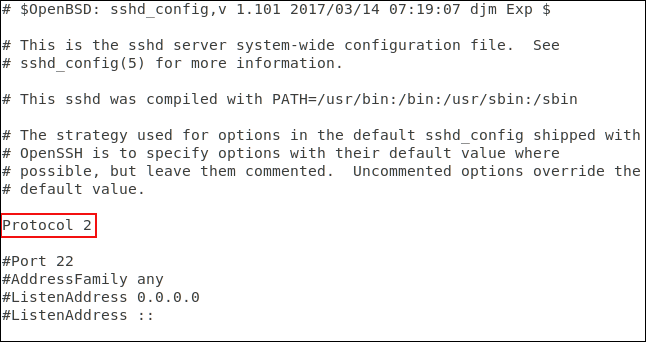

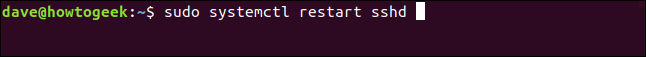

Išsaugokite failą, tada iš naujo paleiskite SSH demono procesą naudodami šią komandą:

sudo systemctl restart sshd

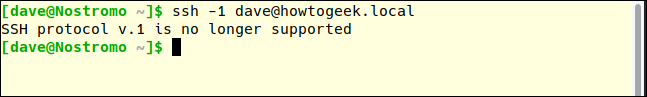

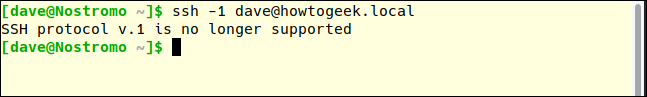

Išbandykite naują sąranką, perjungdami į kitą įrenginį ir bandydami įvesti SSH į bandomąjį įrenginį. Norėdami priversti ssh komandą naudoti 1 protokolo versiją, naudosime parinktį -1 (protocol 1).

ssh -1 [email protected]

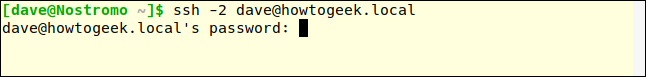

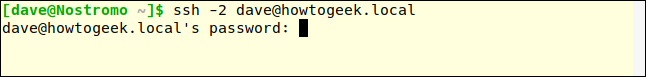

Prisijungimo užklausa atmesta. Įsitikinkite, kad vis dar galite prisijungti prie 2 protokolo. Testavimui naudosime -2 (protokolas 2).

ssh -2 [email protected]

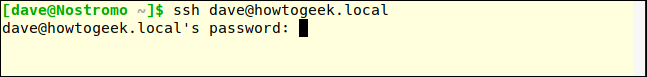

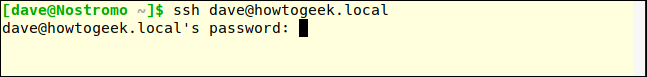

Tai, kad SSH serveris prašo slaptažodžio, yra teigiamas ženklas, kad ryšys užmegztas ir jūs bendraujate su serveriu. Šiuolaikiniai SSH klientai pagal numatytuosius nustatymus naudos 2 protokolą, mums nereikia nurodyti 2 protokolo, jei klientas yra atnaujintas.

ssh [email protected]

Ryšys priimtas.

Venkite 22 vartų

22 prievadas yra standartinis SSH jungčių prievadas. Jei naudojamas kitas prievadas, jūsų sistemai suteikiama šiek tiek saugumo per užtemimą (STO). Saugumas per dviprasmiškumą niekada neturėtų būti laikomas tikra saugumo priemone. Tiesą sakant, kai kurie išmanesni atakų robotai tiria visus atvirus prievadus ir nusprendžia, kokią paslaugą jie teikia, o ne pasikliauja paprastu prievadų paieškos sąrašu ir daro prielaidą, kad jie teikia paslaugą. Tačiau naudojant nestandartinį prievadą galima sumažinti blogą srautą 22 prievade.

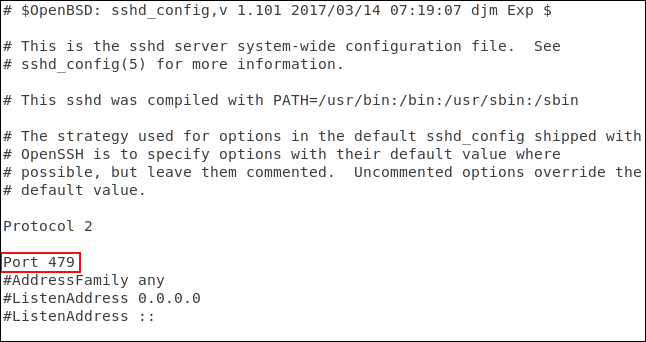

Norėdami sukonfigūruoti nestandartinį prievadą, redaguokite SSH konfigūracijos failą, kaip nurodyta aukščiau.

Ištrinkite # prievado eilutės pradžioje ir pakeiskite 22 pasirinktu numeriu. Išsaugokite konfigūracijos failą ir iš naujo paleiskite SSH demoną.

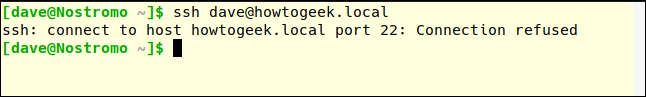

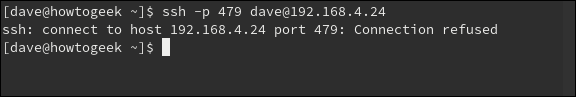

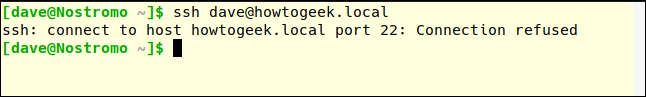

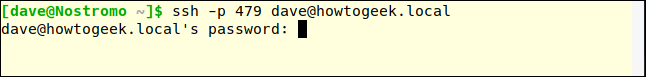

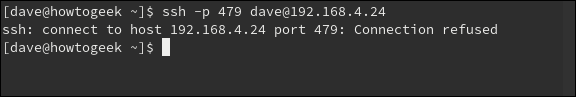

Kitame kompiuteryje mes naudosime ssh komandą prisijungti prie serverio. Numatytoji ssh komanda naudoja 22 prievadą:

ssh [email protected]

Ryšio atsisakyta. Bandykite dar kartą ir nurodykite 470 prievadą naudodami parinktį –p (prievadas):

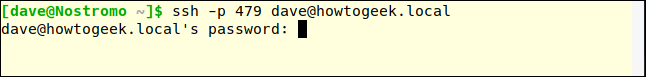

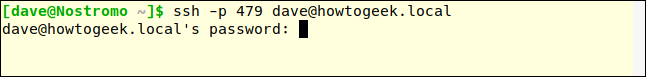

ssh -p 479 [email protected]

Ryšys patvirtintas.

Prijunkite filtrą naudodami TCP Wrappers

TCP Wrappers yra lengvai suprantamas prieigos kontrolės sąrašas. Tai leidžia uždrausti ir leisti ryšius pagal ryšio užklausos ypatybes, pvz., IP adresą arba pagrindinio kompiuterio pavadinimą. TCP paketai turėtų būti naudojami su tinkamai sukonfigūruota užkarda, o ne jos vietoje.

TCP Wrappers yra iš anksto įdiegtas Ubuntu 18.04 LTS įrenginiuose . Jis turi būti įdiegtas „Manjaro 18.10“ ir „Fedora 30“.

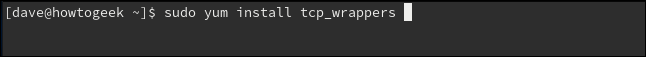

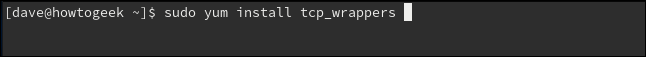

Norėdami įdiegti „Fedora“, naudokite šią komandą:

sudo yum install tcp_wrappers

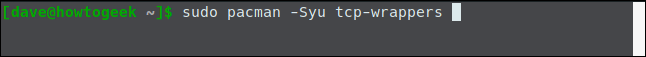

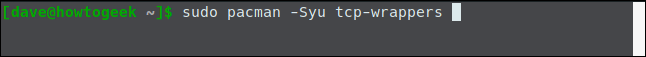

Norėdami įdiegti „Manjaro“, naudokite šią komandą:

sudo pacman -Syu tcp-wrappers

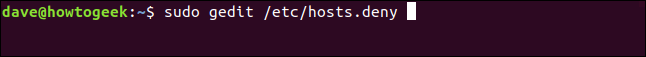

Yra du failai: viename faile yra leidimų sąrašas, o kitame - atsisakymo sąrašas. Redaguokite atsisakymo sąrašą naudodami šią komandą:

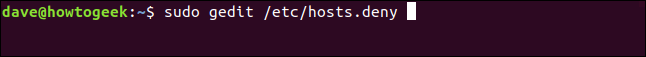

sudo gedit /etc/hosts.deny

Aukščiau pateikta komanda atidarys gedit redaktorių, kuriame atsisakoma įkelti failą.

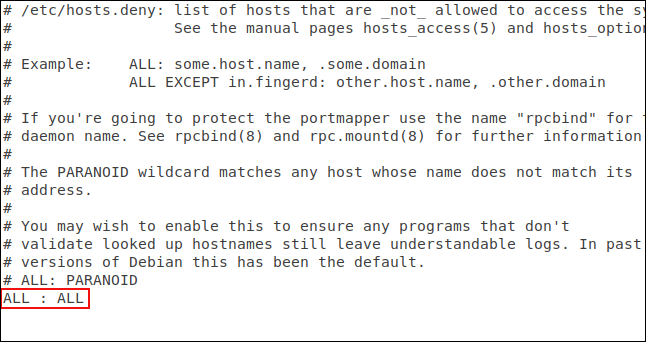

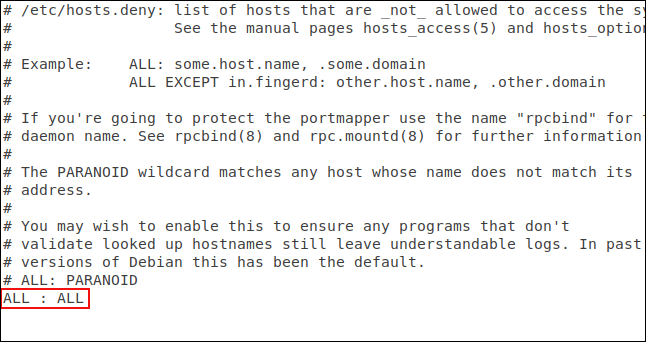

Turite pridėti eilutę:

ALL : ALL

Ir išsaugokite failą. Ši eilutė užblokuos bet kokią neteisėtą prieigą. Dabar turime suteikti leidimus ryšiams, kuriuos norite priimti. Norėdami tai padaryti, turite redaguoti leidimų failą:

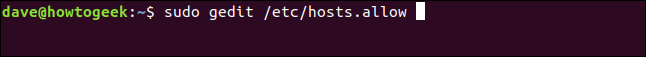

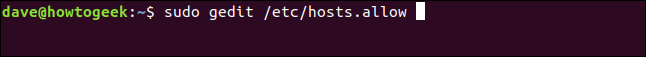

sudo gedit /etc/hosts.allow

Aukščiau pateikta komanda atidarys gedit rengyklę su atsisiunčiamu failu.

Pridėjome SSH demono pavadinimą, SSHD ir kompiuterio, leidžiančio užmegzti ryšį, IP adresą. Išsaugokite failą ir pažiūrėkite, ar galioja apribojimai ir leidimai.

Pirmiausia bandysite prisijungti iš kompiuterio, kurio nėra faile hosts.allow:

Ryšio atsisakyta. Bandysime prisijungti iš įrenginio, kurio IP adresas yra 192.168.4.23:

Ryšys priimtas.

Čia pateiktas pavyzdys leidžia prisijungti tik vienai mašinai. TCP paketai yra gana lankstūs, jie palaiko pagrindinio kompiuterio pavadinimus, pakaitos simbolius ir potinklio kaukes, kad priimtų ryšius iš IP adresų diapazonų.

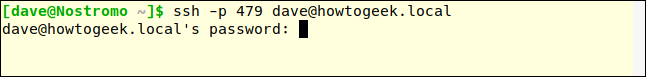

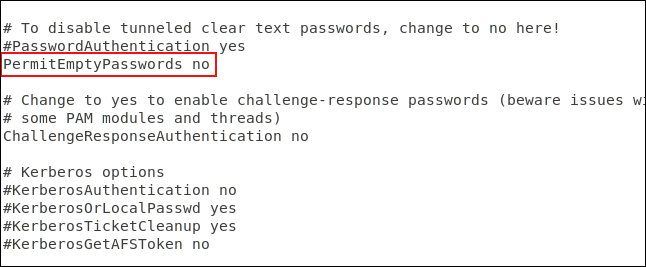

Atmesti prisijungimo užklausas be slaptažodžio

Nors ir nėra gerai, „Linux“ sistemos administratoriai gali kurti vartotojų paskyras be slaptažodžių. Tai reiškia, kad nuotoliniam ryšiui iš šios paskyros nereikia slaptažodžio. Šie ryšiai bus priimti, bet ne autentifikuoti.

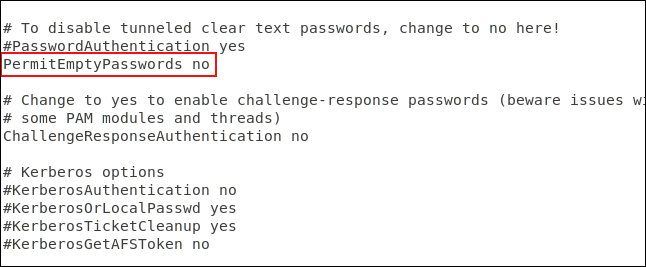

Numatytasis SSH nustatymas priima prisijungimo užklausas be slaptažodžio. Galime lengvai jį pakeisti ir įsitikinti, kad visi tie ryšiai yra autentifikuoti.

Turite redaguoti SSH konfigūracijos failą.

Slinkite faile žemyn, kol pamatysite eilutę #PermitEmptyPasswords no . Ištrinkite # eilutės pradžioje ir išsaugokite failą. Iš naujo paleiskite SSH demoną.

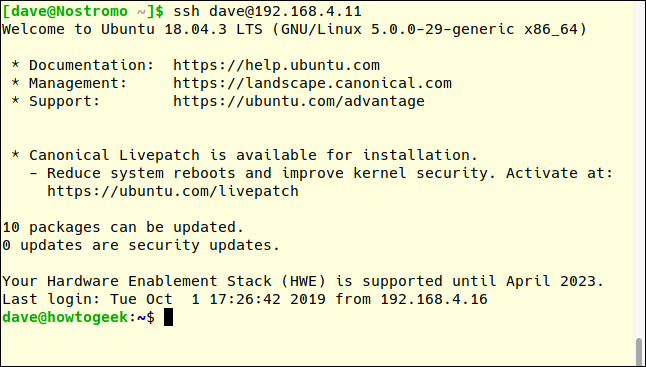

Vietoj slaptažodžių naudokite SSH raktus

SSH raktai suteikia saugų prisijungimo prie SSH serverio būdą. Slaptažodžiai gali būti nulaužti, atspėti arba priverstinai priverstinai . SSH raktai nėra pažeidžiami tokio tipo atakoms.

Generuodami SSH raktą, sukuriate raktų porą. Vienas yra viešasis raktas, o kitas yra privatus raktas. Viešasis raktas yra įdiegtas serveriuose, prie kurių norite prisijungti. Privatus raktas yra saugiai laikomas jūsų kompiuteryje.

SSH raktai leidžia užmegzti ryšius be slaptažodžio, kuris yra saugesnis nei prisijungimas naudojant slaptažodžio autentifikavimą.

Pateikdamas užklausą prisijungti, nuotolinis kompiuteris naudoja viešojo rakto kopiją, kad sukurtų užšifruotą pranešimą, siunčiamą atgal į kompiuterį. Kadangi jis yra užšifruotas viešuoju raktu, kompiuteris gali jį iššifruoti privačiu raktu.

Tada kompiuteris ištraukia tam tikrą informaciją iš pranešimo, užšifruoja ją ir siunčia atgal į serverį. Jei serveris gali jį iššifruoti naudodamas viešojo rakto kopiją. Jei žinutėje esanti informacija sutampa su serverio atsiųsta informacija, ryšys bus patvirtintas.

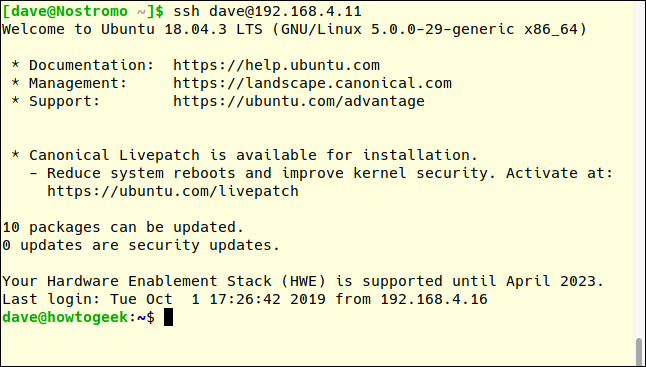

Čia vartotojas SSH raktu prisijungia prie serverio 192.168.4.11. Atminkite, kad jie nėra raginami įvesti slaptažodį.

ssh [email protected]

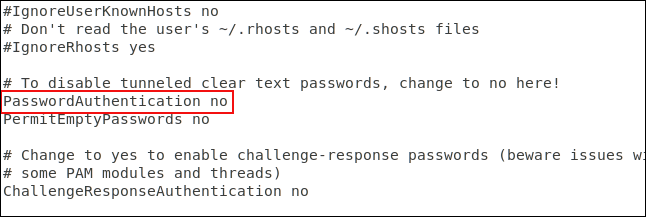

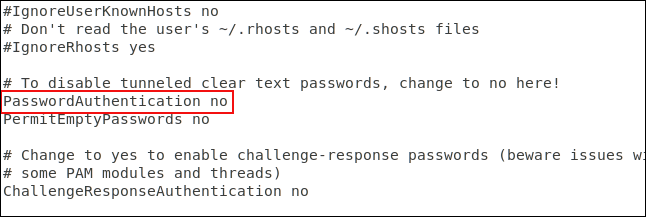

Visiškai išjunkite slaptažodžio autentifikavimą

Galite visiškai išjungti slaptažodžio autentifikavimą, jei naudojate SSH raktus. Turime redaguoti SSH konfigūracijos failą.

Slinkite failą žemyn, kol pamatysite eilutę, kuri prasideda #PasswordAuthentication taip . Ištrinkite # eilutės pradžioje, pakeiskite taip į ne ir išsaugokite failą. Iš naujo paleiskite SSH demoną.

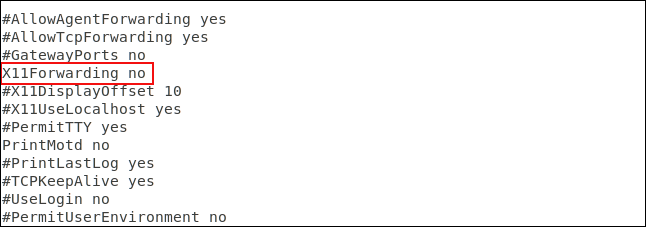

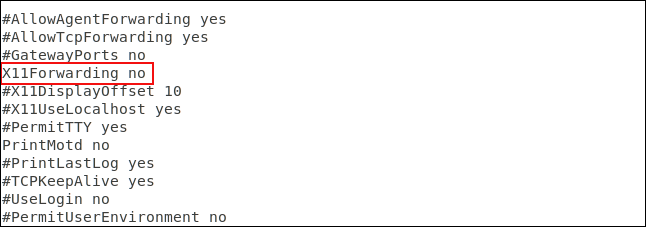

Išjungti X11 persiuntimą

X11 persiuntimas leidžia nuotoliniams vartotojams paleisti grafines programas iš jūsų serverio per SSH seansą, tačiau blogi veikėjai ja lengvai išnaudoja. Geriau jį išjungti redaguojant SSH konfigūracijos failą.

Slinkite failą žemyn, kol pamatysite eilutę #X11Forwarding no , ištrinkite # eilutės pradžioje ir išsaugokite failą. Iš naujo paleiskite SSH demoną.

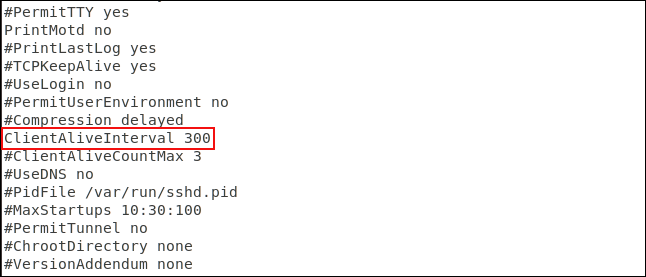

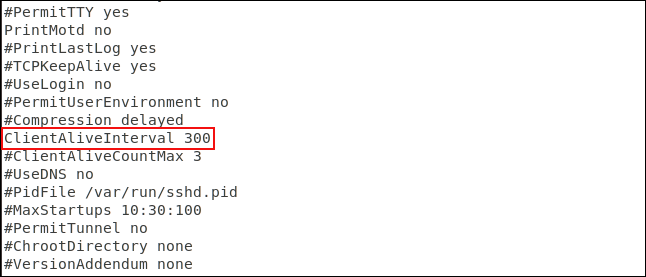

Nustatykite tuščiosios eigos skirtojo laiko reikšmę

Jei SSH ryšys užmezgamas su kompiuteriu ir jame tam tikrą laiką nevykdoma veikla, tai gali kelti pavojų saugumui.

Todėl turėtumėte nustatyti laiko limitą. SSH ryšys bus atjungtas, jei per nurodytą laiką nebus vykdoma veikla. Dar kartą turime redaguoti SSH konfigūracijos failą.

Slinkite failą žemyn, kol pamatysite eilutę, kuri prasideda #ClientAliveInterval 0 . Pašalinkite # eilutės pradžioje, pakeiskite skaičių 0 į norimą reikšmę. Paprastai žmonės nustato 300 sekundžių, tai yra 5 minutes. Išsaugokite failą ir iš naujo paleiskite SSH demoną.

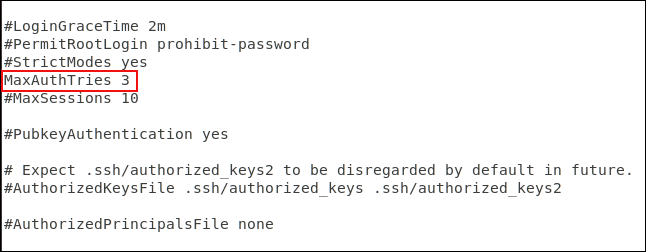

Nustatykite slaptažodžių įvedimų skaičiaus apribojimą

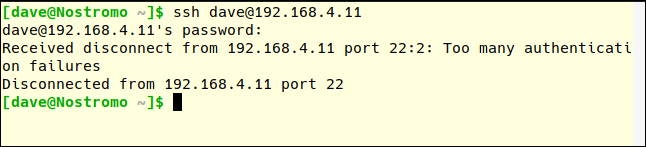

Patvirtinimo skaičiaus apribojimo nustatymas gali padėti išvengti slaptažodžio atspėjimo ir žiaurios jėgos atakų. Po nurodyto skaičiaus autentifikavimo užklausų vartotojas bus atjungtas nuo SSH serverio. Pagal numatytuosius nustatymus bandymų įvesti slaptažodį skaičius neribojamas, tačiau galite tai redaguoti SSH konfigūracijos faile.

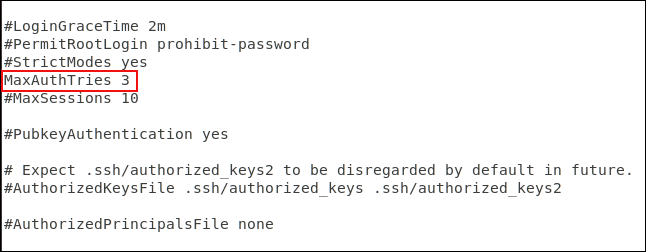

Slinkite failą žemyn, kol pamatysite eilutę, prasidedančią #MaxAuthTries 0 . Pašalinus # eilutės pradžioje, skaičius pakeičiamas į norimą reikšmę. Galite nustatyti jį į 3. Atlikdami pakeitimus išsaugokite failą ir iš naujo paleiskite SSH demoną.

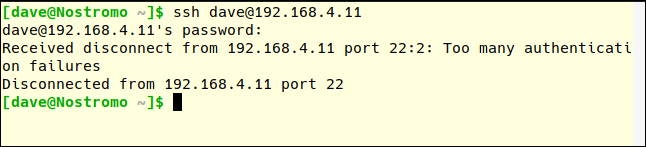

Tai galite patikrinti bandydami prisijungti ir įvesdami neteisingą slaptažodį.

Atminkite, kad MaxAuthTries skaičius yra didesnis nei vartotojui leidžiamas bandymų skaičius. Po dviejų nesėkmingų bandymų esate atjungtas, o tai reiškia, kad MaxAuthTries nustatyta kaip 3.

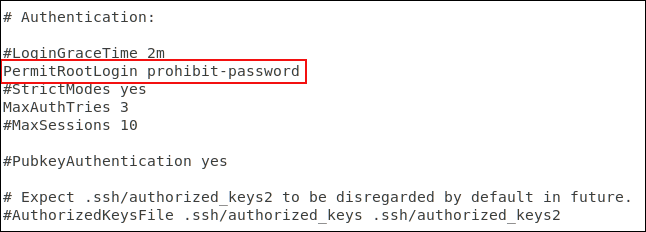

Išjungti root prisijungimą

Jums patariama neprisijungti kaip root, tiesiog naudokite kaip įprastas vartotojas sistemoje Linux ir naudokite sudo, kad atliktumėte veiksmus, kuriems reikia root teisių. Taip pat neturėtumėte leisti root prisijungti prie SSH serverio. Tik paprastiems vartotojams leidžiama prisijungti. Jei jiems reikia atlikti administracinio lygio užduotį, jie taip pat gali naudoti sudo. Jei turite leisti root vartotojui prisijungti, galite priversti jį naudoti SSH raktą.

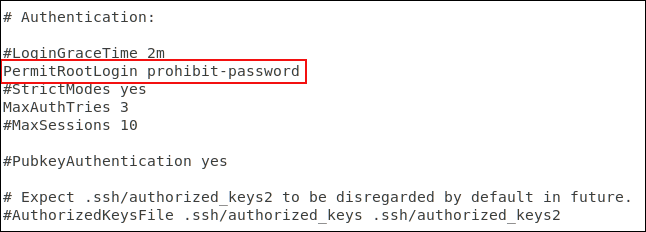

Redaguokite konfigūracijos failą, kad išjungtumėte root prisijungimą.

Slinkite failą žemyn, kol pamatysite eilutę, kuri prasideda #PermitRootLogin draudžiamas slaptažodis , ištrinkite # eilutės pradžioje.

- Jei norite neleisti root prisijungti, pakeiskite uždrausti slaptažodį į Nr.

- Jei leidžiate root prisijungti, bet priverčiate naudoti SSH raktą, palikite nepažeistą uždrausti slaptažodį.

Išsaugokite pakeitimus ir iš naujo paleiskite SSH demoną.

Paskutinis žingsnis

Žinoma, jei jums nereikia, kad jūsų kompiuteryje veiktų SSH, išjunkite jį naudodami šią komandą:

sudo systemctl stop sshd

sudo systemctl disable sshd

Linkime sėkmės!