Naujų ir kylančių kibernetinio saugumo grėsmių nustatymo procesas niekada nesibaigia – 2023 m. birželį „BitDefender Labs“ aptiko dalį kenkėjiškų programų, kurios naudoja tinklo ryšius. Nuo 2022 m. nuotolinio darbalaukio ryšys.

Jei naudojate nuotolinio darbalaukio protokolą (RDP) , svarbu nustatyti, ar esate taikinys ir ar jūsų duomenys nebuvo pavogti. Laimei, yra keletas būdų, kuriais galite apsisaugoti nuo infekcijos ir pašalinti RDStealer iš kompiuterio.

Kas yra RDStealer? Kaip buvote nukreipti?

RDStealer yra kenkėjiška programa, kuri bando pavogti kredencialus ir duomenis užkrėsdama KPP serverį ir stebėdama jo nuotolinius ryšius. „RDStealer“ yra įdiegtas kartu su „Logutil“ – užpakalinėmis durimis , naudojamomis nuotoliniams darbalaukiams užkrėsti ir nuolatinei prieigai užtikrinti per kliento pusės „RDStealer“ diegimą.

Jei kenkėjiška programa nustato, kad prie serverio prijungtas nuotolinis įrenginys ir įjungtas kliento disko susiejimas (CDM), kenkėjiška programa nuskaitys įrenginio turinį ir ieškos failų, pvz., konfidencialios duomenų bazės. KeePass slaptažodis, naršyklės išsaugotas slaptažodis ir privatus SSH Raktas. Ji taip pat renka klavišų paspaudimus ir iškarpinės duomenis.

RDStealer gali nukreipti jūsų sistemą, nepaisant to, ar ji yra serverio ar kliento pusėje. Kai RDStealer užkrečia tinklą, jis sukuria kenkėjiškus failus aplankuose, pvz., „%WinDir%\System32“ ir „%PROGRAM-FILES%“ , kurie paprastai neįtraukiami atliekant visos sistemos kenkėjiškų programų nuskaitymą.

„Bitdefender“ teigimu, kenkėjiška programa plinta keliais vektoriais. Be CDM atakos vektoriaus, RDStealer infekcijos gali kilti iš užkrėstų žiniatinklio skelbimų, kenkėjiškų el. laiškų priedų ir socialinės inžinerijos kampanijų . Atrodo, kad už RDStealer atsakinga grupė yra ypač sudėtinga, todėl ateityje gali atsirasti naujų atakų vektorių arba patobulintų RDStealer formų.

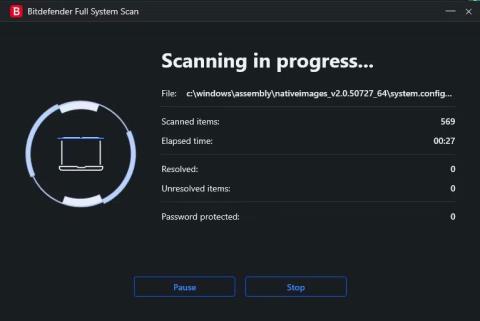

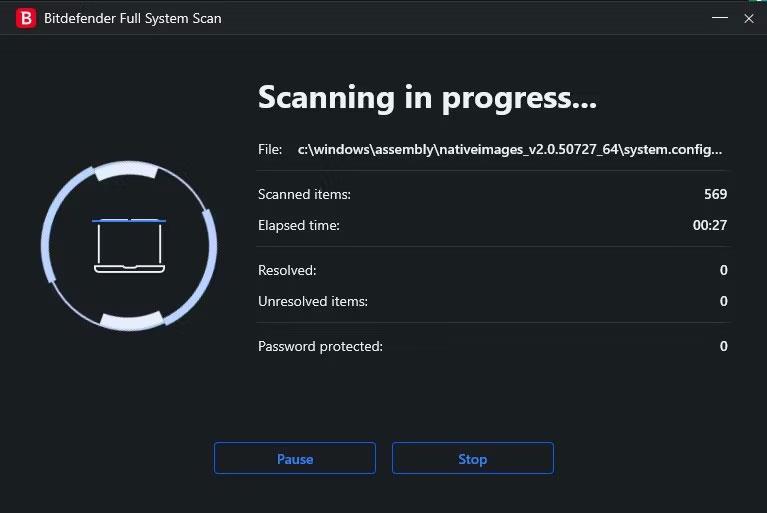

Jei naudojate nuotolinį darbalaukį per RDP, saugiausia manyti, kad RDStealer užkrėtė jūsų sistemą. Nors virusas yra per daug protingas, kad jį būtų galima lengvai atpažinti rankiniu būdu, RDStealer galite apsisaugoti pagerindami savo serverio ir klientų sistemų saugos protokolus bei atlikdami nuskaitymus. visos sistemos virusas be nereikalingų išimčių.

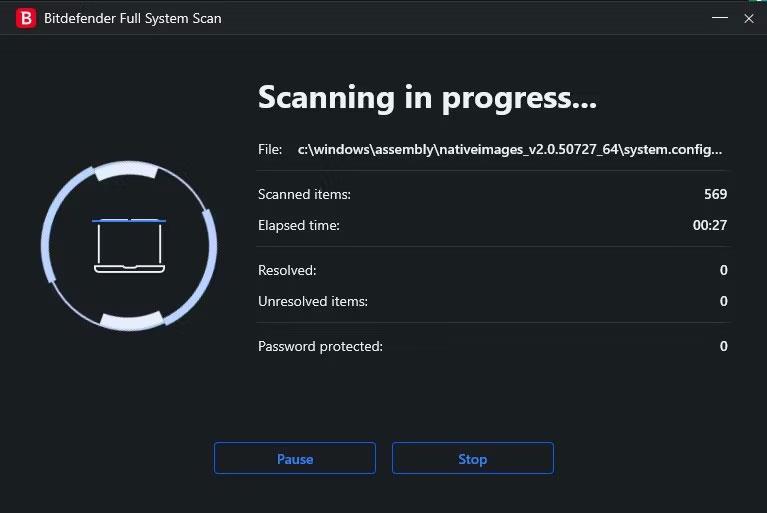

Atlikite visą sistemos nuskaitymą naudodami „Bitdefender“.

Esate ypač pažeidžiamas RDStealer, jei naudojate „Dell“ sistemą, nes atrodo, kad ji skirta konkrečiai „Dell“ gaminamiems kompiuteriams. Kenkėjiška programa specialiai sukurta taip, kad paslėptų save aplankuose, pvz., „Program Files\Dell\CommandUpdate“ ir naudotų komandų ir valdymo domenus, tokius kaip „dell-a[.]ntp-update[. ]com“.

Apsaugokite nuotolinį darbalaukį nuo RDSealer

Svarbiausias dalykas, kurį galite padaryti, kad apsisaugotumėte nuo RDSealer, yra būti atsargiems naršydami internete. Nors nėra daug konkrečių duomenų apie tai, kaip RDStealer plinta už RDP jungčių, reikia būti atsargiems, kad būtų išvengta beveik bet kokio infekcijos pernešėjo.

Naudokite kelių veiksnių autentifikavimą

Galite pagerinti KPP ryšių saugumą įgyvendindami geriausią praktiką, pvz., kelių veiksnių autentifikavimą (MFA). Reikalaujant antrinio autentifikavimo metodo kiekvienam prisijungimui, galite užkirsti kelią daugelio tipų KPP atakoms. Kitos geriausios praktikos, pvz., tinklo lygio autentifikavimo (NLA) diegimas ir VPN naudojimas , taip pat gali padaryti jūsų sistemą mažiau patrauklią ir pažeidžiamą.

Šifruoti ir kurti atsargines duomenų kopijas

„RDStealer“ efektyviai vagia duomenis – be paprasto teksto, rasto iškarpinėje ir gauto iš klaviatūros registravimo, ji taip pat ieško failų, tokių kaip „KeePass“ slaptažodžių duomenų bazės. Nors pavogti duomenys neturi teigiamų aspektų, galite būti tikri, kad su visais pavogtais duomenimis bus sunku susidoroti, jei rūpestingai šifruojate failus.

Failų šifravimas yra gana paprasta užduotis su tinkamomis instrukcijomis. Tai taip pat labai veiksminga apsaugant failus, nes įsilaužėliams reikės atlikti sudėtingą procesą, kad iššifruotų užšifruotus failus. Nors failus iššifruoti galima, įsilaužėliai labiau linkę pereiti prie lengvesnių taikinių – ir dėl to esate visiškai be kompromisų. Be šifravimo, taip pat turėtumėte reguliariai kurti atsargines duomenų kopijas, kad vėliau neprarastumėte prieigos.

Teisingai sukonfigūruokite antivirusinę programinę įrangą

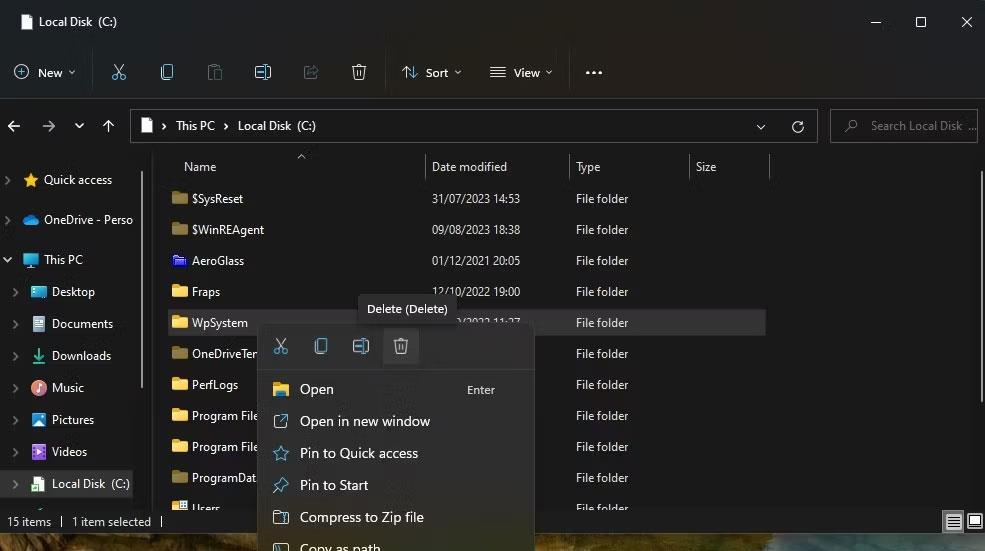

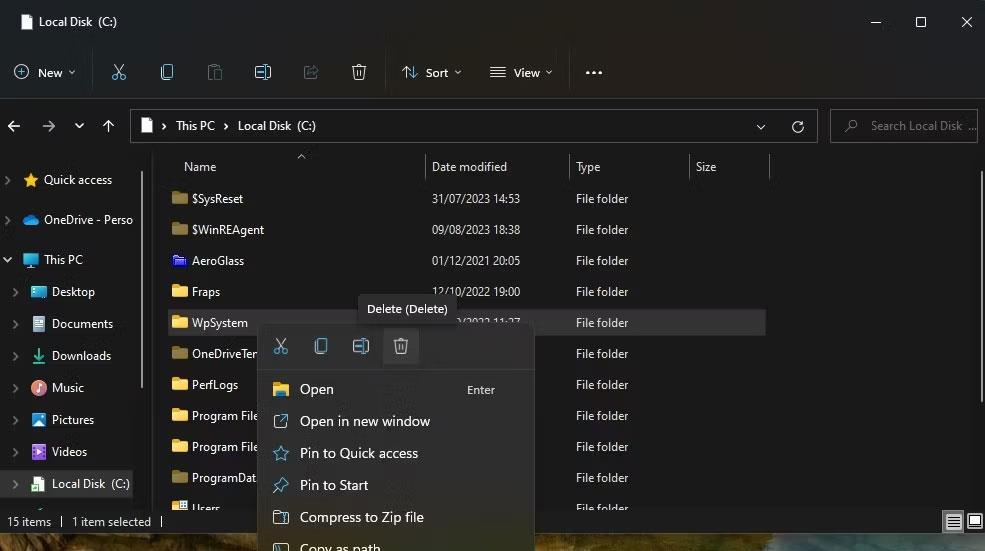

Tinkamai sukonfigūruoti antivirusinę programinę įrangą taip pat svarbu, jei norite apsaugoti savo sistemą. RDStealer naudojasi tuo, kad daugelis vartotojų išskirs visus aplankus, o ne specialiai pasiūlytus failus, sukurdami šiuose aplankuose kenkėjiškus failus. Jei norite, kad jūsų antivirusinė programinė įranga surastų ir pašalintų RDStealer, turite pakeisti išimtis, kad būtų įtraukti tik specialiai rekomenduojami failai.

Tvarkykite antivirusines išimtis „Bitdefender“.

Nuoroda, RDStealer sukuria kenkėjiškus failus aplankuose (ir atitinkamuose jų poaplankiuose), įskaitant:

- %WinDir%\System32\

- %WinDir%\System32\wbem

- %WinDir%\security\database

- %PROGRAM_FILES%\f-secure\psb\diagnostics

- %PROGRAM_FILES_x86%\dell\commandupdate\

- %PROGRAM_FILES%\dell\md saugyklos programinė įranga\md konfigūravimo priemonė\

Turėtumėte pakoreguoti virusų nuskaitymo išimtis pagal „Microsoft“ rekomenduojamas gaires. Išskirkite tik nurodytus konkrečius failų tipus ir aplankus ir neišskirkite pirminių aplankų. Patikrinkite, ar jūsų antivirusinė programinė įranga yra atnaujinta, ir atlikite visą sistemos nuskaitymą.

Atnaujinkite paskutines saugumo naujienas

Nors „Bitdefender“ kūrimo komanda leido vartotojams apsaugoti savo sistemas nuo „RDStealer“, tai nėra vienintelė kenkėjiška programa, dėl kurios turite nerimauti – ir visada yra galimybė, kad ji vystysis naujais būdais ir nustebins. Vienas iš svarbiausių žingsnių, kurių galite imtis norėdami apsaugoti savo sistemas, yra būti informuojamiems apie naujausias naujienas apie kylančias kibernetinio saugumo grėsmes.