Pastaraisiais metais kompiuterių kriminalistika tapo ypač svarbiu aspektu kompiuterių mokslo apskritai ir ypač aukštųjų technologijų tyrimų srityje. Tai aukštųjų technologijų tyrimo mokslas, pagrįstas duomenimis, saugomais kompiuterių įrenginiuose, pvz. , standžiuosiuose diskuose , kompaktinių diskų įrenginiuose arba internete esančiais duomenimis. Kompiuterinė ekspertizė apima tokias užduotis kaip kompiuterio ar kompiuterių tinklo saugomos, perduodamos ar generuojamos informacijos aptikimas, apsauga ir analizavimas, siekiant padaryti pagrįstas išvadas ir nustatyti priežastis, taip pat reiškinių paaiškinimus tyrimo proceso metu. Kitaip tariant, kompiuterinė ekspertizė padeda palengvinti su internetu susijusią nusikalstamų veikų tyrimo veiklą. Skirtingai nei anksčiau, kompiuterių įtaka išsiplėtė į visus įrenginius, susijusius su skaitmeniniais duomenimis, todėl kompiuterinė ekspertizė padeda tirti nusikaltimus naudojant skaitmeninius duomenis, siekiant surasti kaltininkus, įvykdžiusius konkretų nusikaltimą. Tiems, kurie dirba šį darbą, reikia didelės patirties ir žinių apie kompiuterių mokslą , tinklų kūrimą ir saugumą.

Siekdami aptarnauti šią svarbią sritį, kūrėjai sukūrė daug labai efektyvių kompiuterinės ekspertizės įrankių, padedančių saugumo ekspertams supaprastinti su duomenimis susijusių pažeidimų tyrimo procesą. Geriausio kompiuterinės ekspertizės įrankio pasirinkimo kriterijus paprastai įvertins tyrimo agentūros, atsižvelgdamos į daugybę skirtingų veiksnių, įskaitant biudžetą, funkcijas ir turimą darbą galinčių atlikti ekspertų komandą. Įvaldykite šį įrankį. Toliau pateikiamas 10 populiariausių kompiuterių teismo ekspertizės įrankių, kuriais ypač pasitiki daugelis skaitmeninės saugos agentūrų, sąrašas. Nedelsdami peržiūrėkite juos.

Pirmaujantys kompiuteriniai teismo medicinos įrankiai

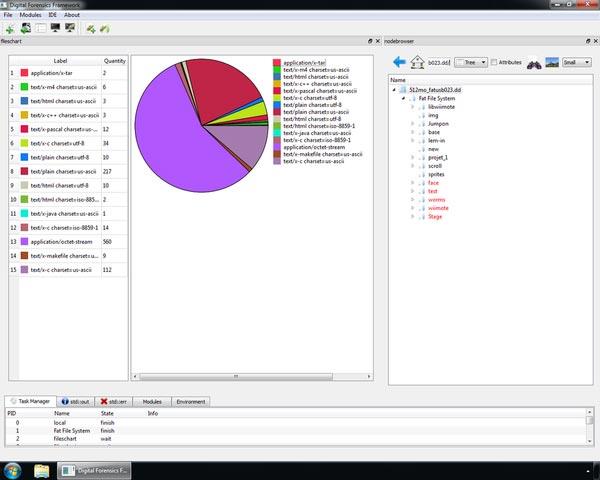

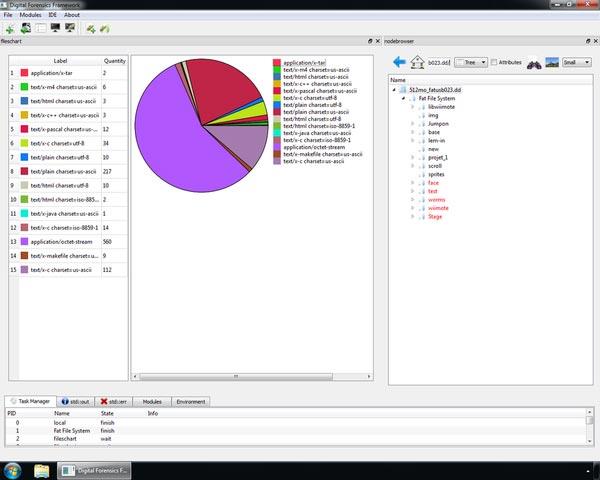

Skaitmeninė teismo ekspertizės sistema

Digital Forensics Framework yra atvirojo kodo kompiuterinės ekspertizės įrankis, visiškai atitinkantis GPL licencijos kriterijus. Jį paprastai be jokių problemų naudoja patyrę kompiuterinės ekspertizės ekspertai. Be to, šis įrankis taip pat gali būti naudojamas skaitmeninei priežiūros grandinei, prieigai prie įrenginių nuotoliniu būdu arba lokaliai, naudojant Windows arba Linux OS, atkurti prarastus failus, paslėptus ar ištrintus, greitai ieškoti metaduomenų failų ir atlikti daugybę kitų sudėtingų užduočių.

Atidarykite Computer Forensics Architecture

Nyderlandų nacionalinės policijos agentūros sukurta Open Computer Forensics Architecture (OCFA) yra modulinė kompiuterinės ekspertizės sistema. Pagrindinis šio įrankio tikslas – automatizuoti skaitmeninės kriminalistikos procesą, taip pagreitinant tyrimo procesą ir tuo pačiu leidžiant tyrėjams taktiškai gauti tiesioginę prieigą prie konfiskuotų duomenų per itin paprastą naudoti paieškos ir naršymo sąsają.

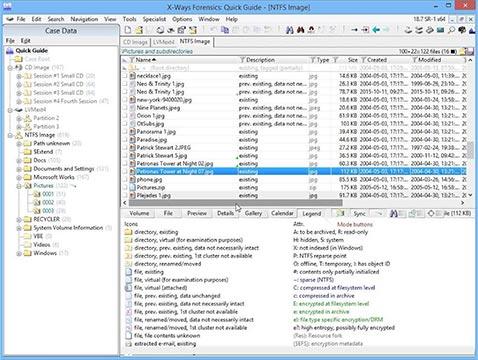

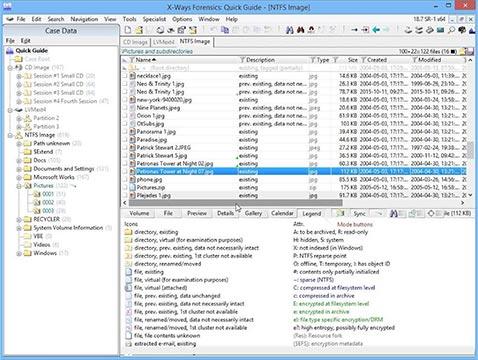

X-Ways kriminalistika

X-Way Forensics yra pažangi darbo aplinka kompiuteriniams teismo medicinos ekspertams. Jis gali veikti su populiariausiomis šiandienos Windows versijomis, tokiomis kaip XP, 2003, Vista, 2008/7/8, 8.1, 2012/10*, 32 bitų / 64 bitų, standartinė, PE/FE. Tarp visų anksčiau paminėtų įrankių X-Way Forensics yra laikomas didžiausiu praktiniu efektyvumu ir dažnai užtikrina greitesnį apdorojimo greitį atliekant tokias užduotis kaip ištrintų failų paieška, paieškos rezultatų statistika ir tuo pačiu suteikiama daug pažangių funkcijų, kurios daugelio kitų įrankių nėra. Be to, teigiama, kad šis įrankis yra patikimesnis ir padeda sutaupyti išlaidų tyrimo metu, nes jam nereikia jokių sudėtingų duomenų bazės ar techninės įrangos reikalavimų. „X-Way Forensics“ yra visiškai nešiojamas ir gali veikti kompaktiškoje USB atmintinėje bet kurioje „Windows“ sistemoje.

Registro peržiūra

Registry Recon, sukurta Arsenal Recon, yra galingas kompiuterio kriminalistikos įrankis, dažniausiai naudojamas registro duomenims iš Windows sistemų išgauti, atkurti ir analizuoti. Šis gaminys pavadintas prancūziško žodžio „reconnaissance“ (atitinka žodžio atpažinimas anglų kalba) vardu, reiškiančio „atpažinimas, identifikavimas“ – karinė sąvoka, susijusi su priešo teritorijos tyrinėjimu. rinkti taktinę informaciją.

Dėklas

„EnCase®“, sukurta garsios programinės įrangos kompanijos „OpenText“, yra laikoma aukso standarto priemone teismo medicinos srityje. Ši bendrosios paskirties kompiuterinės ekspertizės platforma gali suteikti išsamų informacijos matomumą visuose galutiniuose taškuose keliose skaitmeninės kriminalistikos proceso srityse. Be to, „EnCase“ taip pat gali greitai „atkasti“ galimus įrodymus ir duomenis iš daugelio skirtingų įrenginių, taip pat sukurti atitinkamas ataskaitas pagal gautus įrodymus. Bėgant metams „EnCase“ išlaikė savo aukso standarto reputaciją, kai kalbama apie kompiuterinės kriminalistikos įrankius, naudojamus aukštųjų technologijų nusikaltimų tyrimuose, ir taip pat buvo išrinkta geriausiu kompiuterinės ekspertizės sprendimu. Geriausias kompiuterinės ekspertizės sprendimas 8 metus iš eilės ( Geriausias kompiuterinis teismo medicinos sprendimas).

Sleuth rinkinys

Sleuth Kit® yra UNIX ir Windows pagrįstas saugos įrankis, teikiantis išsamią kompiuterinę teismo ekspertizę. Sleuth Kit® yra komandinės eilutės įrankių ir C bibliotekų rinkinys, leidžiantis analizuoti disko vaizdus ir atkurti failų sistemas iš pačių disko vaizdų. Tiesą sakant, Sleuth Kit® dažniausiai naudojamas autopsijoje ir atlieka nuodugnią daugelio failų sistemų analizę.

Nepastovumas

Nepastovumas yra įrankis, naudojamas reaguoti į incidentus ir kenkėjiškų programų analizę atminties kriminalistikos sistemoje. Naudodami šį įrankį galite išgauti informaciją iš vykdomų procesų, tinklo lizdų, DLL ir net registro avilių. Be to, „Volatility“ taip pat palaiko informacijos ištraukimą iš „Windows“ gedimų iškelties failų ir užmigdymo failų. Ši programinė įranga yra nemokama pagal GPL licenciją.

Llibforensics

Libforensics yra biblioteka, skirta kurti skaitmenines teismo ekspertizės programas. Jis sukurtas „Python“ ir pateikiamas su įvairiais demonstraciniais įrankiais, leidžiančiais išgauti informaciją iš įvairių tipų įrodymų.

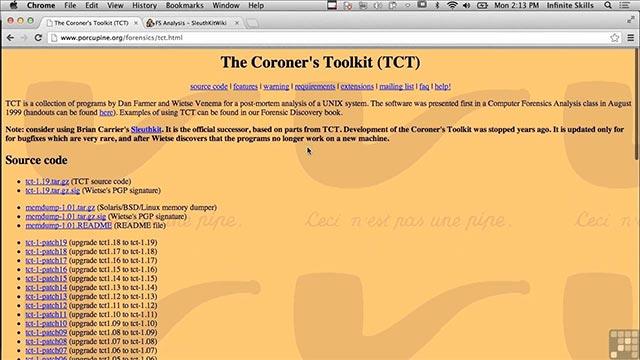

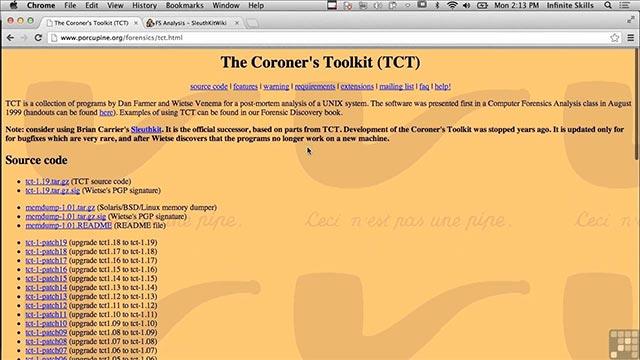

Koronerio įrankių rinkinys

„Coroner's Toolkit“ arba TCT taip pat yra aukštai įvertintas skaitmeninės kriminalistinės analizės įrankis, veikiantis daugelyje su „Unix“ susijusių operacinių sistemų. Koronerio įrankių rinkinys gali būti naudojamas atliekant kompiuterinių nelaimių analizę ir duomenų atkūrimą. Iš esmės tai yra atvirojo kodo kelių teismo ekspertizės įrankių rinkinys, leidžiantis saugos specialistams atlikti UNIX sistemų analizę po pažeidimo.

Tūrinis ištraukėjas

„Bulk Extractor“ taip pat yra vienas iš svarbiausių ir dažniausiai naudojamų skaitmeninių teismo ekspertizės įrankių pasaulyje. Tai leidžia nuskaityti disko vaizdus, failus ar failų aplankus, kad būtų galima gauti naudingos informacijos tyrimui. Šio proceso metu „Bulk Extractor“ nepaisys failų sistemos struktūros, todėl užtikrina didesnį greitį nei dauguma kitų panašių rinkoje esančių įrankių. Tiesą sakant, „Bulk Extractor“ dažnai naudoja žvalgybos ir teisėsaugos agentūros spręsdamos su elektroniniais nusikaltimais susijusias problemas .

Aukščiau pateikiamas populiariausių kompiuterių teismo medicinos įrankių, kurie yra plačiausiai naudojami pasaulyje, sąrašas. Tikimės, kad straipsnyje pateikta informacija jums bus naudinga!