Az anonimitás problémája és a hatóságok általi ellenőrzés alóli kijátszás az interneten már régóta ismert. Számos virtuális eszköz és hálózat erre a célra készült. Közülük a Tor, az I2P és a VPN ma népszerű szoftverek és virtuális magánhálózatok. Nézzük meg a részleteket erről a három hálózatról a Wiki.SpaceDesktop segítségével, és nézzük meg, melyik a biztonságosabb!

Tor

A Tor név egy ingyenes szoftverprojekt nevéből származik: The Onion Router. A Tor szoftver az internetes forgalmat a kapcsolatközvetítő „csomópontok” világméretű rendszerén keresztül irányítja. Ezt nevezik onion routing protokollnak, mivel az adatoknak sok rétegen kell keresztülmenniük.

A rétegek mellett a Tor az összes hálózati forgalmat is titkosítja, beleértve a következő csomópont IP-címét is. A titkosított adatok több véletlenszerűen kiválasztott közvetítőn haladnak át, és csak egy réteg tartalmazza az átvitel során visszafejtett csomópont IP-címét.

A végső közvetítő csomópont dekódolja a teljes csomagot, és elküldi az adatokat a végső célállomásra anélkül, hogy felfedné a forrás IP-címét.

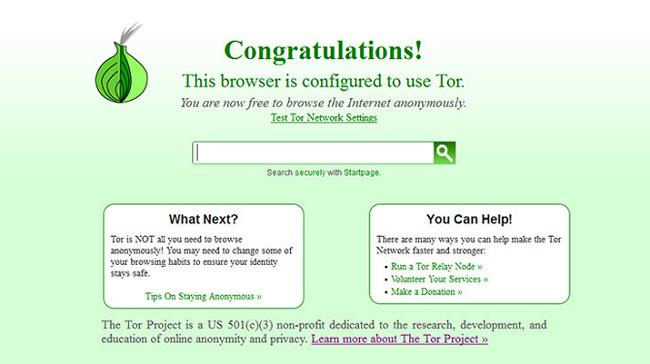

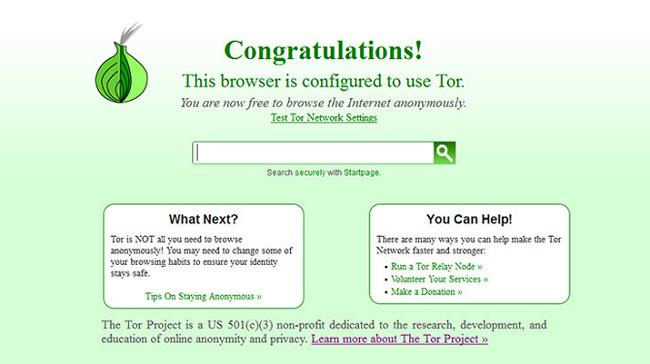

Hogyan kell használni a Tor-t

A szoftver használatának egyetlen módja a Tor Browser. Töltse le és telepítse a böngészőt más szoftverekhez hasonlóan. A telepítés a Tor Browser első megnyitása után folytatódik. Ezután a szokásos módon böngészhet az interneten. Ez egy kicsit lassabb lesz a szokásosnál, mert az adatok több közvetítőn keresztüli küldése eltart egy ideig.

Miért érdemes Tort használni?

A Tor Browser minden adatátvitelt titkosít. Mint ilyen, sok ember használja, például bűnözők, hackerek/crackerek, kormányzati szervek és még sokan mások. Valójában a Tor egy amerikai haditengerészeti kutatási és DARPA (US Defence Advanced Projects Agency) projektként kezdte életét.

A Tor Browser egyben az egyik legközvetlenebb link a sötét webre (nem tévesztendő össze a mély webtel).

A Tor védi a magánéletet?

A válasz igen. A Tor kialakítása alulról felfelé védi a magánéletet. Ha csak a Tor böngészőt használja az internet böngészésére, akkor nem riaszt senkit és sehol. A Nemzetbiztonsági Ügynökség (NSA) XKeyscore programja rögzíti az összes felhasználót, aki felkeresi a Tor webhelyeit és letölti a Tor böngészőt.

A Tor csak a Tor böngészőben (vagy más, Tor szoftvert használó böngészőben) küldött és fogadott adatokat titkosítja. Nem titkosítja a hálózati tevékenységet a teljes rendszer számára.

I2P

Az Invisible Internet Project (I2P – láthatatlan internetes projekt) egy fokhagyma-útválasztó protokoll (nagyjából fokhagymás útválasztási protokoll). Ez a Tor által használt hagyma-útválasztó protokoll egy változata.

Az I2P egy névtelen számítógépes hálózat. A fokhagyma-útválasztó protokoll több üzenetet kódol együtt az adatforgalom elemzéséhez, miközben növeli a hálózati forgalom sebességét. Minden titkosított üzenetnek saját kézbesítési utasítása van, és minden egyes végpont kriptográfiai megerősítő kódként működik.

Minden I2P kliens útválasztó egy sor bejövő és kimenő „alagút” kapcsolatot épít fel – egy közvetlen peer-to-peer (P2P) hálózatot. A nagy különbség az I2P és a többi használt P2P hálózat között az egyes alagutak kiválasztása. az alagútról, valamint az alagútban részt vevő útválasztók listájáról a kezdeményező fél dönt.

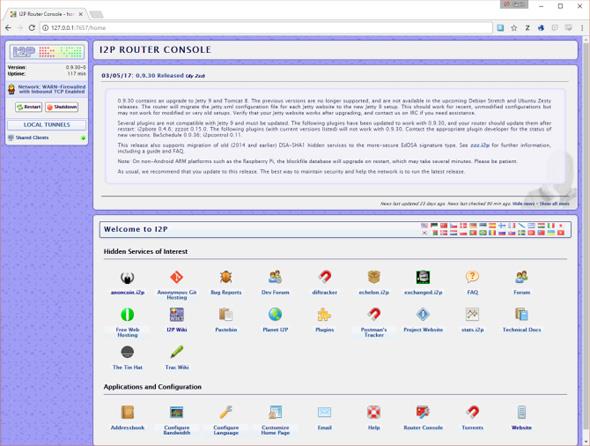

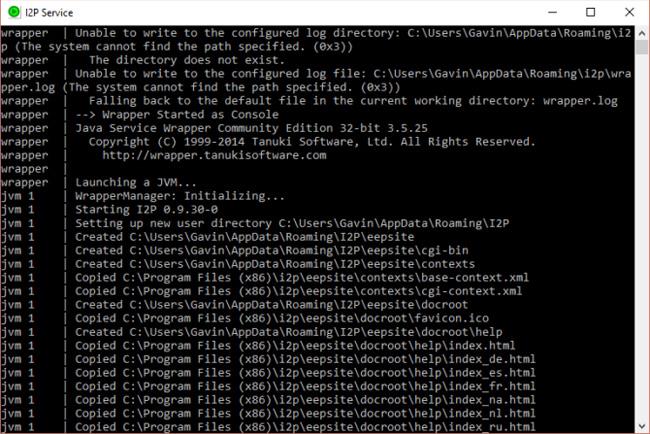

Hogyan kell használni az I2P-t

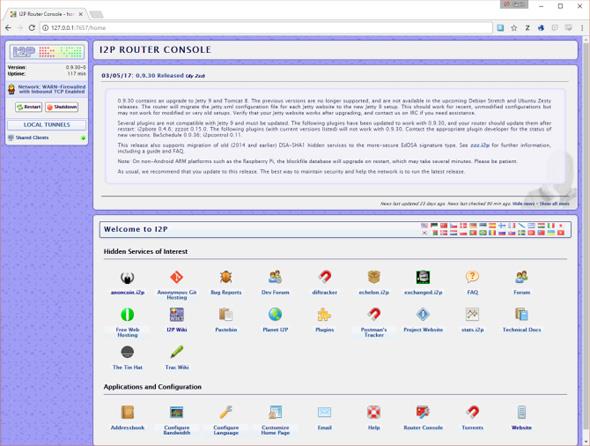

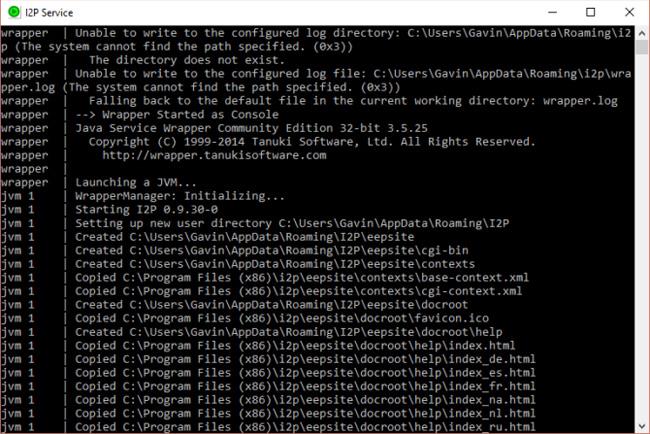

Az I2P használatának legegyszerűbb módja a hivatalos telepítőcsomag letöltése és telepítése. A telepítés után nyissa meg a Start I2P . Ezzel megnyílik egy helyileg tárolt webhely az Internet Explorerben, az I2P alapértelmezett böngészőjében (ez a beállítás később módosítható). Ez az I2P Router Console, vagy más szóval egy virtuális útválasztó, amelyet az I2P kapcsolat fenntartására használnak. Láthatja az I2P szolgáltatás parancsablakát is, de hagyja figyelmen kívül, és hagyja futni a háttérben.

Az I2P szolgáltatás elindítása és működése eltarthat néhány percig, különösen az első indításkor. Szánjon időt a sávszélesség-beállítások konfigurálására.

Az I2P lehetővé teszi a felhasználók számára, hogy „eepsites” nevű rejtett webhelyeket hozzanak létre és fogadjanak. Ha hozzá szeretne férni egy eepwebhelyhez, be kell állítania a böngészőjét egy adott I2P proxy használatára.

Miért érdemes I2P-t használni?

Az I2P és a Tor egyaránt hasonló böngészési élményt nyújt. Az I2P sávszélesség konfigurációjától függően valószínűleg valamivel gyorsabb lesz, mint a Tor Browser, és kényelmesen fut a jelenlegi böngészőből. Az I2P tele van rejtett szolgáltatásokkal, amelyek többsége gyorsabb, mint a Tor-alapú alkalmazások. Nagy előny az I2P számára, ha frusztrált a Tor hálózat használata.

Az I2P a szokásos internetkapcsolat mellett fut, titkosítva a böngésző forgalmat. Az I2P azonban nem a legjobb eszköz az anonim webböngészésre. Az outproxyk korlátozott száma (ahol a forgalom újra csatlakozik a normál internetes forgalomhoz) azt jelenti, hogy így használva kevésbé anonim.

Az I2P védi a felhasználók adatait?

Természetesen az I2P nagyon jól védi a felhasználók adatait, hacsak nem használja rendszeresen a webböngészésre. Mert ha rendszeresen használja, az I2P jelentős erőforrásokat fog igénybe venni a webes forgalom elkülönítéséhez. Az I2P P2P modellt használ az adatgyűjtés és a statisztikák biztosítására. Ezenkívül a fokhagyma-útválasztó protokoll több üzenetet együtt titkosít, így a forgalomelemzés sokkal bonyolultabb.

A fent említett I2P alagutak egyirányúak: az adatok csak egy irányban áramlanak, egy alagút befelé és egy alagút kifelé. Ez nagyszerű névtelenséget biztosít minden társ számára. Az I2P csak a konfigurált böngészőn keresztül küldött és fogadott adatokat titkosítja. Nem titkosítja a hálózati tevékenységet a teljes rendszer számára.

VPN

Végül szeretném megemlíteni a virtuális magánhálózatot (VPN). A VPN-hálózatok egészen másképpen működnek, mint a Tor és az I2P. Ahelyett, hogy kizárólag a böngészőforgalom titkosítására összpontosítanának, a VPN-ek az összes bejövő és kimenő hálózati forgalmat titkosítják. Ennek megfelelően azoknak a felhasználóknak szól, akik rendszeresen szeretnének hozzáférni, mert könnyen megvédheti adataikat.

Hogyan működik a VPN?

Általában, amikor kérést küld (például rákattint egy hivatkozásra egy webböngészőben vagy aktiválja a Skype-ot videohíváshoz), a kérés elküldésre kerül a megadott adattároló szerverre, és visszajelzést küld Önnek. Az adatkapcsolatok gyakran nem biztonságosak, bárki hozzáférhet hozzájuk, aki kellő számítógépes ismeretekkel rendelkezik (főleg, ha HTTPS helyett HTTP szabványt használ ).

A VPN egy előre meghatározott szerverhez (vagy szerverekhez) csatlakozik, és közvetlen kapcsolatot hoz létre, amelyet "alagútnak" neveznek (bár a VPN-eket gyakran használják, ezt a kifejezést nem gyakran látják). A rendszer és a VPN-kiszolgáló közötti közvetlen kapcsolat titkosítva lesz, csakúgy, mint az összes adat.

A VPN-ek a számítógépére telepített kliensen keresztül érhetők el. A legtöbb VPN nyilvános kulcsú titkosítást használ. Amikor megnyitja a VPN-klienst, és bejelentkezik a hitelesítő adataival, nyilvános kulcsot cserél, megerősítve a kapcsolatot és védve a hálózati forgalmat.

Miért érdemes VPN-t használni?

A VPN-ek titkosítják a hálózati forgalmat. Minden, ami a rendszer internetkapcsolatával kapcsolatos, biztonságban lesz. A VPN egyre népszerűbb, különösen hasznos a következőkben:

- Védje a felhasználói adatokat nyilvános Wi-Fi-kapcsolatokon.

- Hozzáférés a régióban korlátozott tartalmakhoz.

- Adjon hozzá egy extra biztonsági réteget az érzékeny információk eléréséhez.

- Védje meg a felhasználók adatait a kormányoktól vagy más információkat megszálló ügynökségektől.

A Torhoz és az I2P-hez hasonlóan a VPN is megvédi az Ön adatait. Azonban sok ingyenes VPN-szolgáltató létezik, de nem védenek olyan alaposan, mint gondolná.

A VPN azonban továbbra is nagyszerű böngésző, amely könnyen visszanyeri a magánélet védelmét anélkül, hogy megváltoztatná a böngészőjét vagy a szokásos böngészési szokásait és az internethasználatot.

Hasonlítsa össze a Tor-t, az I2P-t és a VPN-t

Ha privát módban szeretne böngészni az interneten, nyissa meg a sötét webet, válassza a Tor lehetőséget.

Ha rejtett szolgáltatásokat és rejtett üzenetküldő eszközöket szeretne elérni a társak elosztott hálózatán belül, válassza az I2P lehetőséget.

Végül, ha az összes bejövő és kimenő hálózati forgalmat titkosítani szeretné, válasszon VPN-t.

A VPN-ek jelenleg jelentős szerepet töltenek be a biztonsági technológiában, ezért mindenkinek alaposan meg kell fontolnia és tanulnia kell.

Tor, I2P vagy VPN-t használsz jobban? Hogyan védi online tevékenységeit? Kérjük, ossza meg velünk véleményét az alábbi megjegyzésekkel!

Többet látni: