A mai digitális kor egyik legbiztonságosabb és leggyakrabban használt adatbiztonsági módszere az adattitkosítás. Nem mindenki érti azonban egyértelműen, mi az adattitkosítás, mik a funkciói és hogyan zajlik a titkosítási folyamat. Ebben a cikkben a Wiki.SpaceDesktop segít az adattitkosítás alapvető ismereteinek elsajátításában.

1. Mi az adattitkosítás?

Az adattitkosítás az adatok konvertálása egyik űrlapból a másikba vagy kódformátumba, amelyet csak a visszafejtési kulcshoz vagy jelszóhoz hozzáféréssel rendelkező személyek olvashatnak . A titkosított adatokat gyakran titkosított szövegnek, a normál, titkosítatlan adatokat pedig egyszerű szövegnek nevezik.

Jelenleg az adattitkosítás az egyik legnépszerűbb és leghatékonyabb adatbiztonsági módszer, amelyben számos szervezet és magánszemély megbízik. Valójában az adattitkosítás nem akadályozza meg az adatok ellopását, de megakadályozza, hogy mások elolvassák az adott fájl tartalmát, mivel azt karakterré alakították.

A Bitlocker használata adatok titkosításához Windows 10 rendszeren (1. rész)

Az adattitkosításnak két fő típusa létezik: az aszimmetrikus titkosítás, más néven nyilvános kulcsú titkosítás, és a szimmetrikus titkosítás.

2. Az adattitkosítás fő funkciója

Az adattitkosítás célja a digitális adatok védelme, amikor azokat számítógépes rendszereken tárolják és az interneten vagy más számítógépes hálózatokon továbbítják. A titkosítási algoritmusok gyakran olyan kulcsfontosságú biztonsági elemeket biztosítanak, mint a hitelesítés, az integritás és a visszavonás tilalma. A hitelesítés lehetővé teszi az adatok eredetének ellenőrzését, az integritás bizonyítja, hogy az adatok tartalma a küldés óta nem változott. A visszavonás nem biztosítja, hogy az érintett az adatszolgáltatást ne törölhesse.

A titkosítás a tartalmat új formává alakítja, így további biztonsági réteget ad az adatokhoz. Tehát még ha adatait el is lopják, az adatok visszafejtése rendkívül nehéz, sok számítási erőforrást és sok időt vesz igénybe. Vállalkozások és szervezetek számára az adattitkosítás használata szükséges. Ezzel elkerülhető, hogy a bizalmas információk véletlenül nyilvánosságra kerüljenek, és nehéz lesz azonnal dekódolni.

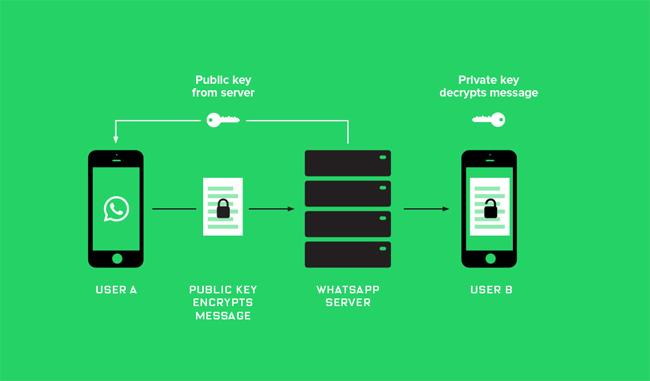

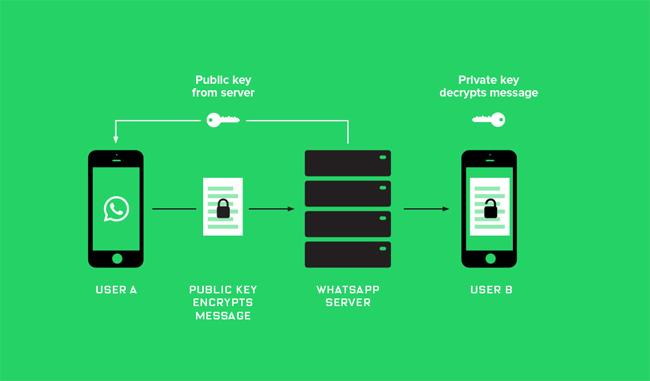

Jelenleg sok olyan üzenetküldő alkalmazás létezik, amely titkosítást használ a felhasználók üzeneteinek védelmére. Említhetjük a Facebookot és a WhatsApp-ot az alkalmazott titkosítási típussal, amelyet végponttól végpontig.

3. Adattitkosítási folyamat

Az adatokat vagy az egyszerű szöveget titkosítási algoritmussal és titkosítási kulccsal titkosítják, így titkosított szöveg jön létre. A titkosítás utáni adatok csak akkor tekinthetők meg eredeti formájukban, ha a megfelelő kulcsokkal dekódolják.

A szimmetrikus titkosítás ugyanazt a titkos kulcsot használja az adatok titkosításához és visszafejtéséhez. A szimmetrikus titkosítás sokkal gyorsabb, mint az aszimmetrikus titkosítás, mivel az aszimmetrikus titkosítással a küldőnek titkosítási kulcsokat kell cserélnie a fogadóval, mielőtt a fogadó visszafejthette az adatokat. Mivel a vállalatoknak nagyszámú kulcsot kell biztonságosan elosztaniuk és kezelniük, a legtöbb adattitkosítási szolgáltatás felismeri ezt, és aszimmetrikus titkosítást használ a titkos kulcsok cseréjéhez. Secret, miután szimmetrikus algoritmussal titkosítja az adatokat.

Az aszimmetrikus titkosítási algoritmus, más néven nyilvános kulcsú titkosítás, két különböző kulcsot használ, egy nyilvános és egy privát kulcsot. Erről a két kulcsról a következő részben fogunk tanulni.

4. Mi az a végpontok közötti adattitkosítás?

A végpontok közötti titkosítás (E2EE) egy olyan titkosítási módszer, amelyben csak a címzett és a feladó értheti meg a titkosított üzenetet. Senki sem fogja tudni az általunk továbbított tartalmat, beleértve az internetszolgáltatókat sem.

Ez a titkosítási módszer egy kulcsot használ a címzett és az adatküldési folyamatban közvetlenül részt vevő feladó között. Ha egy harmadik fél nem ismeri ezt a kulcsot, lehetetlen lesz visszafejteni.

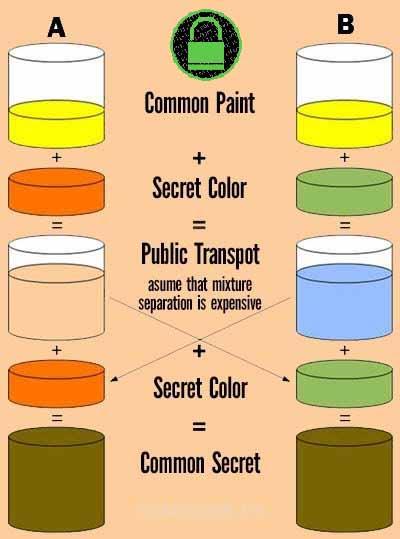

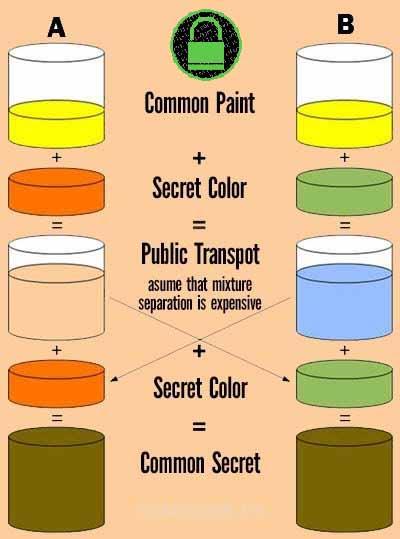

A végpontok közötti titkosítás működési mechanizmusa a Diffie-Hellman kulcscsere protokollon keresztül történik. Az üzenetküldés példáján keresztül megérthetjük, hogy két ember küld egy nyilvános kulcsot és egy titkos kulcsot. Az üzenet ezután titkosításra kerül a nyilvános kulccsal kombinált titkos kulccsal. Ezután a címzett a titkos kulcsot fogja használni az információ és az üzenet tartalmának dekódolásához.

Tehát mik azok a privát kulcsok és a nyilvános kulcsok?

5. Privát kulcs és nyilvános kulcs a végpontok közötti titkosításban?

Ez a két típusú kulcs egyaránt véletlenszerű számsorozatokból jön létre. A nyilvános kulcsot mindenki megosztja, de a titkos kulcsot védeni kell, az teljes egészében a visszafejtési joggal rendelkező személyé lesz. Ez a 2 kód teljesen más feladatokkal működik. A nyilvános kulcs titkosítja az adatokat és módosítja a dokumentum tartalmát. A titkos kulcs átveszi a tartalom visszafejtését.

Tehát amikor az üzenet küldője titkosítja az adatokat a nyilvános kulccsal, a címzett pedig a titkos kulccsal dekódolja és fordítva.

A Rivest-Sharmir-Adleman (RSA) algoritmus egy nyilvános kulcsú titkosítási rendszer, amelyet széles körben használnak az érzékeny adatok védelmére, különösen akkor, ha azokat nem biztonságos hálózaton, például az interneten keresztül küldik. Az algoritmus népszerűsége annak köszönhető, hogy mind a nyilvános, mind a privát kulcsa képes titkosítani az adatokat, és digitális aláírások használatával biztosítja az adatok és a technikai kommunikáció titkosságát, integritását, hitelességét és visszavonhatatlanságát.

6. A kortárs adattitkosítás kihívásai

A titkosításban ma a legalapvetőbb támadási módszer a Brute Force (folyamatos próba és hiba), és véletlenszerű kulcsokkal próbálkozik, amíg meg nem találja a megfelelő kulcsot. A feloldás valószínűsége minimálisra csökkenthető a kulcs hosszának és összetettségének növelésével. Minél erősebb a titkosítás, annál több erőforrásra van szükség a számítások elvégzéséhez, és annál több időt és erőforrást igényel a kód feltörése.

Hogyan lehet feltörni a Windows jelszavakat – 1. rész

A titkosítás feltörésének egyéb módszerei közé tartozik az oldalcsatornás támadások és a kriptográfiai elemzés. Az oldalcsatornás támadások a titkosítás befejezése után történnek, ahelyett, hogy közvetlenül támadnák a titkosítást. Ezek a támadások valószínűleg sikeresek lesznek, ha hibák vannak a rendszer tervezésében vagy megvalósításában. Hasonlóképpen, a kriptográfiai elemzés megtalálja a titkosítás gyenge pontjait, és kihasználja azt. Ez a fajta támadás akkor lehet sikeres, ha a titkosításban sérülékenységek vannak.

Általánosságban elmondható, hogy az adatok titkosítására azért van szükség, hogy növelni tudjuk a dokumentumok, különösen a bizalmas dokumentumok és a személyes fiókadatok biztonságát. Jelenleg az adatok titkosítása számos online eszközön keresztül történhet, mint például a Whisply vagy a Nofile.io .

Reméljük, hogy a fenti cikk hasznos volt az Ön számára!

Bővebben: Összefoglaló a mai kibertámadások gyakori típusairól