Az USB (cserélhető meghajtó) az a hely, ahol a fontos fájlokat tárolja. Mi lesz, ha elveszíti? Ha nem készített biztonsági másolatot, minden fontos adata elveszik, vagy ami még rosszabb, nem fogja tudni, ki fogja használni.

Jobb, ha megvédi magát az USB titkosítással. Ha ezt a módszert használja, hacsak az USB-t használó személy nem rendelkezik elegendő erőforrással a fejlett titkosítás feltörésére, vagy mert nem állított be kellő biztonságot, biztos lehet benne, hogy adatai jó állapotban vannak. biztonságos állapot.

Töltse le és telepítse a VeraCrypt-et

A VeraCrypt az egyszerű és biztonságos módja az USB és más tárolóeszközök titkosításának. Ezenkívül ez egy nagyon megbízható alkalmazás

Ebben a cikkben megmutatom, hogyan kell használni a VeraCryptet Linuxon és Windowson, de az alkalmazás Mac-en is elérhető.

A Windows és Mac felhasználók letölthetik a telepítőt a projekt letöltési oldaláról , míg a Linux felhasználók a VeraCrypt-et a terjesztési tárolóikban találhatják meg. Vagy letöltheti az alábbi linkről:

Ha aggódik a biztonság miatt, a letöltési oldalon található aláírások segítségével ellenőrizheti a telepítőt, mielőtt futtatná.

A VeraCrypt meglehetősen egyszerű telepítőt biztosít, csak kattintson rá, és kövesse az utasításokat. A "Next" kulcsszó a legtöbb esetben működik.

USB titkosítás

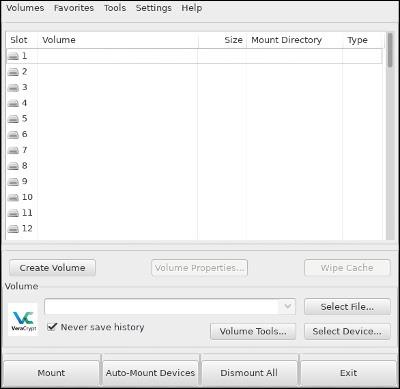

A VeraCrypt telepítése után megnyithatja, és elkezdheti az USB beállítását.

Mielőtt elkezdené, ne felejtsen el mindent átmásolni az USB-ről, mert ez a folyamat formázza az USB-t, és elveszíti az összes fájlt.

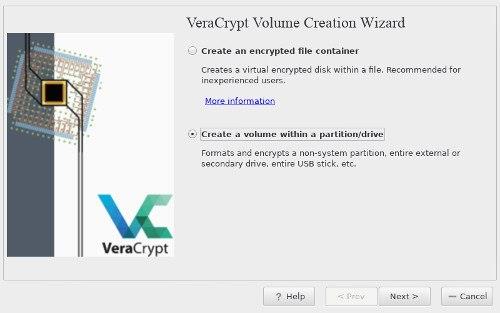

Kötet létrehozása

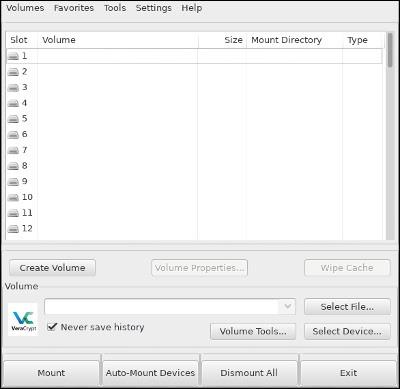

A VeraCrypt első megnyitásakor megjelenik egy ablak az elérhető meghajtók listájával. Ezek azonban nem mind valódi meghajtók. Ott fognak megjelenni, ahol a titkosított meghajtót csatlakoztatja, ezért ne aggódjon túl sokat!

Közvetlenül lent láthatja a Hangerő létrehozása gombot , kattintson rá a kiválasztásához.

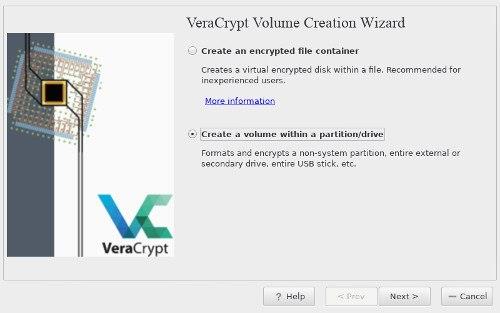

Ezt követően megjelenik a Kötetkészítő varázsló ablak. 2 lehetőség közül választhat. Azonban érdemes a második lehetőséget választani, mert létrehoz egy titkosított kötetet az USB-n, majd kattintson a Tovább gombra.

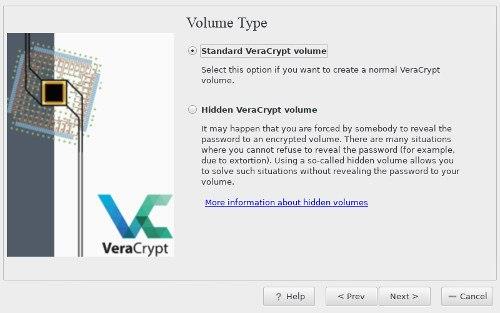

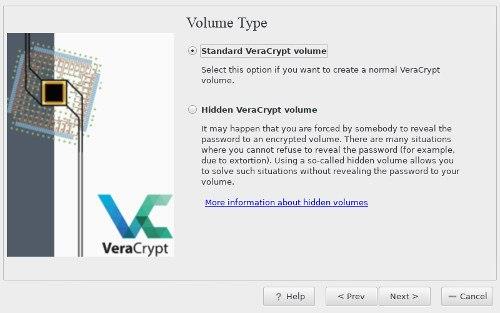

Normál és Rejtett

A VeraCrypt két különböző típusú titkosított kötetet támogat. Először is megvan a szabványos hangerő. Ezek csak alapvető titkosított kötetek, amelyek szabadon láthatók. A rejtett kötet nem látható. A legtöbb program számára véletlenszerű adatoknak vagy formázatlan meghajtónak tűnnek. Ezek a rejtett kötetek további biztonsági szintet biztosítanak az USB számára.

Válassza az USB lehetőséget

A következő képernyőn kiválaszthatja a titkosítani kívánt kötetet. Itt is ki kell választania az USB-eszközt az elérhető meghajtók listájából. Ügyeljen arra, hogy a megfelelőt válassza, mert problémák adódhatnak, ha véletlenül formáz és titkosít egy fontos merevlemezt.

Ezenkívül választhat a teljes eszköz vagy az eszköz egyetlen partíciójának titkosítása között. Ha a teljes eszközt titkosítani szeretné, válassza ki az eszközt a menüben, és ne bármelyik partíciót.

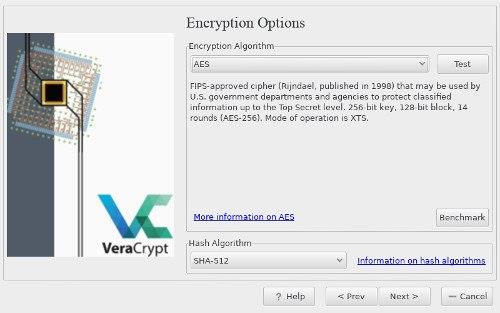

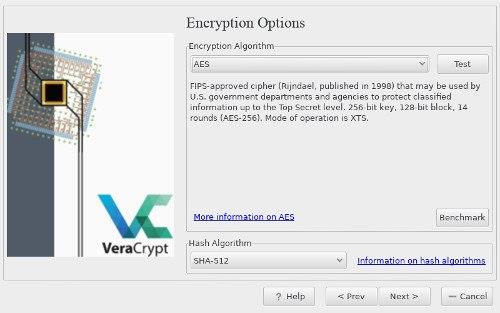

Válassza ki a titkosítást

Ez egy nagyon fontos lépés. A választott titkosítási típus védi a fájlokat. Ha nem ismeri a titkosítást, válassza az AES-t „ Titkosítási algoritmusnak ”, az SHA512-t pedig „ Kivonatolási algoritmusnak ”.

Használhatja a titkosítási csoportosítási lehetőségeket is, ha nem érzi magát elég biztonságban. Ezek azonban lelassítják a vezetést.

Hozzon létre egy jelszót

A következő ablakban beállíthat egy jelszót. A titkosított USB megnyitásához jelszóra van szüksége, és egyensúlyt kell találnia a biztonság és a jelszó könnyű megjegyezhetősége között. A legjobb egy körülbelül 15 karakterből álló jelszó.

Ha elfelejti jelszavát, adatai elvesznek, és nincs mód visszaszerzésére.

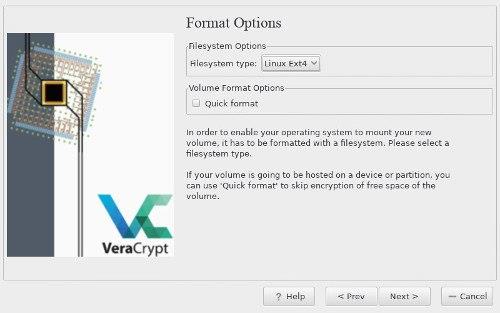

Formázza és fejezze be

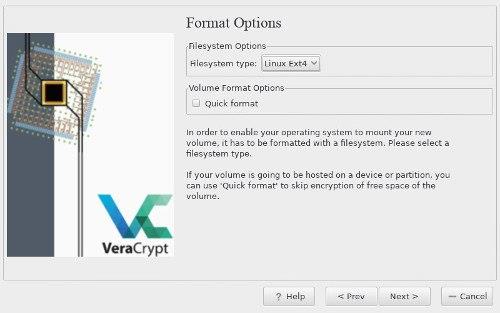

Az utolsó két ablak segít a titkosítás létrehozásában, a meghajtó formátumának kiválasztásában és a formázásban.

A telepítő megkérdezi, hogy kell-e mentenie a 4 GB-nál nagyobb fájlokat. Alapértelmezés szerint FAT32 partíciót hoz létre, ha úgy dönt, hogy nem, mivel ez a leggyakoribb választás. Azonban válasszon egy NTFS partíciót Windowshoz vagy egy EXT4 partíciót Linuxhoz.

Titkosítási titkosítás generálásakor mozgassa véletlenszerűen az egeret a beállítások ablakban, hogy a VeraCrypt a lehető legbiztonságosabb titkosítási kulcsot hozza létre.

Végül válassza a Befejezés lehetőséget , és hagyja, hogy a VeraCrypt létrehozza a titkosított kötetet.

Használjon USB-t

Menjen vissza a főképernyőre, és helyezze be az USB-t a számítógépbe. Kattintson az Eszköz kiválasztása elemre , majd válassza ki a titkosított USB-t , és kattintson a Megnyitás gombra.

Lépjen vissza a főmenübe, és kattintson az ablak alján található Felszerelés elemre .

A VeraCrypt az Ön által megadott helyre szereli a meghajtót. Ezután ugyanúgy használhatja, mint bármely más USB-meghajtót.

A VeraCrypt használatával USB-je titkosítva lesz, és teljes biztonságban érezheti magát adatait illetően!