A hackertámadások kivédése a rendszergazdák egyik legfontosabb feladata. Ez különösen olyan webhelyek esetében szükséges, amelyek érzékeny ügyféladatokat és nagyszámú felhasználót tartalmaznak. Ezért fontos, hogy a rendszeradminisztrátor proaktív intézkedéseket tegyen a webhelyeken található sebezhetőségek felkutatására és kijavítására.

A Vega Vulnerability Scanner az egyik eszköz, amellyel a webhelyeket biztonsági réseket keresve ellenőrizheti. Ez egy ingyenes, nyílt forráskódú webes tesztelő szoftver, amelyet a Subgraph biztonsági cég fejlesztett ki. Ez az eszköz rendelkezik néhány érdekes funkcióval, például egy proxyszkennerrel, de a cikk az automatizált biztonsági tesztelési szempontokra összpontosít, amelyek segíthetnek megtalálni és ellenőrizni az SQL-injektálást, a cross-site scripting (XSS) sebezhetőségeit , az érzékeny információk véletlen felfedését és sok más sebezhetőséget.

Léteznek a Vegához hasonló webalkalmazás-szkennerek, mint például a Portswigger's Burp Suite Scanner és a Netsparker's Security Scanner, amelyek egyaránt rendelkeznek fejlett sebezhetőségi szkennerekkel, de a Vega szkennere sok azonos feladatot képes végrehajtani, ami teljesen ingyenes. A Vega szkennere segít megtalálni és megérteni a webalkalmazások sebezhetőségeinek súlyosságát azáltal, hogy világosan és tömören jeleníti meg a hasznos erőforrásokat minden egyes vizsgálat során.

A Vega használata webhelyek biztonsági rések keresésére

1. lépés: Telepítse a Vega-t

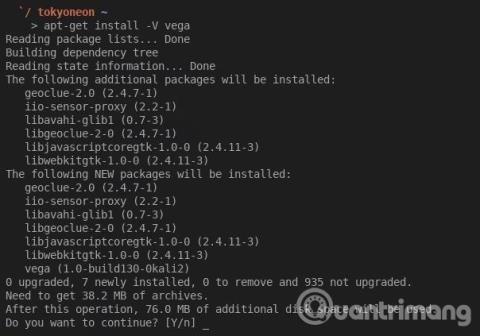

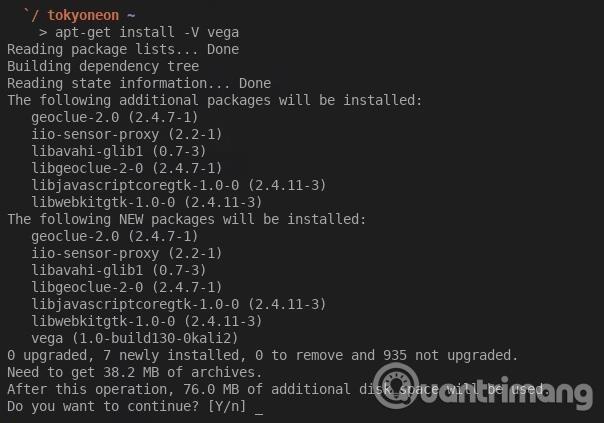

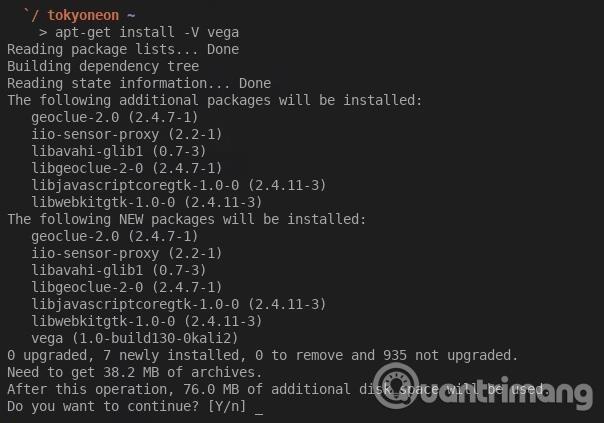

Mivel a Vega Vulnerability Scanner általában előre telepítve van a Kali Linux legtöbb verzióján, a Kali rendszert kell használnia. Ha nem biztos abban, hogy Kali rendszerén be van-e állítva a Vega, akkor futtassa az apt-get parancsot az alábbi terminálablakban látható módon. A felhasználó üzenetet kap arról, hogy telepítve van, ha nem, akkor használja ezt a parancsot a telepítéshez.

apt-get update && apt-get install vega

Ha BlackArch-ot használ, az alábbi paranccsal telepítheti a Vega Vulnerability Scanner-t. A BlackArch nem használja az APT csomagkezelőt, ezért a felhasználóknak a Pacman-t kell használniuk.

pacman -S vega

2. lépés: Indítsa el a Vega-t

A Kali Linuxban az eszközök automatikusan kategóriákba vannak rendezve, ezért kattintson az " Alkalmazások " elemre, majd vigye az egérmutatót a " Web Application Analysis " kategória fölé, és kattintson a " Vega " elemre. A Kali-verziók, például az XFCE használatától függően az Alkalmazások menü kissé eltérő lehet. Egyszerűen rákereshet a „ Vega ” kifejezésre az „ Alkalmazások megjelenítése ” képernyőn .

3. lépés: A Vega konfigurálása

Az alkalmazás első elindítása után nézze meg a rendelkezésre álló lehetőségeket. A bal felső sarokban kattintson az " Ablak " menüre, majd nézze meg a " Beállítások " elemet.

Vega Proxy HTTP-kérés (opcionális)

Ha névtelenül szeretné átvizsgálni a Vega-t, és proxyzni szeretné az összes kapcsolatot, válassza a " SOCKS proxy engedélyezése " lehetőséget az Általános részben , és adja meg a proxy címét és portját. Ha Tor-t használ, adja meg az alapértelmezett Tor-címet és portot (127.0.0.1:9050). Ez segít elrejteni a szkennelési forrást. Ha ingyenes vagy prémium proxyszolgáltatást használ, válassza ki a kívánt címet és portot.

A Tor felhasználói ügynök használata (opcionális)

Ha úgy dönt, hogy a Vega-t Tor-n keresztül szkenneli, akkor fontolóra veheti a Vega felhasználói ügynökének a Tor böngésző felhasználói ügynökének megváltoztatását is. Ez segít a felhasználóknak elérni néhány (de nem az összes) webhelyet, amelyek blokkolják a Tor HTTP kéréseket.

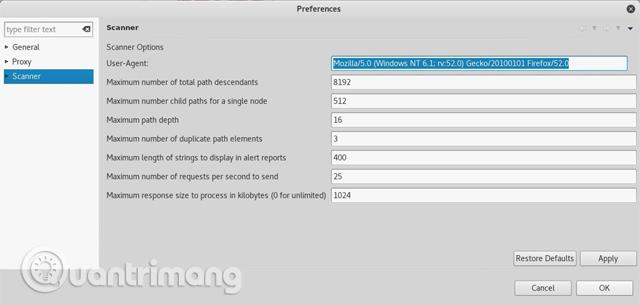

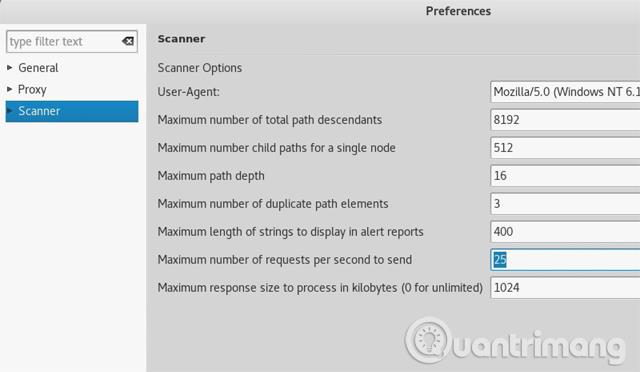

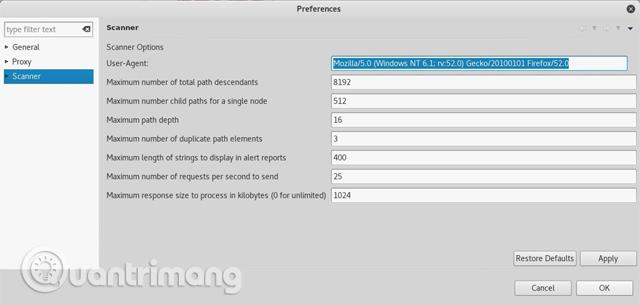

A Vega felhasználói ügynök módosításához kattintson a " Scanner " kategóriára, és írja be a Tor Browser felhasználói ügynököt a User-Agent mellett, majd kattintson az " Alkalmaz " és az " OK " gombra a változtatások mentéséhez. Alább látható a Tor Browser aktuális felhasználói ügynöke 2018 februárjában.

Mozilla/5.0 (Windows NT 6.1; rv:52.0) Gecko/20100101 Firefox/52.0

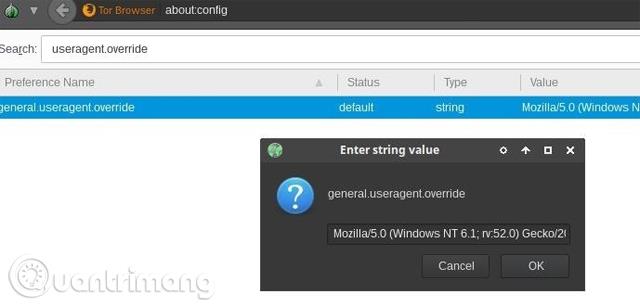

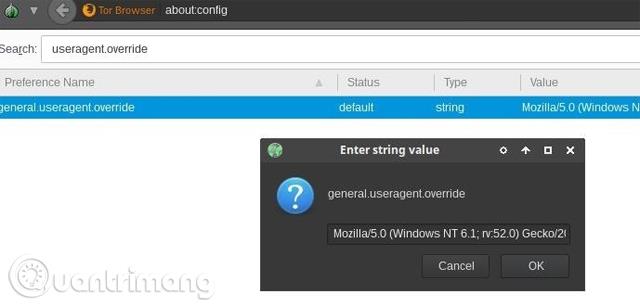

A Tor Browser felhasználói ügynöke minden nagyobb Tor Browser frissítéssel megváltozik. A legújabb felhasználói ügynök megtalálásához nyissa meg a legújabb Tor-böngészőt, és írja be az about:config parancsot az URL-sávba. Ha figyelmeztető figyelmeztetést lát, válassza az " Elfogadom a kockázatot " lehetőséget, majd írja be a useragent.override parancsot a keresősávba.

- A „Névjegy: Config” tippek javítják a Firefox böngészőt

A bejegyzésre duplán kattintva megjelenik, lehetővé téve a felhasználó számára a user-agent karakterlánc másolását. Alternatív megoldásként kattintson a jobb gombbal, és válassza a " Másolás " lehetőséget.

Átlagos HTTP-kérés (opcionális)

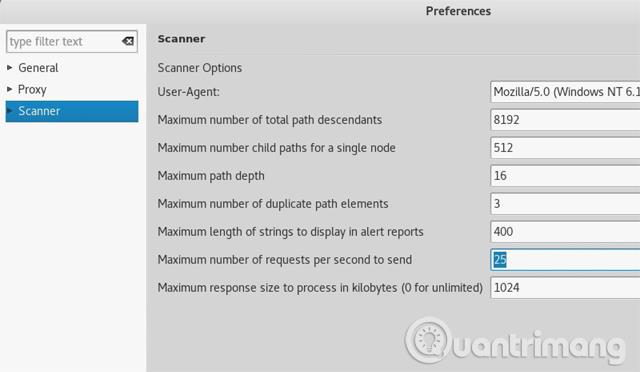

A Szkenner menüben a felhasználóknak esetleg módosítani szeretnének egy másik dolog, a Maximális küldési kérések száma másodpercenként beállítás . Alapértelmezés szerint a szoftver 25 kérés/másodpercre van beállítva.

A forgatókönyvtől függően ez a másodpercenkénti kérés túl sok vagy túl kevés lehet. Feltételezve, hogy van engedélye egy webhely Vegával történő átvizsgálására, a másodpercenkénti tíz kérés valószínűleg jó szám kezdetnek. Az Ön tulajdonában lévő webhelyek esetében a másodpercenkénti 100 kérés megfelelőbb lehet. A szükséges összeg teljes mértékben a felhasználótól függ.

Nem fogja észrevenni a feldolgozási teljesítmény növekedését a másodpercenkénti több kérés használatával, ezért biztonságosan állíthatja magasabbra ezt a számot. A Vega nem egy DDoS eszköz, az internetes sávszélesség és a webhely sávszélessége automatikusan csökkenti a kéréseket.

A Figyelő beállításai a " Proxy " részben nem kapcsolódnak a szkennerekhez. A „ Hibakeresés ” opció a Szkenner részben a Vega fejlesztői számára készült.

4. lépés: Vizsgálja meg a webhelyet a Vega segítségével

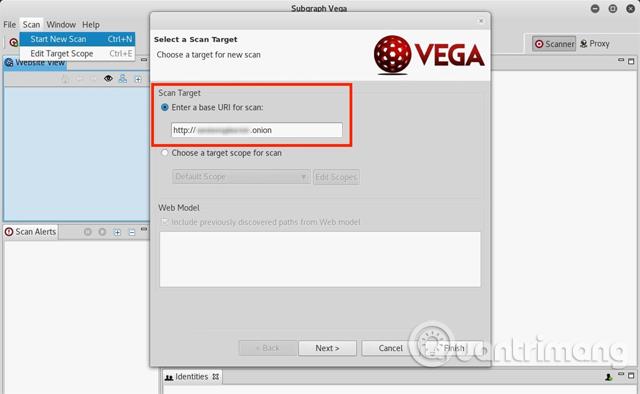

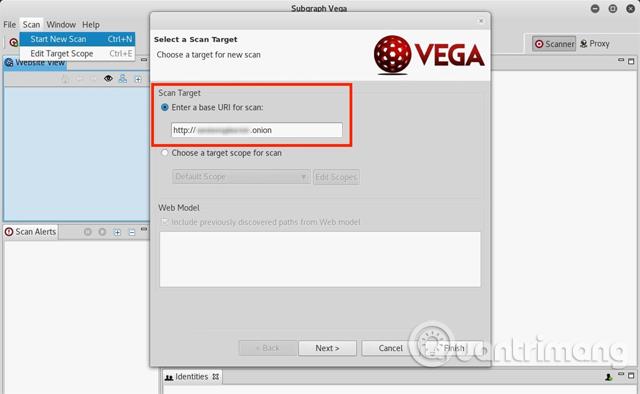

Most, hogy a Vega telepítve és konfigurálva van, megkezdheti a webhely vizsgálatát. A szkennelés elindításához nyissa meg a " Szkennelés " menüt a bal felső sarokban, és kattintson az " Új vizsgálat indítása " gombra. Megjelenik a Select a Scan Target ablak , írja be a vizsgálni kívánt URL-t a Scan Target alatti mezőbe, majd kattintson a " Tovább " gombra.

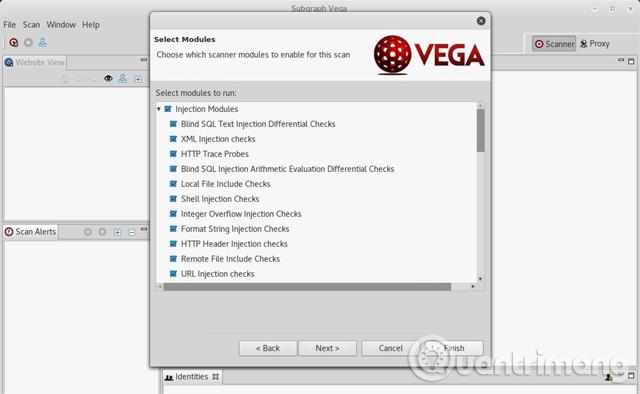

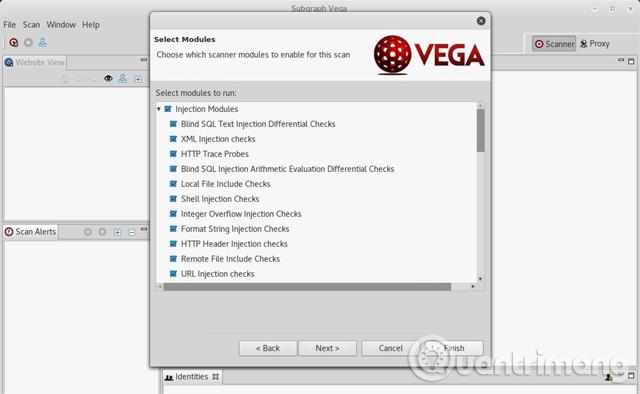

A Vega több tucat modullal rendelkezik, amelyek célja számos általános webszerver-sebezhetőség, például SQL, XSS és XML injekciós sebezhetőségek felkutatása. Ha engedélyezni szeretné az összes szkennelési modult, jelölje ki mindegyiket, és kattintson a „ Befejezés ” gombra a webhely vizsgálatának megkezdéséhez. Ha nem, szüntesse meg a nem érdekelt modulok kijelölését az első futtatáskor.

Megjegyzés: Ha nincs szükség a hitelesítési beállítások vagy a paraméterek beállítására , akkor a modulok kiválasztása után válassza a „ Befejezés ” lehetőséget.

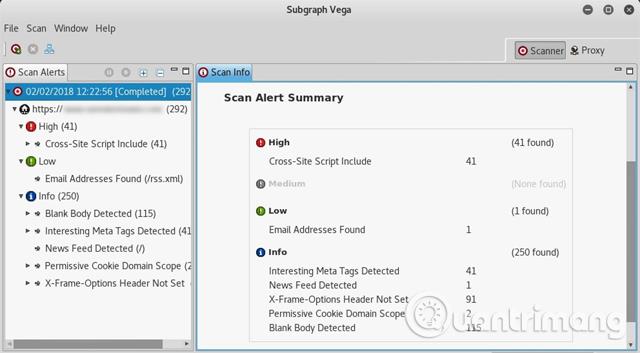

Ez a vizsgálat a webhely méretétől és a korábban beállított másodpercenkénti kérésektől függően 2-8 órát is igénybe vehet. A felhasználók tudják, hogy a vizsgálat megkezdődött, amikor a webhely megjelenik a Vizsgálati figyelmeztetések lapon . A vizsgálat befejezése után részletes jelentést kap a talált biztonsági résekről.

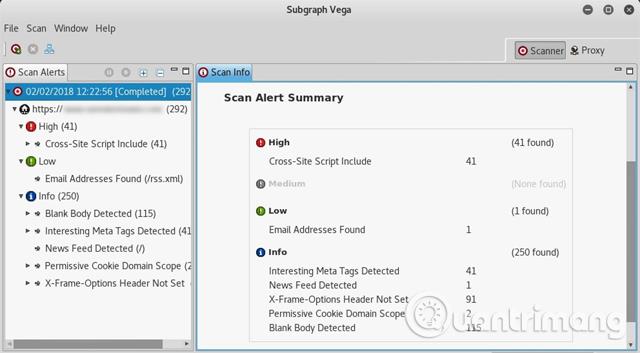

5. lépés: Értelmezze a Vega közleményét

Amint a vizsgálat befejeződött, a Vega világos és tömör összefoglalót mutat be a riasztásokról. Ha a Vega "Magas" sebezhetőséget jelent, a felhasználóknak nem kell pánikba esniük. A Vega moduljai nagyon érzékenyek, és néha hamis pozitív üzeneteket generálnak olyan sebezhetőségekre vonatkozóan, amelyek valójában nem léteznek. Néha ez nem rossz. Ezért érdemes átnéznie a jelentést, és manuálisan ellenőriznie kell az egyes figyelmeztetéseket.

A Vega nagyszerű munkát végez, elmagyarázza, mit jelentenek az egyes figyelmeztetések, hogyan hatnak a webhelyre, és hogyan lehet kijavítani a biztonsági réseket. Hasznos hivatkozásokat is tartalmaz, amelyek segíthetnek a felhasználóknak jobban megérteni a sebezhetőségek kezelését. A figyelmeztetések egyikére kattintva rengeteg hasznos információ jelenik meg.

A Vega egy nagyszerű eszköz, amely segít a biztonsági kutatóknak jobban megérteni a Pentest biztonsági értékeléseit. A modulok széles választéka lehetővé teszi még az új felhasználók számára is, hogy mélyre ássák a potenciális biztonsági kockázatokat, és felmérjék azok súlyosságát a webhelyeken. Bárki, akit érdekel a webhelyek biztonságának javítása és webes hackelési készségeik fejlesztése, imádni fogja a Vegát és annak egyszerű használatát.

Többet látni: